The post pfSense Güvenlik Duvarı Eğitimi 19-20 Mart 2011 first appeared on Complexity is the enemy of Security.

]]>

19-20 Mart 2011 tarihlerinde hızlandırılmış pfSense eğitimi düzenlenecektir. Türkiye’de alanında ilk olan bu eğitimde klasik pfSense özelliklerinin yanında pfSense’in kurumsal ortamlarda kullanılması için gerekli bileşenlerin sisteme eklenmesi, yönetilmesi ve arabirimden yapılamayan özelleştirmelere değinilecektir.

pfSense Güvenlik Duvarı eğitimine kayıt olmak için lütfen [email protected] adresine e-posta gönderin.

| Eğitim Tarihleri | 19-20 Mart 2011 |

| Eğitim Adresi | Mahir İz cad.Detay İş Merkezi. CapitolAVM karşısı.B Blok No:19/2 Altunizade-Üsküdar-İstanbul |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. |

| Eğitim Ücreti | 600 TL+KDV //Erken kayıtlarda %15 indirim imkanı vardır. |

| Eğitmenler | Ozan UÇAR |

| Eğitim Broşürü | PFS |

| Capture The Flag | Yok |

| Eğitim İçeriği(Özet) |

1. OpenBSD PF Packet Filter Giriş

2. PF Aktif Edilmesi ve Kontrolü

2.1. OpenBSD için

2.2. FreeBSD için

3. pf.conf Konfigürasyon Dosyası

3.1. Macrolar

3.2. Tablolar

3.3. Scrub

3.4. Queueing

3.5. Translation

3.6. Adres(ler)

3.7. Port(lar)

3.8. Protokol(ler)

3.9. List ve Macro Mantığı

4. PF Tabanlı Firewall Dağıtımları

4.1. m0n0wall

4.2. pfSense

5. pfSense Giriş

5.1. Neden pfSense ?

5.2. Desteklediği Platformlar

6. Donanım

6.1. Minimum Donanım Gereksinimleri

6.2. Donanım Seçimi

7. Kurulum ve Yükseltme

7.1. Tek işlemcili/Çoklu İşlemcili Donanımlara Kurulum

7.2. Embedded Donanımlara Kurulum

7.3. Alternatif kurulum teknikleri

7.4. Kurulum aşamalarında sorun giderme

7.5. Kurtarma Operasyonu

7.6. Sürüm Yükseltme

8. Konfigürasyon

8.1. pfSense Konsole Arabirimi

8.2. pfSense Web Arabirimi

8.3. Serial Port’dan Yönetim

9. Wireless

9.1. Wireless Wan

9.2. pfSense Access Point olarak yapılandırmak

9.3. Güvenli Wireless Hotspot ağı

10.Servisler

10.1. DHCP Server

10.2. DHCP Relay

10.3. DNS Forwarder

10.4. Dynamic DNS

10.5. SNMP

10.6. OpenNTPD

10.7. Wake on LAN

10.8. PPoE Server

11.Firewall

11.1. Kural Arayüzü

11.2. Aliase

11.3. Virtual IP

11.4. Zaman Bazlı Kural Tanımları

11.5. Firewall Loglarını Görüntülemek ve Yorumlamak

12.NAT (Network Address Translation)

12.1. Port Yönlendirme

12.2. 1:1 NAT

12.3. Outbound NAT

13.Routing

13.1. Static Routing

13.2. Route Protokol

13.3. RIP (Router Information Protokol)

13.4. BGP (Border Gateway Protocol)

14.Bridging

14.1. Layer2 Firewall olarak yapılandırmak

14.2. İki yerel ağ arabirimini bridge yapmak

14.3. Virtual Lan (Vlan)

15.Multiple Wan

15.1. Multiwan ve Nat

15.2. Load Balancing

15.3. Failover

15.4. Policy Routing,Load Balancing ve Failover stratejileri

15.5. Sorun Giderme

16.Incoming Server Load Balancing

17.CARP, Redundancy Firewall, pfsync

18.VPN

18.1. IPSEC

18.2. PPTP VPN

18.3. OpenVPN

19.Trafik Şekillendirme (Traffic Shaper)

20.Captive Portal

21.Sistem Monitör

21.1. Sistem Kayıtları

21.2. Ağ Arabirimi Durumları

21.3. Servis Durumlar

21.4. RRD Grafikleri

21.5. Firewall Durum Tablosu

21.6. Trafik Grafikleri

22.Paket Sistemi

22.1. Paket Kurulumu

22.2. Paket Yükseltme

22.3. Paket Kaldırma

22.4. FreeBSD paketlerinin kurulumu

23. Snort

23.1. IDS olarak yapılandırmak

23.2. IPS olarak yapılandırmak

23.3. İmza veritabanını güncellemek

23.4. Snort ile Ultrasurf, torrent engelleme

24. Squid

24.1. Transparent olarak yapılandırmak

24.2. Erişim Kontrol Listeleri

24.3. Squid ile trafik yönetimi

24.4. Kimlik Doğrulama

24.4.1.Yerel Kimlik Doğrulama

24.4.2.Ldap kullanarak Active Directory ile kimlik doğrulama

25. SquidGuard

25.1. Karaliste Güncelleme

25.2. Kullanıcı ve Grup Bazlı URL Filtreleme

25.3. Uzantı ve kelime bazlı kural tanımlama

25.4. Zaman bazlı erişim kuralları tanımlama

25.5. squidGuard kayıtlarının yorumlanması

26. Cron

26.1. Cron paketinin kurulumu ve zamanlanmış görevler tanımlama

27. BandwidhD

28. IMSpector

28.1. Anlık iletişim araçlarının monitor edilmesi

28.2. Kötü kelime kontrolü

28.3. Kural tabanlı msn filtreleme ([email protected] msn açsın, kişi listesinde sadece [email protected] ile yazışabilsin)

29.Yedekleme ve Kurtarma

30.Pfsense ile Özelleştirilebilir Güvenlik Duvarı Oluşturmak

|

Eğitim Tanımı:

Bilgi güvenliğinin en önemli bileşenlerinden biri sınır güvenliğidir. Sınır güvenliği denildiğinde akla gelen ilk bileşenler güvenlik duvarı(firewall), saldırı engelleme sistemi(IPS), VPN ve içerik filtreleme sistemleridir.

Internet üzerinden indirilebilecek çeşitli açık kod güvenlik yazılımlarıyla sınır güvenliği belli bir seviyede sağlanabilir fakat birden fazla yazılımın yönetiminin zor olacağı aşikardır.

Pfsense bütünleşik güvenlik yönetim sistemi açık kod güvenlik dünyasının sağlam, esnek ve güvenli yazılımlarının birarara getirilmesiyle oluşturulmuş profesyonel kullanıma sahip bir dağıtımdır. Temelinde FreeBSD işletim sistemi kullanır.

Bu eğitim pfSense bütünleşik güvenlik yönetim sisteminin kurumsal şirketlerde etkin kullanımını amaçlamaktadır.

Eğitime katılarak;

Eğitim boyunca katılımcılar orta ölçekli bir şirketin ihtiyaç duyabileceği tüm güvenlik hizmetlerinin pfSense kullanılarak sağlanabileceği konusunda uygulamalı bilgi sahibi olacaktır.

Eğitim Tarihi ve Eğitim Süresi:

Toplam iki gün olan bu eğitim 19-20 Mart 2011 tarihlerinde gerçekleşecektir. Kontenjan maksimum 12 kişi ile sınırlıdır.

Eğitim Saatleri: 09:30 – 17:30

Not: Eğitim gerçek sistemler üzerinde uygulamalı olarak gerçekleştirilecektir.

Gereksinimler: Kişisel dizüstü bilgisayar

Eğitmen: Ozan UÇAR

Ozan UÇAR, profesyonel anlamda 4 yıldır bilgi güvenliği araştırmacısı olarak ağ güvenliği, sızma testleri ve network forensics konularında çalışmalar yapmakta ve yazılım geliştirmektedir.

Sektörde edindiği bilgi birikimini pfSense güvenlik duvarı ile kurumsal iş ortamlarına çözüm olarak sunan Ozan Uçar Türkiye’nin en büyük pfSense projesinde yöneticilik yapmıştır ve pfSense’e çeşitli ek modüller geliştirmiştir.

Bilgi güvenliği ve yan dalları hakkındaki tecrübelerini paylaştığı web sayfasına www.cehturkiye.com adresinden erişilebilir.

Katılımcılara eğitime destek olmak amacıyla Türkçe FreeBSD kitabı ve online FreeBSD eğitimi hediye edilecektir.

The post pfSense Güvenlik Duvarı Eğitimi 19-20 Mart 2011 first appeared on Complexity is the enemy of Security.

]]>The post pfSense Güvenlik Duvarı Eğitimi 29-30 Ocak 2011 first appeared on Complexity is the enemy of Security.

]]>

29-30 Ocak 2011 tarihlerinde hızlandırılmış pfSense eğitimi düzenlenecektir. Türkiye’de alanında ilk olan bu eğitimde klasik pfSense özelliklerinin yanında pfSense’in kurumsal ortamlarda kullanılması için gerekli bileşenlerin sisteme eklenmesi, yönetilmesi ve arabirimden yapılamayan özelleştirmelere değinilecektir.

| Eğitim Tarihleri | 29-30 Ocak 2011 |

| Eğitim Adresi | Mahir İz cad.Detay İş Merkezi. CapitolAVM karşısı.B Blok No:19/2 Altunizade-Üsküdar-İstanbul |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. |

| Eğitim Ücreti | 600 TL+KDV //Erken kayıtlarda %15 indirim imkanı vardır. |

| Eğitmenler | Ozan UÇAR |

| Eğitim Broşürü | PFS |

| Capture The Flag | Yok |

| Eğitim İçeriği(Özet) |

|

Eğitim Tanımı:

Bilgi güvenliğinin en önemli bileşenlerinden biri sınır güvenliğidir. Sınır güvenliği denildiğinde akla gelen ilk bileşenler güvenlik duvarı(firewall), saldırı engelleme sistemi(IPS), VPN ve içerik filtreleme sistemleridir.

Internet üzerinden indirilebilecek çeşitli açık kod güvenlik yazılımlarıyla sınır güvenliği belli bir seviyede sağlanabilir fakat birden fazla yazılımın yönetiminin zor olacağı aşikardır.

Pfsense bütünleşik güvenlik yönetim sistemi açık kod güvenlik dünyasının sağlam, esnek ve güvenli yazılımlarının birarara getirilmesiyle oluşturulmuş profesyonel kullanıma sahip bir dağıtımdır. Temelinde FreeBSD işletim sistemi kullanır.

Bu eğitim pfSense bütünleşik güvenlik yönetim sisteminin kurumsal şirketlerde etkin kullanımını amaçlamaktadır.

Eğitime katılarak;

Eğitim boyunca katılımcılar orta ölçekli bir şirketin ihtiyaç duyabileceği tüm güvenlik hizmetlerinin pfSense kullanılarak sağlanabileceği konusunda uygulamalı bilgi sahibi olacaktır.

Eğitim Tarihi ve Eğitim Süresi:

Toplam iki gün olan bu eğitim 29-30 Ocak 2011 tarihlerinde gerçekleşecektir. Kontenjan maksimum 12 kişi ile sınırlıdır.

Eğitim Saatleri: 09:30 – 17:30

Not: Eğitim gerçek sistemler üzerinde uygulamalı olarak gerçekleştirilecektir.

Gereksinimler: Kişisel dizüstü bilgisayar

Eğitmen: Ozan UÇAR

Ozan UÇAR, profesyonel anlamda 4 yıldır bilgi güvenliği araştırmacısı olarak ağ güvenliği, sızma testleri ve network forensics konularında çalışmalar yapmakta ve yazılım geliştirmektedir.

Sektörde edindiği bilgi birikimini pfSense güvenlik duvarı ile kurumsal iş ortamlarına çözüm olarak sunan Ozan Uçar Türkiye’nin en büyük pfSense projesinde yöneticilik yapmıştır ve pfSense’e çeşitli ek modüller geliştirmiştir.

Bilgi güvenliği ve yan dalları hakkındaki tecrübelerini paylaştığı web sayfasına www.cehturkiye.com adresinden erişilebilir.

Katılımcılara eğitime destek olmak amacıyla Türkçe FreeBSD kitabı ve online FreeBSD eğitimi hediye edilecektir.

The post pfSense Güvenlik Duvarı Eğitimi 29-30 Ocak 2011 first appeared on Complexity is the enemy of Security.

]]>The post pfSense Güvenlik Duvarı Eğitimi 27 Kasım 2010 first appeared on Complexity is the enemy of Security.

]]>

27-28 Kasım 2010 tarihlerinde hızlandırılmış pfSense eğitimi düzenlenecektir.

Türkiye’de alanında ilk olan bu eğitimde klasik pfSense özelliklerinin yanında pfSense’in kurumsal ortamlarda kullanılması için gerekli bileşenlerin sisteme eklenmesi, yönetilmesi ve arabirimden yapılamayan özelleştirmelere değinilecektir.

| Eğitim Tarihleri | 27-28 Kasım 2010 |

| Eğitim Adresi | Mahir İz cad.Detay İş Merkezi. CapitolAVM karşısı.B Blok No:19/2 Altunizade-Üsküdar-İstanbul |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. |

| Eğitim Ücreti | 600 TL+KDV //Erken kayıtlarda %20 indirim imkanı vardır. |

| Eğitmenler | Ozan UÇAR |

| Eğitim Broşürü | PFS |

| Capture The Flag | Yok |

| Eğitim İçeriği(Özet) |

|

Eğitim Tanımı:

Bilgi güvenliğinin en önemli bileşenlerinden biri sınır güvenliğidir. Sınır güvenliği denildiğinde akla gelen ilk bileşenler güvenlik duvarı(firewall), saldırı engelleme sistemi(IPS), VPN ve içerik filtreleme sistemleridir.

Internet üzerinden indirilebilecek çeşitli açık kod güvenlik yazılımlarıyla sınır güvenliği belli bir seviyede sağlanabilir fakat birden fazla yazılımın yönetiminin zor olacağı aşikardır.

Pfsense bütünleşik güvenlik yönetim sistemi açık kod güvenlik dünyasının sağlam, esnek ve güvenli yazılımlarının birarara getirilmesiyle oluşturulmuş profesyonel kullanıma sahip bir dağıtımdır. Temelinde FreeBSD işletim sistemi kullanır.

Bu eğitim pfSense bütünleşik güvenlik yönetim sisteminin kurumsal şirketlerde etkin kullanımını amaçlamaktadır.

Eğitime katılarak;

Eğitim boyunca katılımcılar orta ölçekli bir şirketin ihtiyaç duyabileceği tüm güvenlik hizmetlerinin pfSense kullanılarak sağlanabileceği konusunda uygulamalı bilgi sahibi olacaktır.

Eğitim Tarihi ve Eğitim Süresi:

Toplam iki gün olan bu eğitim 27-28 Kasım 2010 tarihlerinde gerçekleşecektir. Kontenjan maksimum 12 kişi ile sınırlıdır.

Eğitim Saatleri: 09:30 – 17:30

Not: Eğitim gerçek sistemler üzerinde uygulamalı olarak gerçekleştirilecektir.

Gereksinimler: Kişisel dizüstü bilgisayar

Eğitmen: Ozan UÇAR

Ozan UÇAR, profesyonel anlamda 4 yıldır bilgi güvenliği araştırmacısı olarak ağ güvenliği, sızma testleri ve network forensics konularında çalışmalar yapmakta ve yazılım geliştirmektedir.

Sektörde edindiği bilgi birikimini pfSense güvenlik duvarı ile kurumsal iş ortamlarına çözüm olarak sunan Ozan Uçar Türkiye’nin en büyük pfSense projesinde yöneticilik yapmıştır ve pfSense’e çeşitli ek modüller geliştirmiştir.

Bilgi güvenliği ve yan dalları hakkındaki tecrübelerini paylaştığı web sayfasına www.cehturkiye.com adresinden erişilebilir.

Katılımcılara eğitime destek olmak amacıyla Türkçe FreeBSD kitabı ve online FreeBSD eğitimi hediye edilecektir.

The post pfSense Güvenlik Duvarı Eğitimi 27 Kasım 2010 first appeared on Complexity is the enemy of Security.

]]>The post BGA’dan PfSense Güvenlik Duvarı Eğitimi first appeared on Complexity is the enemy of Security.

]]>

Bilgi Güvenliği AKADEMİSİ özgür güvenlik yazılımlarına destek vermeye devam ediyor. bu amaçla Internet dünyasının en çok tercih edilen güvenlik duvarı yazılımlarından PfSense’in kurumsal iş ortamlarında etkin kullanımını amaçlayan iki günlük hızlandırılmış bir eğitim programı hazırladık(“PfSense güvenlik Duvarı Eğitimi”).

Eğitim içeriği ve detaylarına http://www.bga.com.tr/?page_id=1651 adresinden erişilebilir. Bu konudaki ilk eğitim 2011 yılında gerçekleştirilecektir.

The post BGA’dan PfSense Güvenlik Duvarı Eğitimi first appeared on Complexity is the enemy of Security.

]]>The post Arbor DDoS Testleri first appeared on Complexity is the enemy of Security.

]]>

Çalıştığım şirket için yüksek kapasiteli (~10Gbps) DDoS engelleme sistemi arayışımız vardı. Yaklaşık 7-8 aydır piyasadaki ürünleri test ediyordum. Son olarak geçtiğimiz ay ArborNetworks’ün DDoS engelleme ürününü detaylı test etme fırsatı buldum. Bu yazı testleri nasıl gerçekleştirdiğimiz ve sonuçlarına yönelik kısa bir değerlendirmeyi içermektedir.

Üst not: Test sonuçları kötü çıkmış olsaydı muhtemelen bu yazıyı yayınlamayacaktım. Zira daha önce aynı ürünü Türkiye’de test etmiştim ve iki dakika içerisinde sistem dağılmıştı, sonradan anlaşıldı ki ürünü yapılandıran arkadaşlar sistemi iyi tanımıyormuş.

Aşağıda okuyacaklarınız ürünün ana geliştiricilerinin çalıştığı ofiste tüm mühendis ve geliştiricilerinin de müdahil olduğu bir ortamda gerçekleştirilmiştir.(Hatta geliştiricilerden birisi de Türkiye’den bir arkadaşmış, onu da öğrenmiş olduk)

Özet: Arbor’ın DDoS engelleme çözümü test ettiğim ürünler arasında “DDoS engelleme konusunda” en başarılısı çıktı. Ve benim de bu piyasadaki gönül rahatlığıyla önerebildiğim nadir ürünlerden birisi oldu.

Test amacı: 3-4 Gb DDoS ataklarına karşı sistemlere herhangi bir yük bindirmeden çalışabilecek ve ek bir müdahele gerektirmeden devreye girip, normal bağlantıları engellemeden çalışabilecek (false positive=~0), yönetimi kolay, raporlaması sağlıklı çalışan bir sistem arayışı.

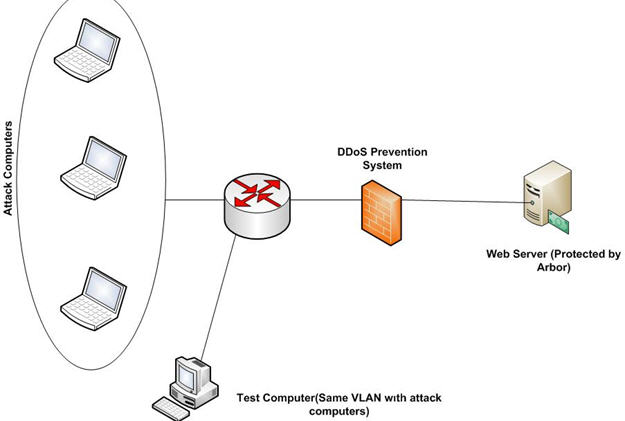

Yukarıdaki basit çizim dış taraftan bakıldığında test ortamının basit görüntüsü. Asıl test ortamı çok daha karışık tasarlanmıştı.

Testler 3 adet Linux sistem kullanılarak gerçekleştirildi. Her bir Linux sistem Gigabit ethernet kartına sahip ve ortalama 800Mbps trafik üretebilecek şekilde yapılandırılmıştı.

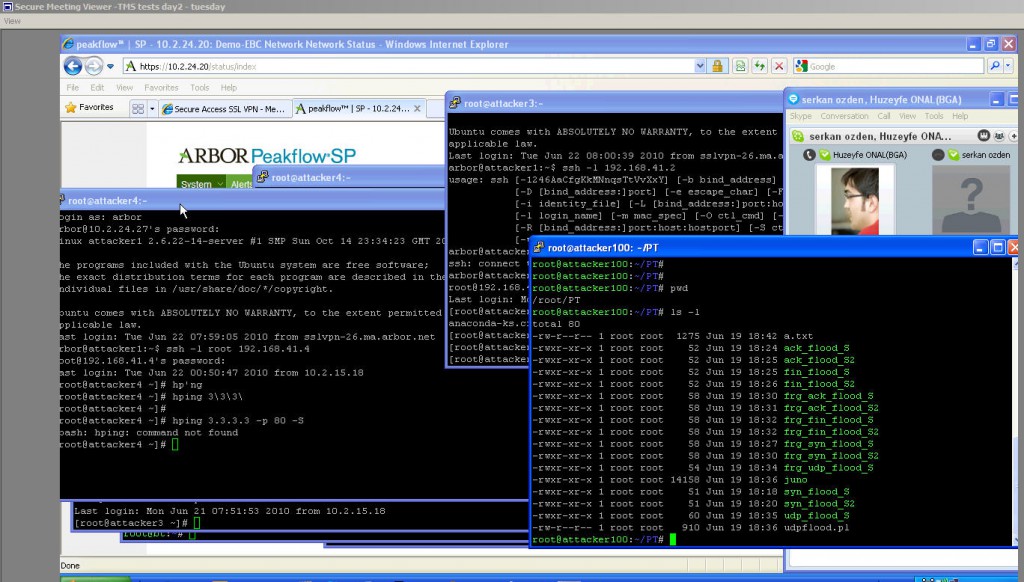

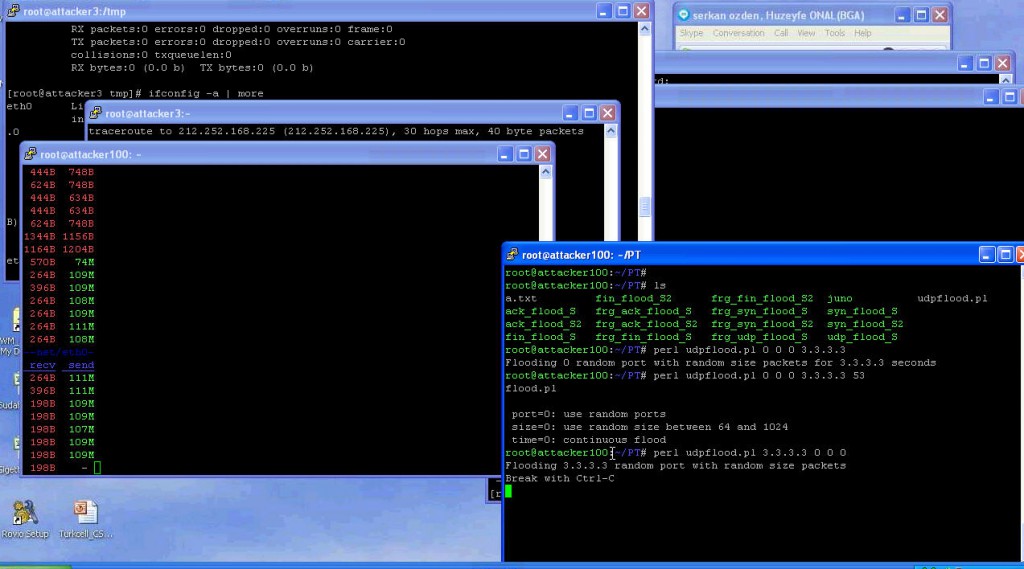

Kullanılan araçlar: Hping, Netstress V.09, isic, juno ve çeşitli perl scriptleri

Gerçekleştirilen testler:Internet ortamında en sık rastlanan flood saldırılarının tamamaı denenmiştir. Test ortamı internete açık olmadığı için bazı saldırı testleri gerçek ortamda denenmek üzere ertelenmiştir.

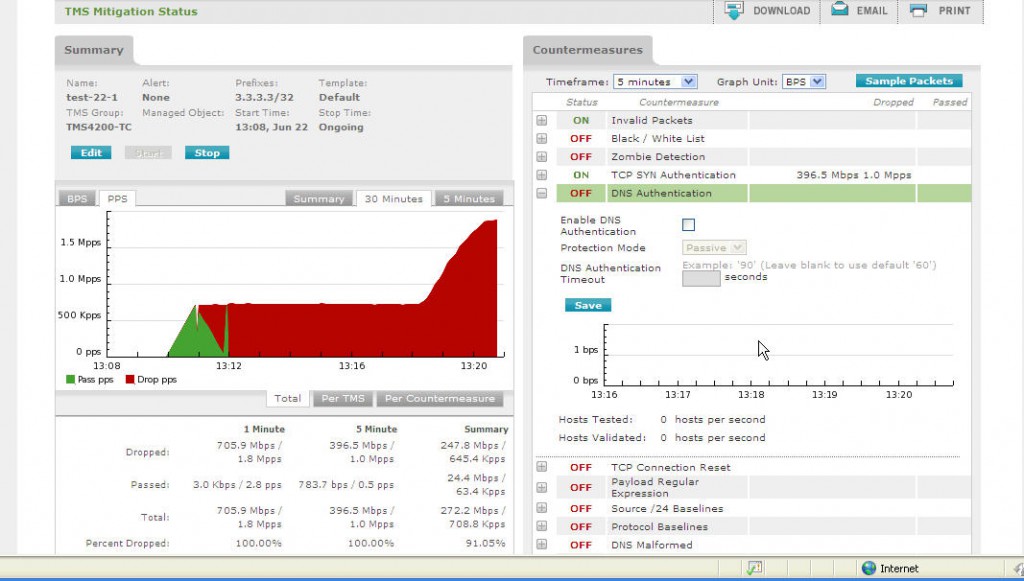

Test sonuçları ve yorumlar: Tasarlanan test süredi 5 gün olmasına rağmen 3.5 gün gibi kısa bir sürede tüm testler başarıyla tamamlandı. Testlerin ilk iki günü sistemin yapılandırılması ve genel aksaklıklarla geçti, bu da ürünün yapılandırılmasının aslında ürün kabiliyetleri kadar önemli olduğunu göstermeye yetmişti. İki güne kadar yapılan testlerde en ilginç zaman dilimi 1Gb basılan trafiğin sisteme ulaştığında 5Gbps’e yükseldiğini görmekti. Basit bir yapılandırma hatası normal trafiğin bile DoS’a dönüşmesini sağlayabiliyor.

İki gün sonunda Arbor mühendisleri,geliştiricileri devreye girerek test ortamındaki hataları tamamen düzelttiler. Bu saatten sonra yaptığımız tüm testleri başarıyla tamamlayan Arbor “helal olsun koçum” sertifikasını almaya hak kazandı:). Özellikle UDP ve DNS flood saldırılarına karşı geliştirdikleri özgün çözümler mühendisliğin(klasik bilgisayar vs mühendisliği kastedilmemiştir) nerelerde işe yarayabileceğini gösterme açısında oldukça ilginçti.

Eksiler: Sistemin HTTP GEt flood vs saldırılarda daha önceden bir eşik değeri belirleme zorunluluğu ürünün zayıf taraflarından. Bu işlemi trafiği belirli dönem dinleyerek kendisinin otomatik yapması(ki çok zor bir işlem, false positive düşmeden yapabilmek) beklerdim. Saldırı esnasında sisteme ait performans değerlerini göstermemesi ciddi bir eksiklik. Bununla birlikte Netflow destekli kullanıyorsanız sadece trafik başlıklarına göre işlem yapabiliyorsunuz(bu tip ürünlerin genel dezavantajı). Inline modda kullanacak olursanız paket başlıklarının ötesinde içeriğe göre de DDoS engelleme yapabiliyor.

Artılar: Yüksek trafiklerde paket kaçırmadan saldırıları engellemesi, normal trafiğe dokunmaması. BGP off-ramp çalışabilme özelliğiyle ISP’de konumlandırılarak trafiğin size daha ulaşmadan kaynağına en yakın yerde kesilmesi. Portspan, Inline çalışabilmesi.

Sonuç: Arbor alternatif ürünlere oranla daha basit bir yapıya sahip ve gücünü de bu basitlikten alıyor. Belirli tip saldırıları engelleme için eşik değerleri girdirilmesi gibi manuel müdaheleler dışında diğer tüm özellikleri otomatik olarak devreye girip sağlıklı çalışıyor. Firmanın sadece bu işe dedike olması da oldukça önemli. Fakat üründen daha önemli olan şey ürünün yapılandırılması ve ürünü yönetecek kişilerin bilgi seviyesi. Türkiye’de de bazı firmaların Arbor çözümü sattıklarını duyuyorum, bu konuda müşteri olacaklara tavsiyem mutlaka ve mutlaka alacakları hizmeti önceden test ettirmeleri. Testleri de satıcı firmadan bağımsız birilerine yaptırmaları.

Lab ortamımız:

Sınırları zorlamaya başlarken…

Tek bilgisayardan ~900Mbps trafik basarken:

The post Arbor DDoS Testleri first appeared on Complexity is the enemy of Security.

]]>The post DDoS Saldırılarında Spoof Edilmiş IP Adresleri ve İstatistiksel DDoS Analiz Aracı:Aguri first appeared on Complexity is the enemy of Security.

]]>

Geliştirmeye çalıştığımız DoS/DDoS engelleme sisteminin daha efektif çalışması için üzerine uğraştığımız konuların başında IP authentication geliyor(SYN authentication, HTTP authentication gibi ek protokoller de eklenebilir). “IP authentication”dan kastımız saldırı anında hangi ip adreslerinin gerçek hangilerinin sahte(spoof edilmiş) olduklarını belirlemek ve ona göre önlem almak.

Piyasada bulunan birçok IPS/DDoS engelleme sisteminde IP authentication kısmı sağlıklı çalışmıyor, basit bir iki numarayla bu sistemler devre dışı bırakılabiliyor(bkz: Güvenlik sistemlerini atlatma). Eğer saldırı anında hangi ip adresi gerçek hangisi değil kesin olarak belirlenebilirse saldırılara karşı koruma almak o ölçüde kolaylaşır.

Transport katmanında TCP kullanan uygulamalarda Ip authentication işini yapabiliyoruz fakat UDP kullanan uygulamalarda o kadar kolay olmuyor. Tam yaptık dediğimiz anda denediğimiz alternatif bir saldırı yöntemi hevesimizi kursağımızda bırakıyor. IP adreslerinin gerçek olup olmadığını netleştirdikten sonraki adım gelen saldırılarda tek tek ip adresi saymak yerine aynı ip bloğundan belirli sayının üstünde trafik gelirse ve sistem zor durumdaysa tek tek ip adresi engellemek yerine komple CIDR engellemek daha az maliyetli olur mantığından yola çıkarak piyasada bu işi yapan örnekleri inceledik.

Ticari olarak bu mantığı iyi oturtmuş ama ip authentication işlevini yerine getiremeyen bir iki örnek inceledim, Aguri de bu işi pasif olarak yapan ve saldırı anında trafiğin karekteristiğini çıkarmaya yardımcı olan bir araç. Tam istediğimizi yapmıyor ama örnek alma açısından iyi bir yazılım. Açık kod sistemlerle DDoS analizi yapmak isteyenler için de kullanışlı bir araç.

[root@S-Guard17 ~]# aguri -i em0 -4 -s 50 -xds -t 30

packet filter: using device em0

bpf buffer size is …

%!AGURI-1.0

%%StartTime: Mon May 03 20:39:10 2010 (2010/05/03 20:39:10)

%%EndTime: Mon May 03 20:40:00 2010 (2010/05/03 20:40:00)

%AvgRate: 13.46Mbps

%201748 packets received by filter

%0 packets dropped by kernel

[src address] 84145213 (100.00%)

0.0.0.0/0 786034 (0.93%/100.00%)

78.160.0.0/11 4537009 (5.39%/5.39%)

84.0.0.0/6 2559991 (3.04%/3.04%)

88.224.0.0/11 3331406 (3.96%/3.96%)

93.187.207.182 4535276 (5.39%)

94.0.0.0/7 2568689 (3.05%/3.05%)

128.0.0.0/1 3315678 (3.94%/78.23%)

212.98.228.73 3659092 (4.35%)

212.98.228.246 50994825 (60.60%)

212.98.243.10 7857213 (9.34%)

%LRU hits: 99.76% (141206/141539) reclaimed: 158

[dst address] 84145213 (100.00%)

0.0.0.0/0 1976582 (2.35%/100.00%)

78.160.0.0/12 3974013 (4.72%/11.97%)

78.160.0.0/14 3342516 (3.97%/3.97%)

78.172.0.0/15 2754252 (3.27%/3.27%)

78.176.0.0/13 3124193 (3.71%/3.71%)

78.184.0.0/13 2617611 (3.11%/3.11%)

80.0.0.0/5 2914573 (3.46%/11.17%)

85.96.0.0/13 3472237 (4.13%/4.13%)

85.104.0.0/14 3015422 (3.58%/3.58%)

88.224.0.0/11 4336258 (5.15%/13.17%)

88.228.0.0/14 3148430 (3.74%/3.74%)

88.248.0.0/13 3598513 (4.28%/4.28%)

92.0.0.0/6 4815378 (5.72%/9.85%)

94.0.0.0/9 3475789 (4.13%/4.13%)

188.0.0.0/8 2663329 (3.17%/3.17%)

208.0.0.0/4 2653405 (3.15%/41.50%)

212.98.228.73 8786871 (10.44%)

212.98.228.246 18481471 (21.96%)

212.98.243.10 4994370 (5.94%)

%LRU hits: 99.81% (141266/141539) reclaimed: 38

The post DDoS Saldırılarında Spoof Edilmiş IP Adresleri ve İstatistiksel DDoS Analiz Aracı:Aguri first appeared on Complexity is the enemy of Security.

]]>The post Basit DDOS Analizi ve Türkiye’deki zombi bilgisayarlar first appeared on Complexity is the enemy of Security.

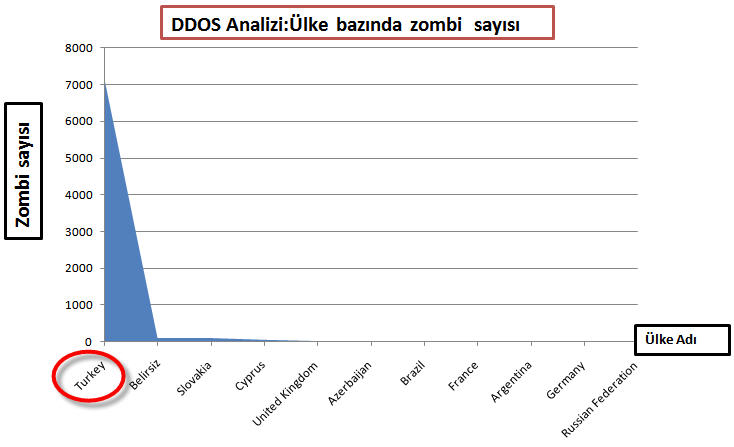

]]>Son ayda üç ciddi(on civarı ciddi sayılmayacak) DDOS saldırısıyla karşılaştım. Bunlardan bir tanesi bir ülkenin internet trafiğinin 3-4 gün boyunca %60 seviyesinde kayıpla çalışmasına sebeb olacak derecede yüksekti.

Saldırılarda ortak tek nokta trafik miktarlarının çok yüksek olmadığı(yani saldırı yapılan firmanın bandwith miktarından daha düşük seviyede). Tüm saldırılar 50-600 Mb civarında değişiyordu.

Yine DDOS engelleme sistemi kurduğumuz bir müşteriden gelen şikayet üzerine sisteme girdiğimde birilerinin sistemi yıkmak için ciddi bir saldırı düzenlediğini gördüm. Saldırıda DDOS engelleme sistemi tarafından yakalanan ve engellenen gerçek IP sayısı 7500, spoofed ip sayısı milyonlarcaydı. Bu da bana saldırının ortalama 7500 sistemden geldiğine dair ipucu verdi(saldırı yapanlar syn flooddan tutun, GET flood, ACK flood herşeyi deniyorlardı).

7500 sistemlik bir botnet de ciddi saldırı yapılır mı diyebilirsiniz. Bu durumda 2007’de Root DNS’lere yapılan DDOS saldırısının 4500 zombi ile yapıldığını hatırlatalım.

Türkiye zombi bilgisayar pazarında ciddi oyunculardan:).

Meraklısına not: DDOS saldırısında kullanılan IP adreslerinin %90 TTNet abonesi ve ilgili firmaya bu abonelerin IP adreslerini ulaştırmıştım.

The post Basit DDOS Analizi ve Türkiye’deki zombi bilgisayarlar first appeared on Complexity is the enemy of Security.

]]>The post Özgür yazılımlarla DDOS engelleme sunum dosyası first appeared on Complexity is the enemy of Security.

]]>Sunumla ilgili yorumlarınızı [email protected] adresine gönderebilirsiniz.

The post Özgür yazılımlarla DDOS engelleme sunum dosyası first appeared on Complexity is the enemy of Security.

]]>The post [Sunum]Özgür Yazılımlarla DOS/DDOS Saldırıları Engelleme first appeared on Complexity is the enemy of Security.

]]>

2-3 Nisan 2010 tarihlerinde İstanbul Bilgi Üniversitesi’nde gerçekleştirilecek “Özgür yazılım ve Linux günleri” kapsamında Özgür yazılımlarla DDOS Saldırıları Engelleme konulu bir sunum vereceğim.

Sunum OpenBSD ve Snort ikilisi kullanılarak saldırıları engelleme (Neden OpenBSD diye soranları sunuma bekleriz) ve benim son 2-3 yılda yaşadığım saldırılar ve analizlerinden edindiğim tecrübeleri içerecek. (15:30-16:20 saatleri arası).

Programın tamamına http://www.ozguryazilimgunleri.org/program_tmp.html adresinden erişilebilir.

The post [Sunum]Özgür Yazılımlarla DOS/DDOS Saldırıları Engelleme first appeared on Complexity is the enemy of Security.

]]>The post [Makale] SYNFlood saldırıları ve korunma yolları first appeared on Complexity is the enemy of Security.

]]> En sık karşılaşılan ve genel olarak teknik detayı tam bilinmediği için şehir efsanesine dönmüş Syn Flood DDOS saldırılarıyla ilgili bir yazı hazırladım. Konuya ilgi duyanlar http://www.guvenlikegitimleri.com/new/calismalar/synflood.pdf adresinden erişip okuyabilirler.

En sık karşılaşılan ve genel olarak teknik detayı tam bilinmediği için şehir efsanesine dönmüş Syn Flood DDOS saldırılarıyla ilgili bir yazı hazırladım. Konuya ilgi duyanlar http://www.guvenlikegitimleri.com/new/calismalar/synflood.pdf adresinden erişip okuyabilirler.

Yazının fazla uzamasından dolayı bazı detaylara fazlasıyla yer veremedim, başka bir yazıda değinilmeyen detayları da yazmaya çalışacağım.

The post [Makale] SYNFlood saldırıları ve korunma yolları first appeared on Complexity is the enemy of Security.

]]>