The post Wget Kullanımını Engelleyen Sistemlerde User-Agent Kullanımı first appeared on Complexity is the enemy of Security.

]]>Klasik Wget Kullanımını Engelleyen Yapılandırma

[root@seclabs tmp]# wget http://www.example.com/201112031813.cap

–2011-12-04 13:42:23– http://www.example.com/201112031813.cap

Resolving www.example.com… 1.2.3.4

Connecting to www.example.com|1.2.3.4|:80… connected.

HTTP request sent, awaiting response… 403 Forbidden

2011-12-04 13:42:24 ERROR 403: Forbidden.

Bu basit engeli aşmak için Wget’e geçerli bir user-agent parametresi verilmelidir.

Wget’e User-Agent Parametresi Vererek Engeli Aşma

[root@seclabs tmp]# wget http://www.example.com/201112031813.cap –user-agent=”Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.8.1.6) Gecko/20070725 Firefox/2.0.0.6″

–2011-12-04 13:43:00– http://www.example.com/201112031813.cap

Resolving www.example.com… 1.2.3.4

Connecting to www.example.com|1.2.3.4|:80… connected.

HTTP request sent, awaiting response… 200 OK

Length: 25595319 (24M) [text/plain]

Saving to: `201112031813.cap’

100%[=============================================================>] 25,595,319 990K/s in 26s

2011-12-04 13:43:26 (971 KB/s) – `201112031813.cap’ saved [25595319/25595319]

The post Wget Kullanımını Engelleyen Sistemlerde User-Agent Kullanımı first appeared on Complexity is the enemy of Security.

]]>The post Linux Ağ Ve Sistem Güvenliği Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]> Bilgi Güvenliği AKADEMİSİ‘nden Linux güvenlik bilginizi ölçme amaçlı yeni bir sınav!

Bilgi Güvenliği AKADEMİSİ‘nden Linux güvenlik bilginizi ölçme amaçlı yeni bir sınav!

LASG(Linux Ağ Ve Sistem Güvenliği Testi) temel seviyede Linux ağ ve sistem güvenliği bilgisini ölçme amaçlı hazırlanmış olup 30 sorudan oluşmaktadır.

Sorularda işletim sistemi olarak Red Hat Linux dağıtımı baz alınmış olmakla birlikte diğer dağıtımlara uyumluluk oranı %90’dır.

Sınav hakkında yorumlarınız için [email protected] adresine e-posta gönderebilirsiniz.

Sınava giriş için tıklayınız.

The post Linux Ağ Ve Sistem Güvenliği Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]>The post John The Ripper Kullanarak Yeni Nesil Linux Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]> Linux dağıtımlarında sistemdeki kullanıcıların parolaları /etc/shadow dosyasında hash+salt şeklinde saklanır. Salt(tuz) her seferinde değişken olarak atanan bir değerdir, bundan dolayı aynı parolayı iki kere girildiğinde hash değerleri farklı çıkacaktır.

Linux dağıtımlarında sistemdeki kullanıcıların parolaları /etc/shadow dosyasında hash+salt şeklinde saklanır. Salt(tuz) her seferinde değişken olarak atanan bir değerdir, bundan dolayı aynı parolayı iki kere girildiğinde hash değerleri farklı çıkacaktır.

Linux sistemlerin parola formatı incelendiğinde ilk iki $ arasındaki değer hangi şifreleme/hash algoritmasının kullanıldığını belirtir. Linux parola güvenliğiyle ilgili detay bilgi için

3-4 sene öncesine kadar çoğu Linux dağıtımında parolaları hashli saklamak için MD5 kullanılırdı. Günümüzdeki Linux dağıtımları ise SHA512 ($6$) tercih etmektedir. MD5 kullanılmış hashli parolaları JohnTheRipper aracıyla kırmak mümkünken SHA512 kullanılarak hashlenmis parolaları son sürüm JTR ile kırmak mümkün değil.

JTR kullanarak Linux parolalarının güvenliği denendiğinde aşağıdakine benzer hata alınacaktır.

“No password hashes loaded”

Aşağıdaki adımlar günümüz Linuz dağıtımlarının parolalarını JTR ile kırmak için yapılması gerekenleri içermektedir:

root@seclab:~/test# wget http://www.openwall.com/john/g/john-1.7.5.tar.gz

root@seclab:~/test# tar zxvf john-1.7.5.tar.gz

root@seclab:~/test# cd john-1.7.5

PATCH dosyası http://www.openwall.com/lists/john-users/2009/09/02/3 adresinden indirilerek yeni sürüme uyarlanmalıdır.

root@seclab:~/test/john-1.7.5# patch -p1 -i patch

patching file src/Makefile

patching file src/crypt_fmt.c

patching file src/john.c

Hunk #2 succeeded at 67 (offset 2 lines).

root@seclab:~/test/john-1.7.5/src# make linux-x86-any

# cd ../run/

root@seclab:~/test/john-1.7.5/run# ls

all.chr alnum.chr alpha.chr digits.chr john john.conf lanman.chr mailer password.lst unafs unique unshadow

root@seclab:~/test/john-1.7.5/run# ./john /etc/shadow

Loaded 3 password hashes with 3 different salts (generic crypt(3) [?/32])

toor (root)

The post John The Ripper Kullanarak Yeni Nesil Linux Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]>The post Bilişim suçlarında e-posta inceleme first appeared on Complexity is the enemy of Security.

]]>İçerisinde e-postanın geçtiği her suç bizim medyada da yankı buluyor ve nereden, kime danışıyorlarsa teknik olarak değerlendirildiğinde %100 yanlış haberler yazıyorlar. En son yine sahte bir mail adresiyle yapılan bomba yüklü kamyon ihbarı meşgul etti gündemimizi… Bu haberde de yine tüm büyük medya kuruluşları okuyucularına “yanlış/eksik” haber verdi. Sanırım bu konuda medyaya danışmanlık yapan arkadaşlar sağdan soldan edindiği ezber bilgileri yıllardır sayıklamaya devam ediyor. Bir aralar ciddi olarak nitelendirdiğim bir köşe yazarı şunu yazmıştı da şok olmuştum:”yan yana iki bilgisayar arasına gönderilen mailler bile Amerika’daki 13 tane sunucu üzerinden geçiyor …”. Eğer tüm yazdıkları bilgiler bilişim konularındaki gibiyse vay halimize…

Daha önce bu konuda detaylı bir yazı hazırlamıştım ama gelen yorumlara göre yazının dili fazla teknik kaçtığını anladım. Şimdi daha yalın bir dille konuya son noktayı koyacak bir döküman(kitapçık desek daha doğru olur) üzerinde çalışıyorum. Çalışma biterse(sağlam motivasyon lazım:) yine buralardan duyururum.

The post Bilişim suçlarında e-posta inceleme first appeared on Complexity is the enemy of Security.

]]>The post [CISSP-TR] Türkçe CISSP E-posta Listesi first appeared on Complexity is the enemy of Security.

]]>Bu soruyu Güvenlik bülteninin her sayısında çeşitli uzman arkadaşlara soruyoruz ve oldukca çeşitli cevaplar geliyor, merak edenler sertifika programları hakkındaki sektörün ileri gelenleri tarafından verilen cevaplara röportajlar kısmından ulaşabilir.

Hayatın bir gerçek yüzü bir de yaşanan yüzü vardır, sertifikalara çeşitli açılardan eleştiri getirebilir, hatta gereksiz denilebilir ama sektörün büyük bir kısmında sertifikaların ciddi şekilde değerlendirmeye alındığı gerçeğini değiştiremeyiz. Özellikle herkesin ben herşeyi biliyorum dediği günümüzde sertifikalar bilgi ölçme aracı olarak kullanılıyor.

Güvenlik sektöründe uzun yıllardır varlığını geliştirerek sürdürmüş çeşitli sertifikalar vardır. Bunların arasında en karizmatik, en fazla para yapanı hiç şüphesiz ISC2 tarafından verilen CISSP sertifikası. Türkiye’de de bu sertifikaya olan ihtiyaç ve talep gün geçtikce artıyor. Çeşitli arkadaşlarla konuşurken her birinin Cissp ile ilgili çeşitli forum/listelere üye olduğunu gördüm. Değişik ortamlardan edindikleri bilgileri Türkçe olarak tartışmak, paylaşma adına CISSP-TR listesini kurmaya karar verdim.

Liste kısaca Türkiye’de Cissp sınavına hazırlananlar için aşağıdaki işlevleri yerine getirme amacı taşımaktadır:

- Kaynak paylaşımı

- Sertifika sınavları hakkında tecrübe paylaşımı

- Çalışma gruplarının kurulması ve yönetimi

- Ücretli/ücretsiz eğitim duyurularının paylaşılması

Liste arşivi sadece üyelere açık olacaktır.

Üye olmak için:

[email protected] adresine boş bir e-posta gönderebilir

ya da

http://groups.google.com/group/cissp-tr adresine giderek Google hesabınızla listeye kayıt olabilirsiniz.

Liste yönetimi adına <Huzeyfe ÖNAL>

The post [CISSP-TR] Türkçe CISSP E-posta Listesi first appeared on Complexity is the enemy of Security.

]]>The post PCI Uyumluluğu için SSL Kontrolleri first appeared on Complexity is the enemy of Security.

]]>1)PCI tarama sonuçlarının FAIL çıkmasına sebep olan SSL hatalarından ilki sunucu sistemlerin düşük seviyeli SSL protokol desteğidir.

PCI taramalarında SUCCESS almak için sunucu sistemlerin SSLv2 desteğini kaldırmak gerekir.

SSL v2 desteği olup olmadığı aşağıdaki komutla anlaşılabilir.

openssl s_client -ssl2 -connect mail.lifeoverip.net:443

Eğer destekliyorsa aşağıdaki gibi bir çıktı alırsınız

# openssl s_client -ssl2 -connect mail.lifeoverip.net:443

CONNECTED(00000003)

depth=0 /C=TR/ST=IStanbul/O=Lifeoverip Consultant Services/OU=Security/CN=*.lifeoverip.net/[email protected]

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 /C=TR/ST=IStanbul/O=Lifeoverip Consultant Services/OU=Security/CN=*.lifeoverip.net/[email protected]

verify error:num=27:certificate not trusted

verify return:1

depth=0 /C=TR/ST=IStanbul/O=Lifeoverip Consultant Services/OU=Security/CN=*.lifeoverip.net/[email protected]

verify error:num=21:unable to verify the first certificate

verify return:1

—

Server certificate

—–BEGIN CERTIFICATE—–

MIIC2jCCAkOgAwIBAgICEAEwDQYJKoZIhvcNAQEFBQAwSTELMAkGA1UEBhMCVFIx

ETAPBgNVBAgTCElTdGFuYnVsMScwJQYDVQQKEx5MaWZlb3ZlcmlwIENvbnN1bHRh

bnQgU2VydmljZXMwHhcNMDkwODE0MDgzNjEyWhcNMTAwODE0MDgzNjEyWjCBnjEL

MAkGA1UEBhMCVFIxETAPBgNVBAgTCElTdGFuYnVsMScwJQYDVQQKEx5MaWZlb3Zl

cmlwIENvbnN1bHRhbnQgU2VydmljZXMxETAPBgNVBAsTCFNlY3VyaXR5MRkwFwYD

VQQDFBAqLmxpZmVvdmVyaXAubmV0MSUwIwYJKoZIhvcNAQkBFhZodXpleWZlQGxp

ZmVvdmVyaXAubmV0MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC8433eaY2z

oldD/atJnE/YAxNVw4l/lnql4xRRlMSj6sN5K4pcATnNTCkmfz+RPexPrD5jTnGH

eg5pF+CQunncz4H7GoDKTUyK3PXDpGonpNojiHdOwdI+Pxos1yXlLkhPPPl39xR7

1eUbY8wKh0RI//YI/MgIkIz7SQg7Rtl1RwIDAQABo3sweTAJBgNVHRMEAjAAMCwG

CWCGSAGG+EIBDQQfFh1PcGVuU1NMIEdlbmVyYXRlZCBDZXJ0aWZpY2F0ZTAdBgNV

HQ4EFgQUM7jCWgiS52RdJeVt9QiomzcKv74wHwYDVR0jBBgwFoAUE/blhkjr5WqK

zLxyKHUNOIkgKEUwDQYJKoZIhvcNAQEFBQADgYEAlrClCM4OwHIVuY+Z1lucHOo7

KO8CV4AZsPipH0rzjKYHAuPJEM4hOeBhjXIpO1wLPEHMbmRtLZOTqjaSCzgWA4/E

kML844DDK2WA6FvK+HMLfMbJrcUJlSD7BWbNTnd2IvStEFNP3xo2GSb5/kPdGSkq

N7zr4BWHycxZuZrLEQI=

—–END CERTIFICATE—–

subject=/C=TR/ST=IStanbul/O=Lifeoverip Consultant Services/OU=Security/CN=*.lifeoverip.net/[email protected]

issuer=/C=TR/ST=IStanbul/O=Lifeoverip Consultant Services

—

No client certificate CA names sent

—

Ciphers common between both SSL endpoints:

RC4-MD5 EXP-RC4-MD5 RC2-CBC-MD5

EXP-RC2-CBC-MD5 DES-CBC-MD5 DES-CBC3-MD5

—

SSL handshake has read 867 bytes and written 236 bytes

—

New, SSLv2, Cipher is DES-CBC3-MD5

Server public key is 1024 bit

Compression: NONE

Expansion: NONE

SSL-Session:

Protocol : SSLv2

Cipher : DES-CBC3-MD5

Session-ID: 5651A7532DB332322B3548828C9AF587

Session-ID-ctx:

Master-Key: CAA483ED155699A74A1CB589D93E5BC46AE96AB55B1C5134

Key-Arg : F5C117634219AE91

Start Time: 1268818051

Timeout : 300 (sec)

Verify return code: 21 (unable to verify the first certificate)

SSLv2 desteklemiyorsa aşağıdaki gibi çıktı alırsınız.

# openssl s_client -ssl2 -connect www.citibank.com:443

CONNECTED(00000003)

9853:error:1406D0CB:SSL routines:GET_SERVER_HELLO:peer error no cipher:s2_pkt.c:675:

9853:error:1407F0E5:SSL routines:SSL2_WRITE:ssl handshake failure:s2_pkt.c:428:

Apache’de SSLv2 desteğini çıkarma

httpd.conf ya da ssl ayarları hangi dosyada tutuluyorsa(genelde ssl.conf) ilgili dosyaya aşağıdaki satırları ekleyip Apache’yi restart etmek yeterli olacaktır.

SSLProtocol -ALL +SSLv3 +TLSv1

Bu komutla sunucunun sadece SSLv3 ve TLSv1 desteklemesini söylüyoruz.

2)PCI Taramalarında FAIL çıkaran SSL’le ilgili diğer konu da zayıf şifreleme algoritmalarının kullanımıdır

Zayıf şifreleme algoritmalarının kullanımı aşağıdaki komutla öğrenilebilir

openssl s_client -connect www.visa.com:443 -cipher LOW:EXP

Eğer sistem zayıf şifreleme algoritmalarını destekliyorsa sonuç aşağıdaki gibi çıkacaktır.

~# openssl s_client -connect www.visa.com:443 -cipher LOW:EXP

CONNECTED(00000003)

depth=0 /C=US/O=Akamai Technologies, Inc./CN=a248.e.akamai.net

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 /C=US/O=Akamai Technologies, Inc./CN=a248.e.akamai.net

verify error:num=27:certificate not trusted

verify return:1

depth=0 /C=US/O=Akamai Technologies, Inc./CN=a248.e.akamai.net

verify error:num=21:unable to verify the first certificate

verify return:1

—

Certificate chain

0 s:/C=US/O=Akamai Technologies, Inc./CN=a248.e.akamai.net

i:/C=US/O=GTE Corporation/OU=GTE CyberTrust Solutions, Inc./CN=GTE CyberTrust Global Root

—

Server certificate

—–BEGIN CERTIFICATE—–

MIIDWjCCAsOgAwIBAgIEBydSYTANBgkqhkiG9w0BAQUFADB1MQswCQYDVQQGEwJV

UzEYMBYGA1UEChMPR1RFIENvcnBvcmF0aW9uMScwJQYDVQQLEx5HVEUgQ3liZXJU

cnVzdCBTb2x1dGlvbnMsIEluYy4xIzAhBgNVBAMTGkdURSBDeWJlclRydXN0IEds

b2JhbCBSb290MB4XDTA5MTEyNDIwMTQ0N1oXDTEwMTEyNDIwMTMyN1owTTELMAkG

A1UEBhMCVVMxIjAgBgNVBAoTGUFrYW1haSBUZWNobm9sb2dpZXMsIEluYy4xGjAY

BgNVBAMTEWEyNDguZS5ha2FtYWkubmV0MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCB

iQKBgQDtWQuRdxfiWh+tkAt3jM7GO3fjGUczR+z+lJzOXR/N8vO4z/8EdsMAEQxX

rPjucJJVg3mzqjC9e95XJUv8O56N1k61FspmhgFSuCjuYRB9BpH2boFYJexeDidV

fjuUzslfba9WDhZibr/frOLUScTLQbR2ob8fzLaAcylKintkkQIDAQABo4IBHTCC

ARkwCQYDVR0TBAIwADAsBgNVHREEJTAjghFhMjQ4LmUuYWthbWFpLm5ldIIOKi5h

a2FtYWloZC5uZXQwCwYDVR0PBAQDAgUgMIGJBgNVHSMEgYEwf6F5pHcwdTELMAkG

A1UEBhMCVVMxGDAWBgNVBAoTD0dURSBDb3Jwb3JhdGlvbjEnMCUGA1UECxMeR1RF

IEN5YmVyVHJ1c3QgU29sdXRpb25zLCBJbmMuMSMwIQYDVQQDExpHVEUgQ3liZXJU

cnVzdCBHbG9iYWwgUm9vdIICAaUwRQYDVR0fBD4wPDA6oDigNoY0aHR0cDovL3d3

dy5wdWJsaWMtdHJ1c3QuY29tL2NnaS1iaW4vQ1JMLzIwMTgvY2RwLmNybDANBgkq

hkiG9w0BAQUFAAOBgQAKdzAWm4SCZGw3z9gox1Enz6FZCOlHf73HhLNEnkpI4jIJ

dhz1OGm0DJzZJXrmFMZ5StNZqPpXDnbSV5geLHK6pYquRNCmTK/jmrH1Jk6mY1EM

d/osKHfVqwLmQ3xND3K2W/bq5s571hP9IotRODQQftwUzU5W5Qi89Jzt60QLGA==

—–END CERTIFICATE—–

subject=/C=US/O=Akamai Technologies, Inc./CN=a248.e.akamai.net

issuer=/C=US/O=GTE Corporation/OU=GTE CyberTrust Solutions, Inc./CN=GTE CyberTrust Global Root

—

No client certificate CA names sent

—

SSL handshake has read 1016 bytes and written 275 bytes

—

New, TLSv1/SSLv3, Cipher is DES-CBC-SHA

Server public key is 1024 bit

Compression: NONE

Expansion: NONE

SSL-Session:

Protocol : TLSv1

Cipher : DES-CBC-SHA

Session-ID: D9F96C901688BEFAD153B09E11F8592B71957EE67F7DFF192EDAB2121CDD2205

Session-ID-ctx:

Master-Key: E2020445BE3D6F2D72953B88077A6E1CA495FA40E62D2DFA214E367D01D828BBB8F93FA20B874EB37834A80ED41D3C1E

Key-Arg : None

Start Time: 1268818538

Timeout : 300 (sec)

Verify return code: 21 (unable to verify the first certificate)

Zayıf şifreleme algoritmalarını desteklemeyen bir sunucu aşağıdaki gibi çıktı verecektir.

~# openssl s_client -connect abc.sirket.com.tr:443 -cipher LOW:EXP

CONNECTED(00000003)

9857:error:140790E5:SSL routines:SSL23_WRITE:ssl handshake failure:s23_lib.c:188:

Apache’de zayıf şifreleme algoritmalarını kapatmak için

httpd.conf ya da ilgili ssl dosyasına aşağıdaki satırlar eklenerek Apache restart edilmelidir.

SSLCipherSuite ALL:!aNULL:!ADH:!eNULL:!LOW:!EXP:RC4+RSA:+HIGH:+MEDIUM

Bilgisayarınızda openssl yüklü değilse burada anlatılan işlemleri clez.net sayfası üzerinden kolaylıkla deneyebilirsiniz.

Ya da Linux sistemlere sslscan yazılımı kurarak hedef sunucuda hangi zayıf şifreleme algoritmaları kullanılmış belirleyebilirsiniz.

~# sslscan www.citibank.com:443

_

___ ___| |___ ___ __ _ _ __

/ __/ __| / __|/ __/ _` | ‘_ \

\__ \__ \ \__ \ (_| (_| | | | |

|___/___/_|___/\___\__,_|_| |_|

Version 1.6

http://www.titania.co.uk

Copyright (C) 2007-2008 Ian Ventura-Whiting

Testing SSL server www.citibank.com on port 443

Supported Server Cipher(s):

Rejected SSLv2 168 bits DES-CBC3-MD5

Rejected SSLv2 56 bits DES-CBC-MD5

Rejected SSLv2 40 bits EXP-RC2-CBC-MD5

Rejected SSLv2 128 bits RC2-CBC-MD5

Rejected SSLv2 40 bits EXP-RC4-MD5

Rejected SSLv2 128 bits RC4-MD5

Failed SSLv3 256 bits ADH-AES256-SHA

Failed SSLv3 256 bits DHE-RSA-AES256-SHA

Failed SSLv3 256 bits DHE-DSS-AES256-SHA

Failed SSLv3 256 bits AES256-SHA

Failed SSLv3 128 bits ADH-AES128-SHA

Failed SSLv3 128 bits DHE-RSA-AES128-SHA

Failed SSLv3 128 bits DHE-DSS-AES128-SHA

Failed SSLv3 128 bits AES128-SHA

Failed SSLv3 168 bits ADH-DES-CBC3-SHA

Failed SSLv3 56 bits ADH-DES-CBC-SHA

Failed SSLv3 40 bits EXP-ADH-DES-CBC-SHA

Failed SSLv3 128 bits ADH-RC4-MD5

Failed SSLv3 40 bits EXP-ADH-RC4-MD5

Failed SSLv3 168 bits EDH-RSA-DES-CBC3-SHA

Failed SSLv3 56 bits EDH-RSA-DES-CBC-SHA

Failed SSLv3 40 bits EXP-EDH-RSA-DES-CBC-SHA

Failed SSLv3 168 bits EDH-DSS-DES-CBC3-SHA

Failed SSLv3 56 bits EDH-DSS-DES-CBC-SHA

Failed SSLv3 40 bits EXP-EDH-DSS-DES-CBC-SHA

Accepted SSLv3 168 bits DES-CBC3-SHA

Accepted SSLv3 56 bits DES-CBC-SHA

Failed SSLv3 40 bits EXP-DES-CBC-SHA

Failed SSLv3 40 bits EXP-RC2-CBC-MD5

Failed SSLv3 128 bits RC4-SHA

Accepted SSLv3 128 bits RC4-MD5

Failed SSLv3 40 bits EXP-RC4-MD5

Failed SSLv3 0 bits NULL-SHA

Failed SSLv3 0 bits NULL-MD5

Rejected TLSv1 256 bits ADH-AES256-SHA

Rejected TLSv1 256 bits DHE-RSA-AES256-SHA

Rejected TLSv1 256 bits DHE-DSS-AES256-SHA

Rejected TLSv1 256 bits AES256-SHA

Rejected TLSv1 128 bits ADH-AES128-SHA

Rejected TLSv1 128 bits DHE-RSA-AES128-SHA

Rejected TLSv1 128 bits DHE-DSS-AES128-SHA

Rejected TLSv1 128 bits AES128-SHA

Rejected TLSv1 168 bits ADH-DES-CBC3-SHA

Rejected TLSv1 56 bits ADH-DES-CBC-SHA

Rejected TLSv1 40 bits EXP-ADH-DES-CBC-SHA

Rejected TLSv1 128 bits ADH-RC4-MD5

Rejected TLSv1 40 bits EXP-ADH-RC4-MD5

Rejected TLSv1 168 bits EDH-RSA-DES-CBC3-SHA

Rejected TLSv1 56 bits EDH-RSA-DES-CBC-SHA

Rejected TLSv1 40 bits EXP-EDH-RSA-DES-CBC-SHA

Rejected TLSv1 168 bits EDH-DSS-DES-CBC3-SHA

Rejected TLSv1 56 bits EDH-DSS-DES-CBC-SHA

Rejected TLSv1 40 bits EXP-EDH-DSS-DES-CBC-SHA

Accepted TLSv1 168 bits DES-CBC3-SHA

Accepted TLSv1 56 bits DES-CBC-SHA

Rejected TLSv1 40 bits EXP-DES-CBC-SHA

Rejected TLSv1 40 bits EXP-RC2-CBC-MD5

Rejected TLSv1 128 bits RC4-SHA

Accepted TLSv1 128 bits RC4-MD5

Rejected TLSv1 40 bits EXP-RC4-MD5

Rejected TLSv1 0 bits NULL-SHA

Rejected TLSv1 0 bits NULL-MD5

Prefered Server Cipher(s):

SSLv3 128 bits RC4-MD5

TLSv1 128 bits RC4-MD5

SSL Certificate:

Version: 2

Serial Number: -4294967295

Signature Algorithm: sha1WithRSAEncryption

Issuer: /C=US/O=VeriSign, Inc./OU=VeriSign Trust Network/OU=Terms of use at https://www.verisign.com/rpa (c)06/CN=VeriSign Class 3 Extended Validation SSL SGC CA

Not valid before: Jun 17 00:00:00 2009 GMT

Not valid after: Jun 17 23:59:59 2011 GMT

Subject: /1.3.6.1.4.1.311.60.2.1.3=US/1.3.6.1.4.1.311.60.2.1.2=Delaware/2.5.4.15=V1.0, Clause 5.(b)/serialNumber=2154254/C=US/postalCode=10043/ST=New York/L=New York/streetAddress=399 Park Avenue/O=Citigroup Inc./OU=swcbweb5-www/CN=www.citibank.com

Public Key Algorithm: rsaEncryption

RSA Public Key: (2048 bit)

Modulus (2048 bit):

00:c8:4a:cf:15:2e:60:3b:07:ca:02:7b:6a:dc:4d:

de:1c:6d:10:8b:23:99:3e:e5:91:06:17:16:1e:2b:

1d:7e:28:ab:30:3c:be:67:50:2f:4e:78:c8:6c:f3:

bf:36:5b:a9:41:43:5e:cc:e1:4a:c4:40:2f:6e:4e:

a8:d9:8d:1f:10:bd:f0:28:ef:49:b2:b8:db:8c:90:

f5:08:49:b6:f8:9c:53:5b:69:cf:78:bf:de:e3:e1:

8f:2d:2b:9a:0c:e6:8b:d2:61:8f:55:ab:15:04:c5:

fa:35:66:22:3b:cd:bf:f6:f0:51:2c:6f:b4:6f:ab:

03:6c:10:ca:18:53:da:e8:b8:ec:b0:49:85:73:79:

48:a9:a6:f3:44:db:28:62:aa:b7:f0:cd:67:2a:eb:

d3:53:f3:83:55:b3:85:5d:52:71:5d:a2:96:b2:7e:

88:f5:c1:ef:40:07:4e:4d:91:2b:8c:14:3e:dd:76:

91:fe:a9:97:fa:52:01:5a:43:10:c2:27:c5:75:fe:

6a:03:53:d8:42:f5:67:f1:82:99:3e:48:a2:e1:da:

45:c4:1b:7e:f4:71:b6:5c:4e:d7:b0:5c:86:60:2e:

e4:07:83:a4:99:8f:68:f5:e6:8c:6d:d2:37:ba:fb:

db:a5:ea:28:07:d9:eb:ce:43:10:1b:35:34:01:0d:

b8:9f

Exponent: 65537 (0x10001)

X509v3 Extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Subject Key Identifier:

D3:DD:0C:1D:B5:42:E5:83:2A:2C:67:60:EE:C9:21:C8:19:D5:64:6D

X509v3 Key Usage:

Digital Signature, Key Encipherment

X509v3 CRL Distribution Points:

URI:http://EVIntl-crl.verisign.com/EVIntl2006.crl

X509v3 Certificate Policies:

Policy: 2.16.840.1.113733.1.7.23.6

CPS: https://www.verisign.com/rpa

X509v3 Extended Key Usage:

TLS Web Server Authentication, TLS Web Client Authentication, Netscape Server Gated Crypto

X509v3 Authority Key Identifier:

keyid:4E:43:C8:1D:76:EF:37:53:7A:4F:F2:58:6F:94:F3:38:E2:D5:BD:DF

Authority Information Access:

OCSP – URI:http://EVIntl-ocsp.verisign.com

CA Issuers – URI:http://EVIntl-aia.verisign.com/EVIntl2006.cer

1.3.6.1.5.5.7.1.12:

0`.^.\0Z0X0V..image/gif0!0.0…+……Kk.(…..R8.).K..!..0&.$http://logo.verisign.com/vslogo1.gif

Verify Certificate:

self signed certificate in certificate chain

[PCI-DSS] 4.1 Use strong cryptography and security protocols such as SSL/TLS or IPSEC to safeguard sensitive cardholder data during transmission over open, public networks.

Examples of open, public networks that are in scope of the PCI DSS are:

* The Internet,

* Wireless technologies,

* Global System for Mobile communications (GSM), and

* General Packet Radio Service (GPRS).

4.1.a Verify the use of encryption (for example, SSL/TLS or IPSEC) wherever cardholder data is transmitted or received over open, public networks

* Verify that strong encryption is used during data transmission

* For SSL implementations:

o Verify that the server supports the latest patched versions.

o Verify that HTTPS appears as a part of the browser Universal Record Locator (URL).

o Verify that no cardholder data is required when HTTPS does not appear in the URL.

* Select a sample of transactions as they are received and observe transactions as they occur to verify that cardholder data is encrypted during transit.

* Verify that only trusted SSL/TLS keys/certificates are

* Verify that the proper encryption strength is implemented for the encryption methodology in use. (Check vendor recommendations/best practices.)

The post PCI Uyumluluğu için SSL Kontrolleri first appeared on Complexity is the enemy of Security.

]]>The post İşletim Sistemlerinde Güvenlik Tartışması first appeared on Complexity is the enemy of Security.

]]>The post İşletim Sistemlerinde Güvenlik Tartışması first appeared on Complexity is the enemy of Security.

]]>The post Sisteminizde güvenlik açığı buldum, bu da kanıtım! first appeared on Complexity is the enemy of Security.

]]>Daha önce bu konuyu hararetli bir şekilde NetSec’de tartışmıştık ve genel itibariyle bulanın niyetine bakılmaksızın yaptığı işin kötü olduğunu bildirir gerekirse adli mercilere başvururum gibi bir sonuç çıkmıştı.

Ben hem kendim hem de şirketim için benzeri durumda kalsam(ara ara kalıyorum) önce arkadaşa sorumlu davranışından ötürü teşekkür eder, sonra arkadaşın işlem yaptığı saatlerdeki loglarına bakıp sisteminde neleri kurcalamış detaylı çıkarır ve eğer gerçekten sistemimi kurcalamışsa teşekkürden sonra yaptığının suç olduğunu referanslarıyla birlikte iletirim.

Geçtiğimiz hafta bir arkadaş bankaların birinin captcha korumasını aştığını ve bunu bankaya bildirdiğini iletmişti. Ben genel yaklaşımı az çok bildiğim için umutlanma cevap dönmezler, ya da başına iş alırsın bildirme demiştim ama bankadan gelen cevap beni utandıracak cinstendi.

Merhaba,

Sayfamızda kullanılan captcha üzerine bir çalışma yaptığınızı öğrendik.

Bu konu üzerinde araştırmalarımızı yapıyoruz. Size birkaç soru sormak isteriz .

Çalışmanızı yaparken hangi OCR kütüphanelerini kullandınız?

Herhangi bir sakıncası yoksa yazdığınız programınızı bizimle paylaşabilir misiniz?

Hassasiyetiniz ve bilgilendirmeniz için teşekkür ederiz.

İyi çalışmalar

Evet takdir edilesi bir yaklaşım ama burada dikkat edilmesi gereken husus açığı bildiren arkadaşın üslübu ve olaya yaklaşımıdır. Aynı açıklığı şu şekilde bildirseydi herhalde dönecek cevap da çok farklı olurdu “Hey X bankasının kendisini güvenlikci zanneden adminleri ne bicim koruma sistemleriniz var daha musterilerinizi basit açıklıklardan koruyamiyorsunuz vs vs vs ”

Bir de dikkat edilmesi gereken diger husus bu captcha zaafiyetinin karşı sistem üzerinde herhangi bir deneme gerektirmemesi. Yani hedef sistem üzerinde normal kullanıcıdan farklı ek kurcalama yapılmıyor. Eğer açıklık bir captcha zaafiyeti değil de SQLi olsaydı bence bu kadar kibar davranılmaması gerekirdi.

Bir yandan da güvenliği hiçe sayan şirketlerin anca bu şekilde bildirimlerle konuyu gündemlerine aldığını düşünürsek resmi dille kınasam da içimden kızamıyorum:). Benzeri bir örneği hizmet aldığım bir firmada yaşıyorum, sayfada login olurken yanlış bir karekter girmemle birlikte dönen hatadan sistemde sqli olabileceğini düşünmüştüm.

Şimdi uzun zamandır bu açıklığı dikkate almayan firma benim tüm bilgilerimi tehlikeye atmakla sorumlu mu davranmış oluyor? Ya da Türkiye’nin en büyük domain satım firmalarından birinin hala kullanıcı hesaplarını şifrelemeden saklamasını nasıl bir sorumlulukla açıklayabiliriz ki?

The post Sisteminizde güvenlik açığı buldum, bu da kanıtım! first appeared on Complexity is the enemy of Security.

]]>The post Uygulamalı TCP/IP Güvenliği Eğitimi- 14 Kasım 2009 first appeared on Complexity is the enemy of Security.

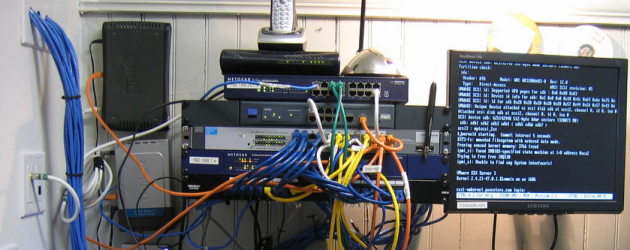

]]>

Günümüz network ve güvenlik problemlerinin temelinde hep aynı sorun yatar: temel bilgi eksikliği.

Aynı bir binanın sağlamlığının temelinin sağlamlığına bağlı olduğu gibi network ve güvenlik işinde de temel çok önemlidir. Altyapınız ne kadar iyiyse sorunlar karşısında o kadar hızlı ve atik davranabilirsiniz.

Bugün çoğu network ve güvenlik uzmanı temel TCP/IP bilgisinden yoksun olarak iş yapmaya çalışmaktadır. Bu sebeple en iyi bildikleri, kullandıkları ürünlerde bile daha önce yaşamadıkları bir sorunla karşılaştıklarında çaresiz kalırlar, görmedikleri bir konuyla ilgili yorum yapamazlar.

Çeşitli konularda alınan sertifikalar malesef temel bilgi vermemektedir. Her eğitim sizin TCP/IP konusunda yeteri kadar bilgi sahibi olduğunuzu düşünerek verilir. Oysa durum hiç de öyle değil. Hem verdiğim eğitimlerde hem de çevremde tanıdığım network, sistem ve güvenlik işiyle uğraşan arkadaşlarad bu temel bilginin eksikliğini hep görüyorum.

Bu sebeple bundan sonra vereceğimiz her eğitim öncesi alınması zorunlu ek bir TCP/IP güvenliği eğitimi hazırladım. Eğitim 1 günlük workshop tadında ve teori ile pratiğin dengeli bir şekilde birleştirilmesinden oluşuyor. Eğitim içeriği tüm TCP/IP katmanlarını(ARP, IP, ICMP, TCP, UDP, DNS, DHCP, HTTP, SMTP, SSH, SSL) detaylıca inceleyip bu katmanlarda ne tip güvenlik sıkıntıları olabilir uygulamalarıyla gösteriyor.

Kısaca internetin altyapısını oluşturan TCP/IP konusunda bilgilerinizi geliştirmek, teorik bilgilerinizi pratiğe dökmek ve network güvenliği konusunda uzmanlaşmak istiyorsanız kaçırmamanız gereken bir eğitim.

Eğitim içeriği ve detay bilgi için http://www.guvenlikegitimleri.com/new/uygulamali-tcpip-guvenligi-egitimi-14-kasim-2009

Not:Eğitim sıfını max. 10 kişi olacaktır.

Detaylar için [email protected] adresine e-posta gönderebilirsiniz.

The post Uygulamalı TCP/IP Güvenliği Eğitimi- 14 Kasım 2009 first appeared on Complexity is the enemy of Security.

]]>The post 10 Soruda Pentest(Penetrasyon Testleri) first appeared on Complexity is the enemy of Security.

]]> karşılaştığım belirli sorular oluyor, bunlara toptan cevap olması adına 10 soruda pentest konulu bir yazı hazırladım. Pentest nedir, neden yaptırmalıyım, kime nasıl yaptırmalıyım gibi sorulara cevap arıyoruz. Sizin de bu konu hakkında fikirleriniz varsa yorumlarınızla zenginleştirebilirsiniz.

karşılaştığım belirli sorular oluyor, bunlara toptan cevap olması adına 10 soruda pentest konulu bir yazı hazırladım. Pentest nedir, neden yaptırmalıyım, kime nasıl yaptırmalıyım gibi sorulara cevap arıyoruz. Sizin de bu konu hakkında fikirleriniz varsa yorumlarınızla zenginleştirebilirsiniz.

Öncelikle pentest kavramından ne anladığınızı ve ne beklediğinizi bilmek size bu süreçte yardımcı olacaktır. Zira ne olduğunu bilmediğiniz bir servisi alarak sonradan bu muydu yani? Bu kadar parayı bu iş için mi verdim ya da bu sistemlere neden baktırmadım gibi sorular sormayın kendinize.

1)Pentest nedir? Vulnerability assessment ve risk asssessment kavramlarından farkı nedir?

Pentest tanımı: Belirlenen bilişim sistemlerine mümkün olabilcek her yolun denenerek sızılmasıdır. Pentest de amaç güvenlik açıklığını bulmaktan öte bulunan açıklığı değerlendirip sistemlere yetkili erişimler elde etmektir.

Pentest çeşitleri: Whitebox, blackbox, graybox olmak üzere genel kabul görmüş üç çeşidi vardır. Bunlardan blackbox bizim genelde bildiğimiz ve yaptırdığımız pentest yöntemidir. Bu yöntemde testleri gerçekleştiren firmayla herhangi bir bilgi paylaşılmaz. Firma ismi ve firmanın sahip olduğu domainler üzerinden firmaya ait sistemler belirlenerek çalışma yapılır.

Diğer yöntemlerde pentest yapacak firmayla belirli bilgiler paylaşılır.

Vulnerability Assessment(zaafiyet tarama): Belirlenen sistemlerde güvenlik zaafiyetine sebep olabilecek açıklıkların araştırılması. Bu yöntem için genellikle otomatize araçlar kullanılır(Nmap, Nessus, Qualys vs)gibi.

Risk assessment tamamen farklı bir kavram olup pentest ve vuln. assessmenti kapsar. Zzaman zaman technical risk assessment tanımı kullanılarak Vulnerability assessment kastedilir.

2)Neden Pentest yaptırmalıyım?

Sahip olduğunuz bilişim sistemlerindeki güvenlik zaafiyetlerinin üçüncü bir göz tarafından kontrol edilmesi ve raporlanması proaktif güvenliğin ilk adımlarındandır. Siz ne kadar güvenliğe dikkat ederseniz birşeylerin gözünüzden kaçma ihtimali vardır ve internette hackerlarin sayısı ve bilgi becerisi her zaman sizden iyidir. Hackerlara yem olmadan kendi güvenliğinizi Beyaz şapkalı hackerlara test ettirmeniz yararınıza olaacktır.

Ek olarak PCI, HIPAA gibi standartlar da Pentest yaptırmayı zorunlu tutmaktadır.

3)Pentest projesinin planı nasıl olmalıdır?

Yaptırılacak pentestden olabildiğince çok verim alabilmek için her işte olduğu gibi burada da plan yapmak gerekir. Pentest planınıza en azından aşağıdaki soruları cevaplayarak hazırlayın

- Pentest’in kapsamı ne olacak?

- Sadece iç ağ sistemlerimimi, uygulamalarımı mı yoksa tüm altyapıyı mı test ettirmek istiyorum

- Testleri kime yaptıracağım

- Ne kadar sıklıkla yaptırmalıyım

- Riskli sistem ve servisler kapsam dışı olmalı mı yoksa riski kabul edip sonucunu görmelimiyim.

- DDOS denemesi yapılacak mı

4)Firma secimi konusunda nelere dikkat etmeliyim?

Pentest yapacak firma ne kadar güvenili olsa da-aranizda muhakkak imzalı ve maddeleri açık bir NDA olmalı- siz yine de kendinizi sağlama alma açısından firmanın yapacağı tüm işlemleri loglamaya çalışın. Bunu nasıl yaparsınız? Firmanın pentest yapacağı ip adres bilgilerini isteyerek bu ip adreslerinden gelecek tum trafiği Snort veya benzeri bir yazılım kullanarak loglayabilirsiniz.

- Özellikle web trafiği -ki en kirik bilgiler burada çıkacaktır- Snort ile cok rahatlıkla sonradan incelendiğinde anlaşılacak şekilde kaydettirilebilir.

- Firmada test yapacak çalışanların CVlerini isteyin . Varsa testi yapacak çalışanların konu ile ilgili sertifikasyonlara sahip olmasını ercih edin.

- Testi yapacak çalışanların ilgili firmanın elemanı olmasına dikkat edin.

- Firmaya daha önceki referanslarını sorun ve bunlardan birkaçına memnuniyetlerini sorun.

- Mümkünse firma seçimi öncesinde teknik kapasiteyi belirlemek için tuzak sistemler kurarak firmaların bu sistemlere saldırması ve sizin de bildiğiniz açıklığı bulmalarını isteyin.

- Firmadan daha önce yaptığı testlerle ilgili örnek raporlar isteyin.

- Testlerin belirli ip adreslerinden yapılmasını ve bu ip adreslerinin size bildirilmesini talep edin.

- Firmaya test için kullandıkları standartları sorun.

- Firmanın test raporunda kullandığı tüm araçları da yazmasını isteyin.

- Pentest teklifinin diğerlerine göre çok düşük olmaması

Penetration test firmanın özel işi mi yoksa oylesine yaptığı bir iş mi? Bu sorgu size firmanın konu hakkında yetkinliğine dair ipuçları verecektir.

5)Pentest yapan firmadan sonuç olarak neler beklemeliyim?

- Yöneticilere ve teknik çalışanlara özel iki farklı rapor

- Raporların okunabilir ve anlaşılır olması

- Testler esnasında keşfedilen kritik seviye güvenlik açıklıklarının anında bildirilmesi

- Pentest raporunun şifreli bir şekilde iletilmesi

6)Pentest sonrası nasıl bir yol izlemeliyim?

Pentest yaptırmak ne kadar önemliyse sonuçlarını değerlendirip aksiyon almak çok daha önemlidir.Malesef ki yaygın olarak yapılan yanlış sadece pentest yapıp raporu incelemek oluyor. Pentest sonrası açıklıkların kapatılmaması ve bir sonraki pentestde aynı açıklıkların tekrar çıkması sık karşılaşılan bir durumdur.

- Pentest raporlarının üst yönetimle paylaşılıp yönetim desteğinin alınması

- Sonuçlarının basit açıklıklar olarak değil, bir risk haritası kapsamında yönetime sunulması(bu açıklık hackerlar tarafından değerlendirilirse şu kadar kaybımız olur gibisinden)

- Raporu detaylıca inceleyip her bir açıklığın kimin ilgi alanına girdiğinin belirlenmesi

- Sistem yöneticileri/yazılımcılarla toplantı yapıp sonuçların paylaşılması

- Açıklıkların kapatılmasının takibi

- Bir sonraki pentestin tarihinin belirlenmesi

7)Turkiye’de pentest yapan hangi firmalar var?

Benim 2000 yılından beri çeşitli ortamlarda çalıştığım, raporlarını incelediğim ve ortanın üzerinde kabul ettiğim Pentest firmaları :

Güncel liste için http://blog.lifeoverip.net/2010/01/27/turkiyedeki-bilgi-guvenligi-firmalari/ adresini ziyaret edebilirsiniz.

- BGA Bilgi Güvenliği Eğitim ve Danışmanlık Ltd. Şti https://www.bgasecurity.com/

- Pro-G

- Nebula Bilişim Hizmetleri

- ADEO

- BizNet

- GamaSec

- Tubitak UEKAE

- Lostar B.G

Bunların haricinde bir de bireysel olarak bu işi yapanlar var. Bu konuda eğer pentest yapan kişiyi iyi tanımıyorsanız kişi yerine firmayı tercih etmeniz faydalı olacaktır.

8)Pentest konusunda kendimi geliştirmek için izleme gereken yol nedir?

Pentest konusunda kendinizi geliştirmek için öncelikle bu alana meraklı bir yapınızın olmasın gerekir. İçinizde bilişim konularına karşı ciddi merak hissi , sistemleri bozmaktan korkmadan kurcalayan bir düşünce yapınız yoksa işiniz biraz zor demektir. Zira pentester olmak demek başkalarının düşünemediğini düşünmek, yapamadığını yapmak ve farklı olmak demektir.

Bu işin en kolay öğrenimi bireysel çalışmalardır, kendi kendinize deneyerek öğrenmeye çalışmak, yanılmak sonra tekrar yanılmak ve doğrsunu öğrenmek. Eğitimler bu konuda destekci olabilir. Sizin 5-6 ayda katedeceğiniz yolu bir iki haftada size aktarabilir ama hiçbir zaman sizi tam manasıyla yetiştirmez, yol gösterici olur.

Pentest konularının konuşulduğu güvenlik listelerine üyelik de sizi hazır bilgi kaynaklarına doğrudan ulaştıracak bir yöntemdir.

Linux öğrenmek, pentest konusunda mutlaka elinizi kuvvetlendirecek, rakiplerinize fark attıracak bir bileziktir. Bu işi ciddi düşünüyorsanız mutlaka Linux bilgisine ihtiyaç duyacaksınız.

9)Pentest için hangi yazılımlar kullanılır?

Açıkkod Pentest Yazılımları: Nmap, Nessus, Metasploit, Inguma, hping, Webscarab, jtr, W3af

Açık kodlu bilinen çoğu pentest yazılımı Backtrack güvenlik CDsi ile birlikte gelir. Bu araçları uygulamalı olarak öğrenmek isterseniz https://www.bgasecurity.com/egitim/kali-linux-101-egitimi/ eğitimine kayıt olabilirsiniz.

Ticari Pentest Yazılımları: Immunity Canvas, Core Impact, HP Webinspect, Saint Ssecurity Scanner

Bu araçların yanında araçlar kadar önemli olan pentest metodolojileri vardır. Bunların da araçlar kadar iyi bilinmesi ve kullanılması gerekir.

OWASP guide, NIST, ISSAF, OSTTM

10)Pentest konusunda hangi eğitimler vardır?

- SANS’ın Pentest eğitimleri

- Pentest eğitimleri

- Ec-Council Pentest eğitimleri

- http://www.penetration-testing.com/

The post 10 Soruda Pentest(Penetrasyon Testleri) first appeared on Complexity is the enemy of Security.

]]>