The post Windows Security Log Analizi Eğitimi first appeared on Complexity is the enemy of Security.

]]>Eğitim Tanımı

Log yönetimi projelerinde ve Suistimal analiz v.b. durumlarda binlerce log kaydı içerisinde kaybolup gitmeden hangi log kaydına, hangi kriterlere bakmamız gerektiğini ve ilgili konfigurasyonların nasıl yapılılacağı, SOX, HIPAA, GLBA gibi uyumluluk gereksinimleri ve 5651 sayılı kanunun gereği yapmamız gerekenlerin neler olduğunun anlatılacağı bir eğitim olacaktır.Eğitim içerisinde Log parser v.b. log analiz programları ve log management çözümü üzerinden bu log kayıtlarının nasıl inceleneceği ile ilgili uygulamalar yapılacaktır.

Eğitim hakkında detay bilgi için http://www.logyonetimi.com/Icerik.aspx?kategori=Egitimler

The post Windows Security Log Analizi Eğitimi first appeared on Complexity is the enemy of Security.

]]>The post Sucuri, ağ tabanlı bütünlük doğrulama/kontrol servisi first appeared on Complexity is the enemy of Security.

]]>

Sucuri, internet üzerinden çeşitli hizmetler veren bir servis. Bu servislerin arasında Sucuri NBIM(Network-based Integrity Monitoring) günümüz internet dünyasında biz güvenlikcilerin çok işine yarayacak bir servis.

Sucuri NBIM ile ne yapabilirsiniz?

Sahibi olduğunuz domainleri ekleyerek bu domainlere ait DNS, whois, site içeriği, karalistelere girme durumu, SSL sertifika durumu gibi bilgilerin değişip değişmediğini 7X24 kontrol ettirebilir ve değişiklik anında size haber vermesini sağlayabilirsiniz

Mesela domain adresiniz sizin haberiniz olmadan başka bir yere mi yönlendirildi? Ya da DNS admininiz yanlışlıkla DNS kayıtlarınız la mı oynadı? Normalde bu tip değişiklikleri uzun zaman sonra farkedersiniz(Ya mailleriniz gelip, gitmez, ya da birileri sayfanıza ulaşılamadığını söyler). Sucuri ve benzeri hizmetleri kullanarak bu tip sorunlardan 10 dakikada haberdar olabilirsiniz. Kısacası Sucuri disk üzerindeki dosyaların değişikliklerini bildiren Tripwire ile aynı işlemi yapar, tek farklı Tripwire disk üzerinde, Sucuri internet üzerinde işlem yapar.

Mesela bir domainin registrar firmasını değiştirdiniz ya da whois bilgileriyle oynadınız, hemen size aşağıdaki gibi bir mail gelecektir.

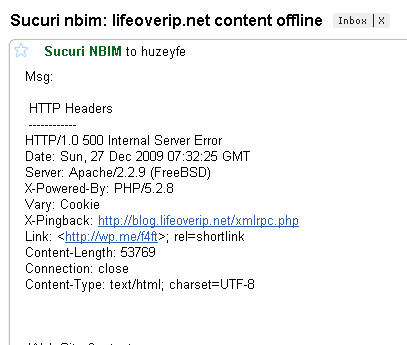

Ya da sayfanızda bir içerik değişikliği olduysa aşağıdaki gibi bir uyarı alırsınız.

Sayfa içeriğindeki basit değişiklikleri devamlı mail ile almak istemiyorsanız arabirimden istemediğiniz aralıktaki değişiklikleri iptal etme seçeneği de var.

Bir de SMS ile uyarma destegi ve uzaktan servislerin up olup olmamasını da ekleseler tadından yenmez. Yakın gelecekte bu servis parali olursa ucretsizini yapacagim diye de soz vereyim:)

The post Sucuri, ağ tabanlı bütünlük doğrulama/kontrol servisi first appeared on Complexity is the enemy of Security.

]]>The post 5651 sayili kanun gereksinimleri icin loglari imzalamak first appeared on Complexity is the enemy of Security.

]]>Elektronik Zaman Damgasi ne derseniz ; kisaca üzerine vurulan verinin o tarihte alındığı ve değiştirilmediğini kanıtlamak için kullanılan bir sayisal damga. Yani bir dosyanin x tarihinde sayisal imzasinin alindigi ve bu tarihten sonra bir degisiklige ugramadigini kanitlayan sistem .

Normal hash almaktan farki dosyanin x tarihinde alindigi bilgisinin saklanmasi. Mesela bir beyan vermek istiyorsunuz ve bu beyani sayisal imza kullanarak vereceksiniz ve verdiginiz beyanin tarihi onemli. Bu durumda sayisal zaman damgasi kullanarak hem beyan verdiginiz tarihi hem de beyanin iceriginin degistirilmedigini kanitlayabilirsiniz.

Sayisal Zaman Damgasi Nasil Olusturabilirim?

Bu soru icin kullandiginiz isletim sistemine gore iki farkli cevap cikacaktir. Eger Windows kullaniyorsaniz TIB’in bu islemler icin yazdigi bir yazilim var onu kullanabilirsiniz. Linux/UNIX kullaniyorsaniz OpenSSL’e bir patch gecerek benzeri islemleri yapabilirsiniz.(Piyasada bunu hizmet olarak veren cesitli firmalar da var. Ben burada bu isi ucretsiz nasil yapabilecegimizi anlatmaya calistim.)

Detay bilgi

Openssl ts komutu basitce TSA(zaman damgası otoritesi) işlemleri için kullanilabilir fakat piyasada bulunan Linux/UNIX sistemlerdeki OpenSSL surumlerinde ts destegi yoktur. www.opentsa.org’da yazdigina gore yeni surum OpenSSL’lerle birlikte gelecek. Isteyenler http://www.opentsa.org/ adresinden ilgili yamaları alarak openssl’e ts destegi ekleyebilir.

Kurulum

# cd

#mkdir openssl

#cd openssl/

#wget http://www.openssl.org/source/openssl-0.9.8c.tar.gz

#tar zxvf openssl-0.9.8c.tar.gz

#cd openssl-0.9.8c

#wget http://www.opentsa.org/ts/ts-20060923-0_9_8c-patch.gz

#gzip -cd ts-20060923-0_9_8c-patch.gz |patch -p1

#./config

# make

# make installYeni kurdugumuz openssl’in dosyaları /usr/local/ssl dizini altındadır.

#ls /usr/local/ssl/

Buradan ts komutları çalıştırılabilir

home-labs openssl-0.9.8c # /usr/local/ssl/bin/openssl ts

usage:

ts -query [-rand file:file:…] [-config configfile] [-data file_to_hash] [-digest digest_bytes][-md2|-md4|-md5|-sha|-sha1|-mdc2|-ripemd160] [-policy object_id] [-no_nonce] [-cert] [-in request.tsq] [-out request.tsq] [-text]

or

ts -reply [-config configfile] [-section tsa_section] [-queryfile request.tsq] [-passin password] [-signer tsa_cert.pem] [-inkey private_key.pem] [-chain certs_file.pem] [-policy object_id] [-in response.tsr] [-token_in] [-out response.tsr] [-token_out] [-text] [-engine id]

or

ts -verify [-data file_to_hash] [-digest digest_bytes] [-queryfile request.tsq] -in response.tsr [-token_in] -CApath ca_path -CAfile ca_file.pem -untrusted cert_file.pem

Nasıl işler?

TSA istemcisi veri dosyasının tek yönlü hash’ini alır ve TSA’ya gönderir.

TSA (zaman damgası otoritesi) gelen hash’i alır imzalar ve geri gönderir(time stamp token). Böylece TSA kendisine gelen hash’in x zamanındaki durumunu belgelendirir/onaylar.

TSA istemcisi gelen time stamp token’i alır ve dogrular, bu işlem aynı zamanda gelen jetonun hash’ini de kontrol eder.

TIB’in sayfasindan…

IP Log İmzalayıcı Yazılımı Hakkında Duyuru

01.11.2007 tarihli ve 26687 sayılı Resmi Gazete’de yayımlanan İnternet Toplu Kullanım Sağlayıcıları Hakkında Yönetmelik’in 5 inci maddesi birinci fıkrasının (e) bendine istinaden, (d) bendi gereğince, ticari amaçla internet toplu kullanım sağlayıcılarının elektronik ortamda sistemlerine kaydettikleri dahili IP dağıtım loglarının doğruluğunun ve bütünlüğünün teyit edilebilmesi amacıyla Telekomünikasyon İletişim Başkanlığı tarafından hazırlanan IP Log İmzalayıcı programı yayımlanmıştır.

Programı indirmek için tıklayınız.

http://www.tib.gov.tr/duyurular_detay22.html

The post 5651 sayili kanun gereksinimleri icin loglari imzalamak first appeared on Complexity is the enemy of Security.

]]>The post SSH Servisi icin tuzak sistem kurulumu first appeared on Complexity is the enemy of Security.

]]>

Guvenligini ustlendigim internete acik sistemlerin son 6 aylik durumunu dusundugumde gelen saldirilarda basi web uygulama acikliklari cekiyor, bunun hemen ardinda ise SSH sunuculara yapilan giris deneyimleri geliyor. SSH sunucularin guvenli yapilandirilmasi cok daha kolay olmasina ragmen hic azimsanmayacak bir oranda basarili giris/sizis yapildigini duyuyorum(kendi sistemlerimde degil:)). SSH servisi disariya acik bir sistem icin en ideal giris kapisi, kapinin uretildigi ham madde ne kadar saglam olursa olsun yeterli onlem alinmayinca birileri bir sekilde giris yolu bulabiliyor demek ki.

Vakti zamaninda SSH sunucuma kimler hangi iplerden geliyor, hangi kullanici adlari ve parolalari deniyor diye merak ederdim. Bunlar icin ssh loglarini ayri bir dosyaya yonlendirerek loglar uzerinde basit unix araclari ile raporlama alabiliyordum fakat loglarda parola bilgileri gozukmuyordu. Bunu da OpenSSH’a bir yama gecerek halletmistim(Yillar sonra bu yama ile baska bir sunucu da daha karsilastim ve parola secimimde radikal degisiklikler yaptim:). Sonralari bu merakim dindi zira loglar incelenemeyecek kadar buyumeye baslamisti.

Hafta sonu uzuun zamandir yapamadigim bir is yapip birikmis e-postalari okudum, bir suru notlar cikardim ve bloga aktarmaya basladim. Notlardan biri de benzeri bir araci daha saglikli bir sekilde yapan bir proje idi. Projenin adi Kojoney. SSH sunucuya gelen isteklerden kimin, hangi ip, ulke uzerinden ne tip bir arac ile(otomatize bir arac mi yoksa insan mi) deneme yaptigi konusunda bilgi edinmek, basarili(!) saldirganlarin sistem uzerinde calistirdigi komutlarin ne oldugunu ogrenemek icin yapilmis bir calisma. Python+Twisted kullanildigi icin eklentiler yapmak oldukca kolay olacaktir.

Detaylar icin: http://kojoney.sourceforge.net/

The post SSH Servisi icin tuzak sistem kurulumu first appeared on Complexity is the enemy of Security.

]]>The post UNIX Sistemlerde Denetim Amacli Loglama first appeared on Complexity is the enemy of Security.

]]> Kritik gorevleri icra eden UNIX sistemlerde kullanicilarin calistirdiklari komutlari loglama ve belirli komutlara gore uyari mekanizmalari olusturulmasi gerekebiliyor. Bircok bilgi guvenligi standarti bunu farkli sekillerde ifade ediyor ve uygulama da serbest birakiyor.

Kritik gorevleri icra eden UNIX sistemlerde kullanicilarin calistirdiklari komutlari loglama ve belirli komutlara gore uyari mekanizmalari olusturulmasi gerekebiliyor. Bircok bilgi guvenligi standarti bunu farkli sekillerde ifade ediyor ve uygulama da serbest birakiyor.

Amac kullanicilarin girdigi komutlarin anlik olarak izlenmesi ve belirli komut setlerinin kullanimi ile alarmlar uretilmesi. Mesela passwd, useradd vs gibi komutlar sistemde ciddi etkileri olacak komutlardir ve izinsiz, yetkisiz kullanilmamalidir. Benzer sekilde /usr/production/onemli gibi dizinler(dizin isimleri sisteminize gore degisecektir) altindaki dosya/dizinler sadece yetkili kisiler tarafindan kontrollu olarak kullanılabilmelidir. Bu dizinlerde yetkisiz okuma, islem yapma mutlaka gozlenmeli ve gerektiginde uyari verebilmelidir.

Bahsettigim bu iki onemli husus aslinda modern UNIX sistemlerinin sagladigi altyapilar ile kolaylikla kotarilabilmekte. Dosya/dizin erisim/degisim islemleri de Tripwire, Osiris gibi Integrity Checker araclari ile kontrol edilebilmekte.

Ben bu tip standartlarin uygulanmasi gereken UNIX sistemlerde kendi oz audit altyapilarini kullaniyorum. Ve cogu durum icin yeterli oluyor.

Mesela Solaris sistemde kullanicilarin girdigi komutlarin loglanmasi icin BSM Audit mekanizmasini kullaniyorum. HP-UX ve IBM IAX icin de benzeri altyapilar mevcut. Ciktilari uzak sisteme gondermek icin de logger & syslog karisimi mini scriptler yazdik.

Kaynaklar:

Solaris icin: http://www.securityfocus.com/infocus/1362

AIX icin : http://publib.boulder.ibm.com/infocenter/pseries/v5r3/index.jsp?topic=/com.ibm.aix.security/doc/security/audit_logger_config.htm

HP-UX icin: http://docs.hp.com/en/B2355-60105/audisp.1M.html

The post UNIX Sistemlerde Denetim Amacli Loglama first appeared on Complexity is the enemy of Security.

]]>The post Snort ile Telnet baglantilarini loglama first appeared on Complexity is the enemy of Security.

]]>Bunun icin araya Snort yerlestirerek girilen komutlari -ve istenirse donen ciktilari- kaydetmek, gerekiyorsa uzak sistemlere syslog ile gondermek mumkun. Buna ek olarak sistem uzerinde hangi hostlarin hangi komutlari calistirabilecegini/calistirmamasi gerektigini belirlemek de yine basit Snort kurallari ile yapilabilir.

Arada giden gelen komutlar telnet komutlari degil de sisteme ozel (HLR) komutlari oldugu icin Snort kurallarinda PCRE ve content kullanilmasi gerekir.

Telnet uzerinden akan okunabilir karekterleri kaydetmek icin asagidaki gibi bir kural yeterli olacaktir.

log tcp any any <> SUNUCU_IP 23 (session:printable;)

Benzer sekilde araya yerlestirilen bir Snort uzerinden gecen veritabani komutlari incelenmek istenirse http://ipucu.enderunix.org/view.php?id=1528〈=tr adresindeki ipucundan faydalanilabilir. Ya da FTP uzerinden akan veri trafigini kontrol etmek isterseniz Snort ile FTP komutlari uzerinde oldukca detayli izinler yazabilirsiniz. (Sadece GET komutunu ve LS komutunu kullansin vs gibi).

The post Snort ile Telnet baglantilarini loglama first appeared on Complexity is the enemy of Security.

]]>The post PF Loglarini veritabanina aktarmak first appeared on Complexity is the enemy of Security.

]]>Projenin tek eksik kismi loglarin izlenecegi bir web arabirimi, bunu da gonullu bir arkadasin ustlenecegini dusunuyorum. PHP, perl ya da python ile web programlama tecrubeniz varsa ve Pflog2sqld icin web arabirimi yazmak isterseniz [email protected] adresine konu ile ilgili mail gonderebilirsiniz.

Proje sayfasina buradan ulasabilirsiniz.

The post PF Loglarini veritabanina aktarmak first appeared on Complexity is the enemy of Security.

]]>The post Log Dosyalarina Aktif Izleme first appeared on Complexity is the enemy of Security.

]]>

Peki bizim haberimiz olmadan sistemler sadece masum loglar mı üretir? Ya da acil durumlar hep biz sistemde iken mi oluşur… Tabi ki hayır , öyle ise log dosyalarını bizim yerimize herdaim gözleyen ve çeşitli durumlarda bize haber veren bir yapıya ihtiyacımız var demektir. Bunun icin isterseniz kendi programınızı/scriptinizi yazarak uygulayabilir isterseniz bu iş için yazılmış ve yıllardır kullanılan stabil bir sistemi kullanırsınız. Tembel ben ikinci sıkkı tercih ederek log dosyalarımı gözetleme ihalemi Swatch‘a devrettim… Böylece 100’e yakın sistemde neler oluyor neler bitiyor benim yerime gözetleyen ve acil olarak belirlediğim durumlarda koşa koşa(MTA’lar arasi) bana haber veren bir sistemim oldu.

SWATCH, çalışan sistemlerle ilgili yapılan loglama işini aktif değerlendirmek amacı ile kullanılan bir araç. Log dosyalarımızda belirlediğimiz tipte string gördüğünde isteğe bağlı olarak mail gonderimi yapan ya da aksiyon alabilen(sistemde komut çalıştırma gibi)bir yapıya sahip.

#cd /usr/ports/security/swatch #make && make install

swatch öntanımlı olarak $HOME/.swatchrc dosyasını kontrol eder. Kendi oluşturduğunuz bir yapılandırma dosyasını kullanmak isterseniz -c /dosya/yolu seklinde belirtmek gerekir. Ben *BSD sistemlerde /usr/local/etc/swatchrc dosyasini kullaniyorum.

Örnekler;

Mesela sistem diskinin dolduğu ile ilgili aktif uyarı almak istediğimizi dusunelim. Bunun icin ekteki satırları swatchrc dosyasına kaydedip uygum parametrelerle swatch’i çalıştırmamız yeterlidir.

watchfor /file system full/ mail addresses=huzeyfe\@lifeoverip.net, subject=Diskde yer kalmadi Acil!

#swatch -c /usr/local/etc/swatchrc -t /var/log/messages

Sistemimizde ip-mac değişimlerini izlemek için kullandığımız arpwatch tarafından oluşturulan “reused old ethernet address” tipi mesajları mail olarak almak isteyelim. Bunun icin yazacağımız swatch ornegi soyle olacaktır.

watchfor /reused old ethernet address/ mail addresses=huzeyfe\@lifeoverip.net, subject=Sistemde birileri yaramazlık yapiyor!

log dosyalarında incelettireceğimiz alanda regexp kullanarak birden fazla kontrol yaptırabiliriz.

watchfor / root|toor / bu tanımla icerisinde root ya da toor gecen logları yakalarız.

Sisteme yapılan SSH giris deneyimlerinden haberdar olmak icin

watchfor /Failed password/ mail addresses=huzeyfe\@lifeoverip.net, subject=Sisteme giris deneyimi

belirli tipteki stringleri haric tutmak icin ignore tanımı kullanılır.

ignore /Failed password for root from 80.93.212.86/ ignore tanımlarını swatchrc dosyasının en üstüne yazmakda fayda var. Böylece ignore etmek istediğimiz icerikler alttaki satırlarda işleme sokulmayacaktır.

Bunlara ek olarak hangi zaman dilimleri için e-posta gönderileceği, belirli bir zaman dilimi içerisindeki loglar için belirlemek istersek when ve throttle tanımlarını kullanabiliriz.

Ek Not: E-posta listelerinde fazlasi ile soruldugundan buraya eklemenin faydali oldugunu dusundugum bir ozellik daha var. swatch ile birden fazla log dosyasini incelettirmek istersek –tail-file=”” kullanabiliriz.

swatch -c … –tail-file=” /tmp/procmail /var/log/messages /var/log/auth.log”

gibi.

The post Log Dosyalarina Aktif Izleme first appeared on Complexity is the enemy of Security.

]]>