The post Açık kod Araçlarla Firewall/IPS Testleri-I first appeared on Complexity is the enemy of Security.

]]>Bu yazıda açık kod yazılımlarla Firewall/IPS ürünlerinlerine dair bazı testler nasıl gerçekleştirilir konusunu ele alacağız.

- Çalışan sistemin güvenliği

- Performans Testleri

- Kapasite Testleri

- Kural ve işlevsellik testleri

Çalışan sistemin güvenliği

Performans ve Kapasite Testleri

|

# tcpsic -s rand -d 192.168.2.23, 445 -F 100 -p 1000000

Using random source IP’s

Compiled against Libnet 1.1.2.1

Installing Signal Handlers.

Seeding with 3329

No Maximum traffic limiter

Using random source ports.

Bad IP Version = 10% IP Opts Pcnt = 10%

Frag’d Pcnt = 10% Urg Pcnt = 10%

Bad TCP Cksm = 10% TCP Opts Pcnt = 10%

1000 @ 70024.3 pkts/sec and 4666.7 k/s

2000 @ 70912.6 pkts/sec and 5177.1 k/s

3000 @ 80069.5 pkts/sec and 5270.3 k/s

4000 @ 70631.9 pkts/sec and 5112.1 k/s

5000 @ 80100.4 pkts/sec and 5455.4 k/s

8000 @ 70965.2 pkts/sec and 5223.5 k/s

|

Loglama kapasitesini test etme

İşlevsellik Testleri

Ftester ile Güvenlik Duvarı ve IPS Testleri

Ftester Kurulumu

Gerekli Perl modüllerinin kurulumu

|

# perl -MCPAN -e “install Net::RawIP”

# perl -MCPAN -e “install Net::Pcap”

# perl -MCPAN -e “install Net::PcapUtils”

# perl -MCPAN -e “install NetPacket”

|

|

# wget http://dev.inversepath.com/ftester/ftester-1.0.tar.gz

# tar -xzf ftester-1.0.tar.gz

|

Firewall filtreleme kurallarının tespiti

|

192.168.2.23:1-1024:100.100.100.86:1-65535:AS:TCP:0

192.168.2.23:1-1024:100.100.100.86:1-65535:S:TCP:0

192.168.2.23:1-1024:100.100.100.86:1-65535:A:TCP:0

192.168.2.23:1-1024:100.100.100.86:1-65535::UDP:0

192.168.2.23::100.100.100.86:::ICMP:3:5

|

istemci#./ftest -f ftest.conf -v -d 0.01 |

sunucu# ./ftestd -i eth0 -v |

#./freport ftest.log ftestd.log

Authorized packets: ------------------- 22 - 192.168.2.23:1025 > 100.100.100.86:22 S TCP 0 25 - 192.168.2.23:1025 > 100.100.100.86:25 S TCP 0 80 - 192.168.2.23:1025 > 100.100.100.86:80 S TCP 0 113 - 192.168.2.23:1025 > 100.100.100.86:113 S TCP 0 1027 - 192.168.2.23:80 > 100.100.100.86:1025 PA TCP 0 Modified packets (probably NAT): -------------------------------- >>>>>>>> Filtered or dropped packets: ---------------------------- 1 - 192.168.2.23:1025 > 100.100.100.86:1 S TCP 0 2 - 192.168.2.23:1025 > 100.100.100.86:2 S TCP 0 3 - 192.168.2.23:1025 > 100.100.100.86:23 S TCP 0 ... |

Ftester ile IDS Testleri

|

ids=192.168.0.10:1025:10.1.7.1:25:S:TCP:0:VRFY

ids-conn=192.168.0.10:23:10.1.7.1:1025:PA:TCP:0:to su root

insert /usr/local/etc/snort/rules/exploit.rules 192.168.0.10 10.1.7.1 0

insert-conn /usrlocal/etc/snort/rules/bad-traffic.rules 192.168.0.10 10.1.7.1 0

|

The post Açık kod Araçlarla Firewall/IPS Testleri-I first appeared on Complexity is the enemy of Security.

]]>The post pfSense Firewall & Router Eposta Listesi first appeared on Complexity is the enemy of Security.

]]>Bu listenin amacı, Türkiye’de sınır güvenliğinde ve network alt yapısında pfSense Firewall & Router kullanımda elde edilen bilgi ve tecrübelerin paylaşılması ve bir kütüphane olarak tutulmasını sağlamaktır.

Listede tartışılabilecek konular;

– TCP/IP

– Network Teknolojileri

– Pfsense Firewall & Router konfigurasyon ve sorun giderme teknikleri

– Geliştiricilere yönelik pfSense firewall

– Kurumsal ağlar için pfSense kullanımı

– Eğitim Meteryalleri (Video, Döküman, Script vb.)

Listeye üye olmak için;

[email protected] eposta adresine boş bir eposta göndermeniz yeterli yada http://groups.google.com/group/pfsense-tr

adresine giderek kayıt olabilirsiniz.

Liste sayfası:

http://blog.bga.com.tr/pfsense-listesi

The post pfSense Firewall & Router Eposta Listesi first appeared on Complexity is the enemy of Security.

]]>The post pfSense Güvenlik Duvarı Eğitimi 29-30 Ocak 2011 first appeared on Complexity is the enemy of Security.

]]>

29-30 Ocak 2011 tarihlerinde hızlandırılmış pfSense eğitimi düzenlenecektir. Türkiye’de alanında ilk olan bu eğitimde klasik pfSense özelliklerinin yanında pfSense’in kurumsal ortamlarda kullanılması için gerekli bileşenlerin sisteme eklenmesi, yönetilmesi ve arabirimden yapılamayan özelleştirmelere değinilecektir.

| Eğitim Tarihleri | 29-30 Ocak 2011 |

| Eğitim Adresi | Mahir İz cad.Detay İş Merkezi. CapitolAVM karşısı.B Blok No:19/2 Altunizade-Üsküdar-İstanbul |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. |

| Eğitim Ücreti | 600 TL+KDV //Erken kayıtlarda %15 indirim imkanı vardır. |

| Eğitmenler | Ozan UÇAR |

| Eğitim Broşürü | PFS |

| Capture The Flag | Yok |

| Eğitim İçeriği(Özet) |

|

Eğitim Tanımı:

Bilgi güvenliğinin en önemli bileşenlerinden biri sınır güvenliğidir. Sınır güvenliği denildiğinde akla gelen ilk bileşenler güvenlik duvarı(firewall), saldırı engelleme sistemi(IPS), VPN ve içerik filtreleme sistemleridir.

Internet üzerinden indirilebilecek çeşitli açık kod güvenlik yazılımlarıyla sınır güvenliği belli bir seviyede sağlanabilir fakat birden fazla yazılımın yönetiminin zor olacağı aşikardır.

Pfsense bütünleşik güvenlik yönetim sistemi açık kod güvenlik dünyasının sağlam, esnek ve güvenli yazılımlarının birarara getirilmesiyle oluşturulmuş profesyonel kullanıma sahip bir dağıtımdır. Temelinde FreeBSD işletim sistemi kullanır.

Bu eğitim pfSense bütünleşik güvenlik yönetim sisteminin kurumsal şirketlerde etkin kullanımını amaçlamaktadır.

Eğitime katılarak;

Eğitim boyunca katılımcılar orta ölçekli bir şirketin ihtiyaç duyabileceği tüm güvenlik hizmetlerinin pfSense kullanılarak sağlanabileceği konusunda uygulamalı bilgi sahibi olacaktır.

Eğitim Tarihi ve Eğitim Süresi:

Toplam iki gün olan bu eğitim 29-30 Ocak 2011 tarihlerinde gerçekleşecektir. Kontenjan maksimum 12 kişi ile sınırlıdır.

Eğitim Saatleri: 09:30 – 17:30

Not: Eğitim gerçek sistemler üzerinde uygulamalı olarak gerçekleştirilecektir.

Gereksinimler: Kişisel dizüstü bilgisayar

Eğitmen: Ozan UÇAR

Ozan UÇAR, profesyonel anlamda 4 yıldır bilgi güvenliği araştırmacısı olarak ağ güvenliği, sızma testleri ve network forensics konularında çalışmalar yapmakta ve yazılım geliştirmektedir.

Sektörde edindiği bilgi birikimini pfSense güvenlik duvarı ile kurumsal iş ortamlarına çözüm olarak sunan Ozan Uçar Türkiye’nin en büyük pfSense projesinde yöneticilik yapmıştır ve pfSense’e çeşitli ek modüller geliştirmiştir.

Bilgi güvenliği ve yan dalları hakkındaki tecrübelerini paylaştığı web sayfasına www.cehturkiye.com adresinden erişilebilir.

Katılımcılara eğitime destek olmak amacıyla Türkçe FreeBSD kitabı ve online FreeBSD eğitimi hediye edilecektir.

The post pfSense Güvenlik Duvarı Eğitimi 29-30 Ocak 2011 first appeared on Complexity is the enemy of Security.

]]>The post BGA’dan PfSense Güvenlik Duvarı Eğitimi first appeared on Complexity is the enemy of Security.

]]>

Bilgi Güvenliği AKADEMİSİ özgür güvenlik yazılımlarına destek vermeye devam ediyor. bu amaçla Internet dünyasının en çok tercih edilen güvenlik duvarı yazılımlarından PfSense’in kurumsal iş ortamlarında etkin kullanımını amaçlayan iki günlük hızlandırılmış bir eğitim programı hazırladık(“PfSense güvenlik Duvarı Eğitimi”).

Eğitim içeriği ve detaylarına http://www.bga.com.tr/?page_id=1651 adresinden erişilebilir. Bu konudaki ilk eğitim 2011 yılında gerçekleştirilecektir.

The post BGA’dan PfSense Güvenlik Duvarı Eğitimi first appeared on Complexity is the enemy of Security.

]]>The post IP TTL Değerlerini Kullanarak Firewall/IPS Keşfi first appeared on Complexity is the enemy of Security.

]]> IP başlığındaki TTL değeri bir paketin yaşam süresini belirler. Bir paket L3 routing işlemi yapan bir cihaza rastgeldiğinde TTL değeri bir düşürülür. Farklı sistemler farklı TTL değerlerine sahip olabilir. Mesela Linux sistemler paket oluştururken TTL değerini 64 yaparak gönderir, Microsoft Windows ise 128 değerini kullanır.

IP başlığındaki TTL değeri bir paketin yaşam süresini belirler. Bir paket L3 routing işlemi yapan bir cihaza rastgeldiğinde TTL değeri bir düşürülür. Farklı sistemler farklı TTL değerlerine sahip olabilir. Mesela Linux sistemler paket oluştururken TTL değerini 64 yaparak gönderir, Microsoft Windows ise 128 değerini kullanır.Penetrasyon testlerinde hedef sisteme yönelik keşif çalışmalarında TTL değeri önemli rol oynamaktadır. TCP/IP bilgisi iyi bir güvenlikci basit paketlerle hedef sistem önünde Firewall, IPS ve benzeri sistemler olup olmadığını TTL değerlerine bakarak anlayabilir.

Örnek çalışma: www.microsoft.com önünde Firewall vs benzeri cihaz var mı sorusunun cevabı?

Adım-1:Micorosft.com’a ait IP adreslerinden birisi hedef olarak seçilir.

root@seclabs:~# ping www.microsoft.com

PING lb1.www.ms.akadns.net (65.55.21.250) 56(84) bytes of data.

IP adresi belirlendikten sonra ilgili IP adresine bir adet SYN bayraklı TCP paketi gönderilir.

root@seclabs:~# hping -p 80 -S 65.55.21.250 -c 1

HPING 65.55.21.250 (eth0 65.55.21.250): S set, 40 headers + 0 data bytes

len=46 ip=65.55.21.250 ttl=48 id=6920 sport=80 flags=SA seq=0 win=512 rtt=152.0 ms

— 65.55.21.250 hping statistic —

1 packets transmitted, 1 packets received, 0% packet loss

round-trip min/avg/max = 152.0/152.0/152.0 ms

Adım-2:SYN bayraklı pakete microsoft.com’un döneceği cevap tcpdump(Wireshark) gibi bir snifferlar incelenerek TTL değeri kontrol edilir

root@seclabs:~# tcpdump -i eth0 -n -v host 65.55.21.250

13:56:51.597742 IP (tos 0×0, ttl 64, id 39942, offset 0, flags [none], proto TCP (6), length 40) 192.168.1.102.2738 > 65.55.21.250.80: S, cksum 0xa036 (correct), 85939190:85939190(0) win 512

13:56:51.748696 IP (tos 0×0, ttl 48, id 39942, offset 0, flags [none], proto TCP (6), length 44) 65.55.21.250.80 > 192.168.1.102.2738: S, cksum 0xab5a (incorrect (-> 0x3bb0), 2463779380:2463779380(0) ack 85939191 win 512

65.55.21.250 IP adresinden dönen cevaptaki TTL değerinin 48 olduğu gözükmektedir. İyi bir tahminle 65.55.21.250 IP adresinin TTL başlangıç değeri 64′dür.

Adım-3: Hedef sisteme anormal bir TCP paketi gönderip aradaki bir güvenlik cihazının vereceği RST cevabı içerisindeki TTL değerini kontrol edelim.

Bunun için hedef sisteme FIN bayraklı paketler gönderilir.

root@seclabs:~# hping -p 80 -F 65.55.21.250 -c 1

HPING 65.55.21.250 (eth0 65.55.21.250): F set, 40 headers + 0 data bytes

len=46 ip=65.55.21.250 ttl=239 DF id=23184 sport=80 flags=RA seq=0 win=8201 rtt=249.9 ms

— 65.55.21.250 hping statistic —

1 packets transmitted, 1 packets received, 0% packet loss

round-trip min/avg/max = 249.9/249.9/249.9 ms

Aynı anda tcpdump çıktısı incelenirse RA bayraklı paketleri gönderen sistemin TTL değerinin 239 olduğu görülecektir. Bu çıktı bize RA paketi gönderen sistemle SY paketi gönderen sistemlerin farklı olduğu konusunda fikir verecektir.

root@seclabs:~# tcpdump -i eth0 -n -v host 65.55.21.250

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes

13:59:01.732292 IP (tos 0×0, ttl 64, id 20766, offset 0, flags [none], proto TCP (6), length 40) 192.168.1.102.1728 > 65.55.21.250.80: F, cksum 0x56b1 (correct), 1590874792:1590874792(0) win 512

13:59:01.981980 IP (tos 0×0, ttl 239, id 23184, offset 0, flags [DF], proto TCP (6), length 40) 65.55.21.250.80 > 192.168.1.102.1728: R, cksum 0x3dfc (correct), 0:0(0) ack 1590874793 win 8201

Bu yöntem hedef sistem önünde IPS var mı yok mu keşif çalışmalarında da kullanılabilir.

The post IP TTL Değerlerini Kullanarak Firewall/IPS Keşfi first appeared on Complexity is the enemy of Security.

]]>The post NSS Labs Hangi IPS Çözümünü öneriyor? first appeared on Complexity is the enemy of Security.

]]>

Yaklaşık bir haftadır tüm hesaplarıma aşağıdaki gibi e-posta geliyor… Ben de bu soruyu alıp “Hangi IPS çözümü diğerinden farklıdır, neden” diye sormak isterim. Hatta daha ileriye gidip IPS çözğmleri gerçek koruma sağlar mı diye kışkırtıcı bir soru sorabilirim ama bu aşamaya henüz gelemedik:)

NSS Labs Hangi IPS Çözümünü öneriyor?

Sayın huzeyfe onal,

Tüm IPS üreticileri en iyi çözüme sahip olduklarını iddaa ederler, bu durumda hangisine güvebilirsiniz ?

Bu kafa karışılığını ortadan kaldırmak için NSS Labs gibi güvenilir bağımsız bir otoritenin görüşlerine başvurmanızı tavsiye ederiz. NSS Labs, dünyanın önde gelen bağımsız araştırma ve bilgi güvenliği test kuruluşudur. 2009 yılı son çeyreğinde, NSS Labs 7 IPS üreticisini 1,159 farklı atak tipi aracılığıyla zorlu bir teste tabi tutmuştur.

Hangi IPS konfigürasyonu tamamlandıktan sonra en yüksek bloklama oranlarına erişmiştir ? Hangi IPS çözümleri kaçırma testlerini başarıyla tamamlamıştır ? Hangi IPS çözümleri RPC parçalama, URL gizleme ve FTP kaçırma gibi testlerden başarısız olmuştur ?

Bu soruların cevaplarını ve daha fazlasını, ücretsiz olarak ve NSS Labs tarafından hazırlanan Q4 2009 Ağ Sızma Engelleme Sistemi Test Yönetici Özeti içerisinde bulabilirsiniz.

Bu raporda lider IPS çözümleri NSS Labs değerlendirme kategorilerinde “Tavsiye edilir”, “Tarafsız” ve “Dikkat” olarak yer alıyor.

NSS Labs yönetici özetinin bir kopyasını ücretsiz olarak edinmek için, kayıt olunuz.

Sourcefire

Bir iki dakikalığına raporda ismi geçen Sourcefire’ı çıkarıp herhangi bir IPS ismi yazın bakalım birşey değişecek mi?

Değişmeyeceğini garanti edebilirim zira çok değil son beş yılı incelerseniz hemen tüm bilinen IPS firmaları(Mcafee, TippingPoint, IBM ISS Proventia) benzeri e-posta göndermişlerdir.

Peki hangisine inanacağız? NSS gerçekten bağımsız bir kuruluş mu? Eğer bağımsızsa neden her sene IPS firmalarıyla ilgili şüphe uyandıracak biçimde değişik raporlar üretiyor? Ya da IPS ürünleri neden daha iyiye gitmiyor ve bazıları daha önceki performanslarını sağlayamıyor? IPS dediğimiz cihaz tam teknik detay içeren bir sistemdir, neden IPS’inizi kendiniz test emiyorsunuz?… Sorular uzar gider.

IPS satıcıları, NSS, Gartner gibi kurumlar kendilerini ön plana çıkarınca NSS/Gartner raporlarını ön plana çıkarır, raporlar kendilerini kötülüyorsa adını bile anmaz ve bu kurumların bağımsız olmadığını ileri sürer. Peki doğruyu nasıl bulacağız?

Aslında bir IPS’i test etmek zor degildir, NSS ya da benzeri kurumların yaptığı testleri biraz TCP/IP bilgisi olan herkes kendi test ortamlarında gerçekleştirebilir. Hatta gerekiyorsa gidip NSS’in testleri nasıl gerçekleştiriyor, hangi opensource/ticari araçları, yöntemleri kullanıyor detaylıca öğrenip birebir aynı testleri gerçekleyebilirsiniz.

IPS’i test edemeyecek birinin IPS yönetmesi zaten sıkıntılı bir durumdur, IPS’ler Firewall gibi değildir, detay teknik bilgi gerektirir. Eğer teknik bilgisi yetersiz birisine IPS yönetimi verilmişse o IPS’i aşmak çok kolay olacaktır ki yakında yayınlayacağım “Türkiye’de IPS Kullanım Şekilleri” raporu bunu fazlasıyla ortaya çıkarıyor.

Bir iki firmadan almak istediğimiz güvenlik ürünlerini test etmek istiyoruz ama bu konuda yeterli kaynak yok serzenişi üzerine önce bu konuda bir eğitim içeriği hazırladım şimdilerde de eğitim içeriğini dolduruyorum.

Eğitimin adı “Uygulamalı Firewall/IPS Testleri Eğitimi”.

İçeriği temel olarak günümüz sınır güvenliğini oluşturan dört bileşenin detaylı testlerinde oluşuyor: Firewall, Web application Firewall, Network Intrusion Prevention System ve DDOS Prevention System

Amaç: güvenlik cihazlarının kullanıldığı ortamlarda gerçek hayatta yapılan yanlışlıkları örneklerle gösterme ve bilinen araçları kullanarak çeşitli testlere tabi tutma(performans, işlevsellik vs).

İçeriği hazırlarken westCostLabs, NSS, IcsaLabs gibi dünyada bu konuda kabul gören(?) test firmalarının yöntemlerine paralel gittik fakat o testlerde olmayan, ya da test dökümanlarına yazılmamış ama gerçek hayatta tecrübe ettiğimiz konuları da ekledik. Bir aya kadar eğitim ciddi birkaç firmada görücüye çıkacak(kendi çalıştığım firmalar). Sonrasında kurumsal olarak isteyenlere sunulacak. Tabi bir de işin gerçek cihazlarla çalışma yönü var, onun için de bilinen güvenlik üreticilerinin Türkiye’deki yetkilileriyle görüşmelere başlıyorum.

En ufak projede bilen 50-60k $ tutacak bu ürünleri almadan önce gerçek testlerden geçirmek isterseniz şimdiden bu eğitime yer ayırtmanızı öneririm. Eğitim sadece kurumsal şirketlere açık olacaktır. Detaylarını içerik tamamlanınca ayrı bir blog postu olarak buraya gireceğim.

The post NSS Labs Hangi IPS Çözümünü öneriyor? first appeared on Complexity is the enemy of Security.

]]>The post SynCookie/SynProxy ile korunan sistemlere yönelik port tarama first appeared on Complexity is the enemy of Security.

]]>Syncookie /Synproxy’nin Synflood DOS engelleme haricinde başka faydaları da vardır. Bunlardan biri de TCP üzerinden yapılan port taramalarını zorlaştırmaktır. Eğer saldırgan TCP port tarama yapıyorsa sürpriz bir şekilde tüm portları açık olarak görecektir.

Syncookie/Synproxy gelen her SYN pakjetine karşılık SYN+ACK cevabı döner. Taradığı sistemden SYN+ACK cevabı geldiğini gören tarama program port açık der ve tekrar paket göndermez.

Synproxy/syncookie ile korunan sistemlere karşı port tarama

root@bt:~# hping –scan 80-100 www.example.com-S -V

using eth0, addr: 192.168.1.103, MTU: 1500

Scanning www.example.com(95.0.11.13), port 80-100

21 ports to scan, use -V to see all the replies

+—-+———–+———+—+—–+—–+

|port| serv name | flags |ttl| id | win |

+—-+———–+———+—+—–+—–+

80 www : .S..A… 55 56928 0

81 : .S..A… 55 57184 0

82 : .S..A… 55 57440 0

83 : .S..A… 55 57696 0

84 : .S..A… 56 57952 0

85 : .S..A… 56 58208 0

86 : .S..A… 56 58464 0

87 link : .S..A… 56 58720 0

88 kerberos : .S..A… 56 58976 0

89 : .S..A… 56 59232 0

90 : .S..A… 56 59488 0

91 : .S..A… 56 59744 0

92 : .S..A… 55 60000 0

93 : .S..A… 55 60256 0

94 : .S..A… 55 60512 0

95 supdup : .S..A… 55 60768 0

96 : .S..A… 55 61024 0

97 : .S..A… 55 61280 0

98 linuxconf : .S..A… 55 61536 0

99 : .S..A… 55 61792 0

100 : .S..A… 56 62048 0

All replies received. Done.

Not responding ports:

Aynı çıktıyı nmap ile tarama yaptığımızda da alırız

root@bt:~# nmap www.example.com-p80-100 –reason

Starting Nmap 5.00 ( http://nmap.org ) at 2010-02-14 12:09 EST

Warning: Hostname www.example.comresolves to 5 IPs. Using 95.0.11.13.

PORT STATE SERVICE REASON

80/tcp open http syn-ack

81/tcp open hosts2-ns syn-ack

82/tcp open xfer syn-ack

83/tcp open mit-ml-dev syn-ack

84/tcp open ctf syn-ack

85/tcp open mit-ml-dev syn-ack

86/tcp open mfcobol syn-ack

87/tcp open priv-term-l syn-ack

88/tcp open kerberos-sec syn-ack

89/tcp open su-mit-tg syn-ack

90/tcp open dnsix syn-ack

91/tcp open mit-dov syn-ack

92/tcp open npp syn-ack

93/tcp open dcp syn-ack

94/tcp open objcall syn-ack

95/tcp open supdup syn-ack

96/tcp open dixie syn-ack

97/tcp open swift-rvf syn-ack

98/tcp open linuxconf syn-ack

99/tcp open metagram syn-ack

100/tcp open newacct syn-ack

Nmap done: 1 IP address (1 host up) scanned in 0.24 seconds

Bu şekilde korunmuş sistemlere yönelik başarılı TCP taramaları gerçekleştirmek için 3’lü el sıkışmayı tamamlayan ve sonrasında ek paketler gönderen tarama tiplerini denemek gerekir.

Mesela nmap ile birlikte gelen versiyon belirleme özelliği burada işimize yarayabilir. Zira versiyon belirleme özelliği sadece SYN paketi gönderip cevap olarak SYN+ACK gelmesiyle tarama işlemini sonuçlandırmaz, portu açık olarak belirledikten sonra(karşı taraftan gelecek SYN+ACK cevabı) o portta çalışan uygulamanın versiyonunu belirlemek için ek paketler gönderir ki bu ek paketler SYNCookie/SynProxy korumasını devre dışı bırakır(Syncookie/synproxy 3’lü el sıkışmayı tamamlayan paketler için devreden çıkar ve paketleri doğrudan koruduğu sistemlere iletir). Her ne kadar tarama süresi oldukça uzasa da açık portları sağlıklı bir şekilde keşfetmek için versiyon belirleme taraması yapmak gerekir.

root@bt:~# nmap www.example.com-PN -sV –top-ports 10

Starting Nmap 5.00 ( http://nmap.org ) at 2010-02-14 12:52 EST

Interesting ports on 11.22.33.44(11.22.33.44):

PORT STATE SERVICE VERSION

21/tcp filtered ftp

22/tcp filtered ssh

23/tcp filtered telnet

25/tcp filtered smtp

80/tcp open http Microsoft IIS webserver 7.0

110/tcp filtered pop3

139/tcp filtered netbios-ssn

443/tcp filtered https

445/tcp filtered microsoft-ds

3389/tcp filtered ms-term-serv

Service Info: OS: Windows

Service detection performed. Please report any incorrect results at http://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 10.32 seconds

The post SynCookie/SynProxy ile korunan sistemlere yönelik port tarama first appeared on Complexity is the enemy of Security.

]]>The post Iptables’in sınırlarını zorlamak – 1 milyon nat kuralı first appeared on Complexity is the enemy of Security.

]]>

Bir projede şöyle bir ihtiyaç oldu: Bridge modda çalışıp belirli adreslere(1000.000 farklı ip adresi) giden istekler yereldeki bir proxy’e yönlendirilecek ve kullanıcıya uyarı gösterilecek.

Belirli adresler haricine gidecek paketlere hiç dokunulmayacak. Projede Linux kullandığımız için paket filtreleme/nat aracı olarak da Iptables(Linux ile birlikte gelen güvenlik duvarı yazılımı)kullanmak zorunda kaldık.

Proje sonucunun başarılı olabilmesi için iptables’a 1000.000 nat kuralı girmemiz gerekti, önce bir script aracılığıyla başarmaya çalıştık fakat iptables eş zamanlı olarak bir adet kural girilmesine izin verdi. Biz de 1000.000 ip adresini iptables-restore komutunun anlayacağı hale getirip

iptables-restore < black_list

komutuyla sisteme girmeye çalıştık. Bu arada sistem

“kernel: allocation failed: out of vmalloc space – use vmalloc=<size> to increase size.”

hatası vererek 100.000 den fazla kuralı kabul etmedi.

Çözüm:

grub.conf’da

kernel /vmlinuz-2..

satırının sonuna vmalloc=600MB(default’u 250MB miş gerektiği kadar arttırmak lazım) yapınca sorunumuz çözüldü ve istediğimiz sayıda kuralı iptables’a 40-50 saniye gibi kısa bir sürede girebildik.

Siz de firewall’un kural performansını test etmek isterseniz aşağıdaki rastgele ip üreteç scriptinden faydalanıp kendi kurallarınızı yazabilirsiniz.

Random ip adresi üretmek için kullandığım script:

#!/usr/bin/perl

use strict;

srand(time() ^ ($$ + ($$ << 15)));

for (1..1000000){

print join (‘.’, (int(rand(255))

,int(rand(255))

,int(rand(255))

,int(rand(255))))

, “\n”;

}

Kaynak:http://www.perlmonks.org/?node_id=389028

The post Iptables’in sınırlarını zorlamak – 1 milyon nat kuralı first appeared on Complexity is the enemy of Security.

]]>The post NetscreenKurallarını HTML’e Aktarma first appeared on Complexity is the enemy of Security.

]]>

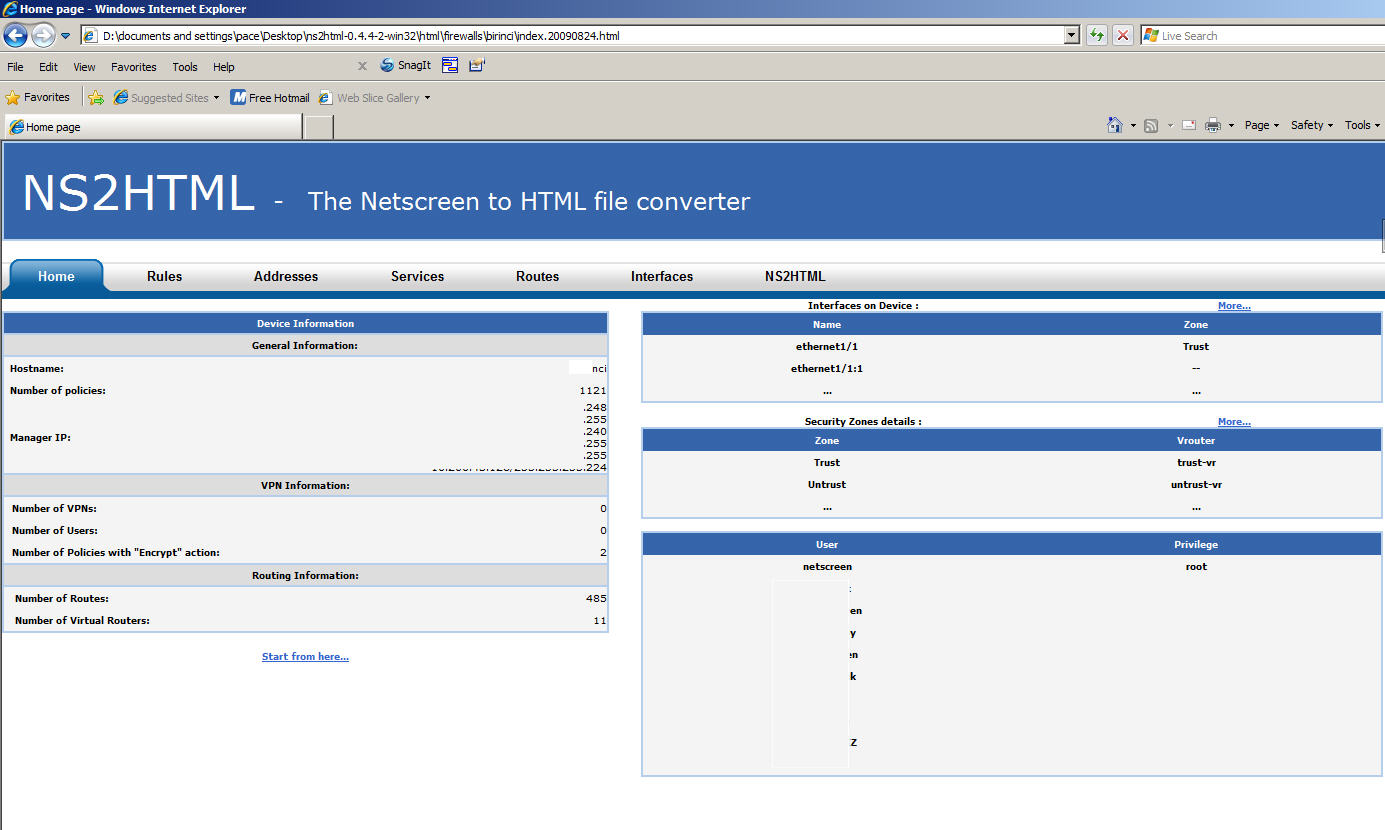

Netscreen Firewall kurallarını aynı web yönetim arabirimindeki gibi incelemek isterseniz ns2html uygulamasına gözatmanızı öneririm. Böyle bir uygulama nerde lazım olur? Firewall kurallarını analiz etmek icin yetkiniz yoksa ve FW adminlerle uğraşmak istemiyorsanız sadece get config komutunun çıktısını almanız yeterli. Bu çıktıdan aşağıdaki gibi temiz bir html çıktısı elde edip incelemelerinze başlayabilirsiniz.

Ns2Html aracını http://ns2html.sourceforge.net/ adresinden indirebilirsiniz.

Bu arada Nipper’i unutmamak lazim, ns2html sadece kuralları ve objeleri göstermek için kullanılıabilir. Manuel denetim yapamk yerine Nipper’in netscreen desteğini kullanabilirsiniz.

The post NetscreenKurallarını HTML’e Aktarma first appeared on Complexity is the enemy of Security.

]]>The post Güvenlik Duvarları ve FTP Sorunu first appeared on Complexity is the enemy of Security.

]]>Tanıdığım çoğu Firewall admini bu tip protokollerle ilgili problem yaşadığında konunun detayını bilmediği için sorunu başka yerde arıyor. FTP özelinde konunun anlaşılabilmesi için FTP nasil calisir, FTP cesitleri nelerdir ve güvenlik duvarlarıyla sorunu hakkında birseyler hazırladım. İhtiyaç duyanlar http://www.lifeoverip.net/docs/ftp_ve_firewall/ ulasabilir.

Aynı yazının pdf formatı: http://www.guvenlikegitimleri.com/calismalar/firewall_ftp.pdf

* FTP=Dosya transfer protokolü demek, bir de yanina ikinci bir protokolü kelimesini eklemek mantikli degil ama kisaltma yapinca yanina protokol kelimesi kulaga daha hos geldigi icin kullandim:)

The post Güvenlik Duvarları ve FTP Sorunu first appeared on Complexity is the enemy of Security.

]]>