The post Siber Güvenlik Yaz Kampı ’15 24-29 Ağustos 2015 / Ankara first appeared on Complexity is the enemy of Security.

]]>Üniversitelerin Lisans, Yüksek Lisans ve Doktora programlarına kayıtlı öğrencilerinin katılımına açık olan Siber Güvenlik Yaz Kampı’nda öğrencilere bilişim sistemleri güvenliği konusunda teknik eğitimler verilerek ülkemizin ihtiyaç duyduğu siber güvenlik uzmanı eksikliğinin giderilmesine destek olunması ve kapasite geliştirilmesinin sağlanması amaçlanmaktadır. Bu amaçla yaz kampı etkinlikleri 2011 yılından itibaren düzenli olarak gerçekleştirilmektedir.

Bilgi Güvenliği Derneği(BGD) tarafından Bilgi Güvenliği AKADEMİSİ(BGA) ve Gazi Üniversitesi(GÜ) işbirliğiyle üniversite öğrencilerine yönelik Siber Güvenlik Yaz Kampı’nın dördüncüsü bu yıl 24-29 Ağustos 2015 tarihleri arasında düzenlenecektir.

Eğitimlerin yanı sıra, kamp katılımcıları bilgi güvenliği alanında deneyim sahibi akademisyenler, kamu kurumu ve özel sektör yöneticileri ile bir araya gelecek ve siber dünyadaki tehditler, alınması gereken önlemler ve bu alandaki kariyer fırsatları konusunda bilgi sahibi olacaklardır. Kamp esnasında eğitim amaçlı düzenlenecek CTF yarışmalarıyla öğrencilerin takım çalışması yeteneklerinin güçlendirilmesi ve kamp sırasında edindikleri bilgilerin pekiştirilmesi sağlanacaktır.

Düzenlemiş olduğumuz Kamplara bugüne kadar (4 yılda) toplam 16.000 öğrenci başvuru yapmıştır. Kamplara her dönem için yaklaşık 30-50 arası öğrenci Kabul edilmiştir. Sınav ve değerlendirmeler sonucu seçilen 180 öğrenci eğitilmiştir;

2011 yılında gerçekleştirilen Siber Güvenlik Yaz Kampı katılımcılarının %40’ı Bilgi Güvenliği sektöründe çalışmaya başlamıştır.

2012 yılında gerçekleştirilen Siber Güvenlik Yaz Kampı katılımcılarının %50’si Bilgi Güvenliği sektöründe çalışmaya başlamıştır.

2013 yılında gerçekleştirilen Siber Güvenlik Yaz Kampı katılımcılarının %65’i Bilgi Güvenliği sektöründe çalışmaya başlamıştır.

Katılımcıların önemli bir kısmı ise sektörün farklı kollarında ve kamuda iş imkanı bulmuştur.

Katılımcıların konaklama, yeme-içme ve eğitim giderleri düzenleyiciler tarafından karşılanacaktır. Kamp yerine ulaşım masrafları katılımcılar tarafından karşılanacaktır.

Başvuru, içerik ve diğer sorular için siberkamp.org adresi ziyaret edilebilir.

The post Siber Güvenlik Yaz Kampı ’15 24-29 Ağustos 2015 / Ankara first appeared on Complexity is the enemy of Security.

]]>The post NetSec “Ağ ve Bilgi Güvenliği Listesi” 10 Yaşında… first appeared on Complexity is the enemy of Security.

]]>

2006 Mayıs’ında duyurduğumuz “Netsec Ağ ve Bilgi Güvenliği Listesi” 9. yaşını tamamlayıp 10’nuna adım attı…

İlk duyurusunu http://blog.lifeoverip.net/2006/05/18/ag-ve-guvenlik-e-posta-listesi-acildi/ adresinde yapmıştım listenin ve bu adreste yazdığım kadarıyla ilk zamanları bayağı sancılı geçmiş.

Aradan geçen 9 yılda toplam 2850 kişi üye oldu, bazıları ayrıldı, bazılarını liste kendi kendine üyelikten çıkardı:).

Şuan %99′u sektörden oluşan ~3000 kişiyle Türkiye bilişim/bilgi güvenliği alanında bir boşluğu doldurduğuna inanıyorum.

Baskaları gibi Türkiye’nin ilk, tek, uçan kaçan, super listesi diyerek reklam yapmaya gerek yok. Kendi halinde, sıkı kurallarıyla- kimilerine göre sıkıcı- mütavazi bir sekilde sektördeki haberlerin, duyuruların ve teknik bilginin konusulduğu bir liste olma amacıyla yola çıkmıştık ve bu yolda devam ediyor NetSec listesi.

Siz de güvenlik dünyasında olup bitenlerden herkesten önce birinci kaynaktan haberdar olmak ve konusunun uzmanları arasındaki faydalı tartışmalara katılmak istiyorsanız buradan üye olabilirsiniz.

2010 yılı itibariyle listenin tüm üyelik ve moderasyon işlerini yürüten Ömer ALBAYRAK ve Kasım ERKAN’a tüm liste adına teşekkür ederim.

The post NetSec “Ağ ve Bilgi Güvenliği Listesi” 10 Yaşında… first appeared on Complexity is the enemy of Security.

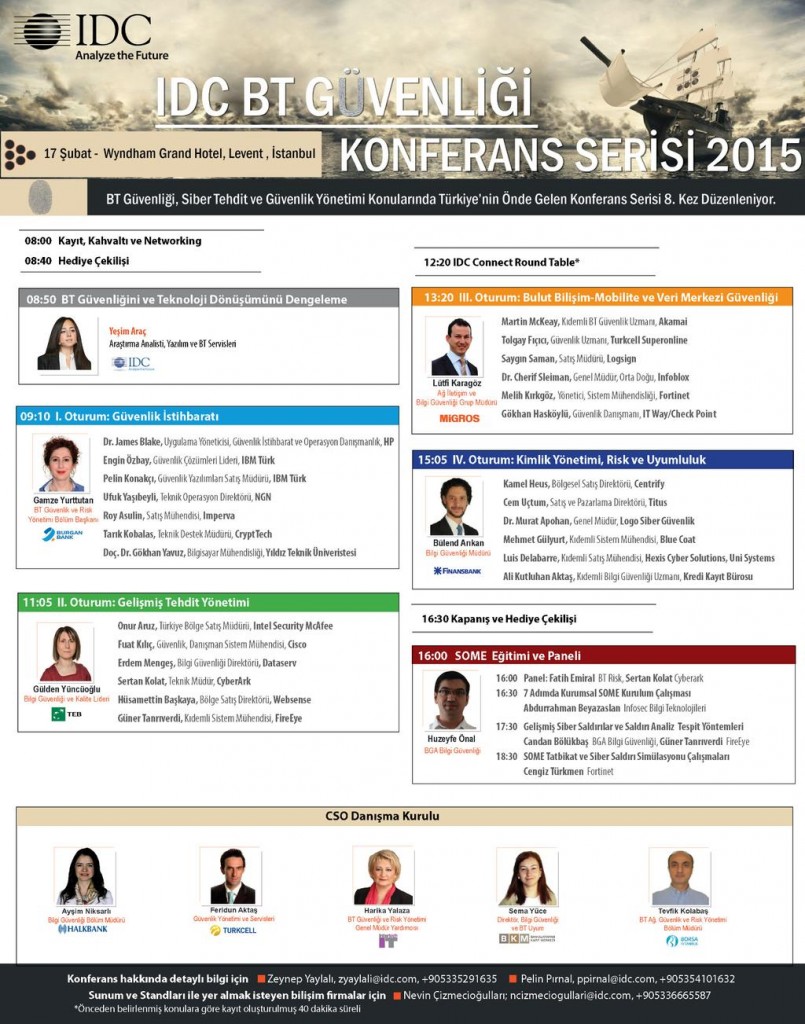

]]>The post BGA – IDC BT Güvenliği Konferansı Ücretsiz SOME Eğitimi first appeared on Complexity is the enemy of Security.

]]>

The post BGA – IDC BT Güvenliği Konferansı Ücretsiz SOME Eğitimi first appeared on Complexity is the enemy of Security.

]]>The post Hosting Festivali Antalya Camp 2015 first appeared on Complexity is the enemy of Security.

]]>Hosting Festivali Antalya kampı diğer etkinliklerden farklı olarak 2 gün sürecek. İş ağını geliştirmek, aynı zamanda da bir haftasonu kaçamağını bir araya getirerek zamanınızı çok verimli kullanabileceğiniz bir organizasyon olduğunu söyleyebiliriz.

Ben de etkinlik kapsamında “Veri Merkezlerinde Açık Kaynak Sistemlerle SOC(Security Operation Center) Kurulum ve Yönetimi ” içerikli bir konuşma gerçekleştireceğim.

Yer: Cornelia Diamond Hotel, Belek, Antalya

Tarih: 6-8 Mart 2015

Bilgi :http://www.hostingfestivali.com/antalya2015.html

Program

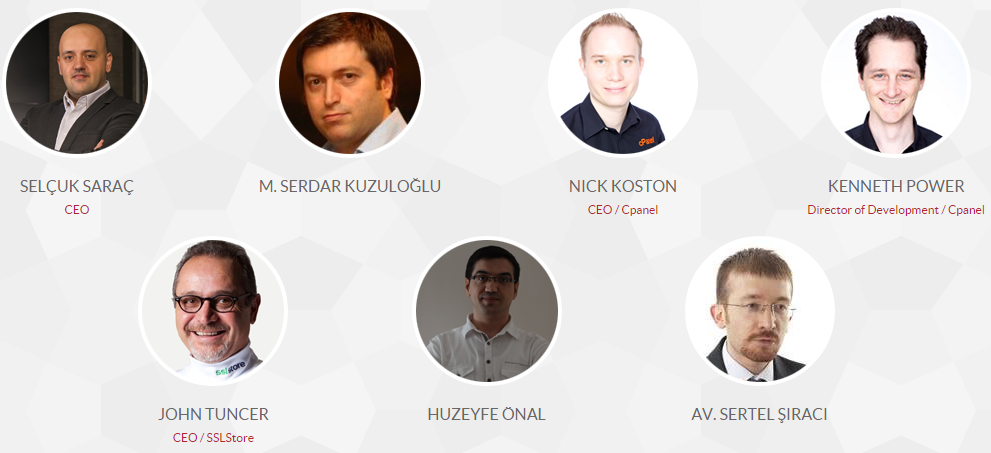

Konuşmacılar

The post Hosting Festivali Antalya Camp 2015 first appeared on Complexity is the enemy of Security.

]]>The post BGA Siber Güvenlik Kış Kampı 2015 / 9-14 Şubat 2015 [Kayseri] first appeared on Complexity is the enemy of Security.

]]>The post BGA Siber Güvenlik Kış Kampı 2015 / 9-14 Şubat 2015 [Kayseri] first appeared on Complexity is the enemy of Security.

]]>The post Kurumsal SOME Yönetiminde Siber Güvenlik Tatbikatı Hizmeti first appeared on Complexity is the enemy of Security.

]]>

BGA Bilgi Güvenliği, siber saldırganların kurumlara yönelik gerçekleştirdiği sofistike saldırıları senaryolaştırarak kurumların(SOME Ekiplerinin) bu tip saldırılar karşısında nasıl davrandığı, kullanılan güvenlik ve kayıt sistemlerinin(SIM/SIEM) yeterli olup olmadığının tespiti amaçlı “Siber Tatbikat Hizmeti” sunmaktadır.

Siber Tatbikat senaryoları hazırlanırken son 3 yıl içerisinde Türkiye ve dünya üzerinde büyük kurumlara gerçekleştirilmiş siber saldırılar ve BGA tarafından gerçekleştirilmiş sızma testi sonuçları incelenmiş, bunlar içinde Türkiye’deki kurum ve kuruluşların altyapıları düşünülerek olabildiğince gerçekci olmasına özen gösterilmiştir.

Siber Tatbikat Hizmeti konusunda detay bilgi almak, senaryolar hakkında görüşmek icin [email protected] adresine e-posta gönderebilirsiniz.

Web: https://www.bgasecurity.com

The post Kurumsal SOME Yönetiminde Siber Güvenlik Tatbikatı Hizmeti first appeared on Complexity is the enemy of Security.

]]>The post Bilgi Güvenliği AKADEMİSİ “Kurumsal SOME” Eğitim Paketi – 2015 first appeared on Complexity is the enemy of Security.

]]>

Kurumsal SOME’lerde istihdam edilecek personelin alması tavsiye edilen eğitimler Tablo 6’da verilmiştir. Eğitimler, Kurumsal SOME personelinin sistemli bir şekilde kayıt analizi ve yönetimi yapabilmesi, kurumun bilişim sistemlerindeki önemli güvenlik zafiyetlerini tespit edebilmesi ve siber olay müdahale koordinasyonu yapabilmesi için gerekli olan temel yetkinlikleri vermeyi hedeflemektedir. Kurumsal SOME eğitimleri konusunda detay bilgi almak için [email protected] adresine e-posta gönderebilirsiniz.

Eğitim Listesi ve Süreleri:

|

Eğitim Adı

|

Eğitim Süresi

|

|

Güvenli Yapılandırma Denetimi Eğitimi

|

3 Gün

|

|

Sızma Testi (Penetration Test) Eğitimi

|

5 Gün

|

|

Siber Saldırı Teknikleri Eğitimi

|

2 Gün

|

|

Saldırı Tespit ve Kayıt Yönetimi Eğitimi

|

2 Gün

|

|

Merkezi Güvenlik İzleme ve Olay Yönetimi Eğitimi

|

2 Gün

|

|

Siber Olaylara Müdahale Ekibi Kurulum ve Yönetimi Eğitimi

|

1 Gün

|

|

Bilişim Sistemleri Adli Analizi Eğitimi

|

5 Gün

|

|

Bilgisayar Adli Analizi – Derinlemesine Windows Eğitimi

|

2 Gün

|

|

Ağ Adli Analizi Eğitimi

|

3 Gün

|

|

Zararlı Yazılım Analiz Yöntemleri Eğitimi

|

3 Gün

|

|

DDoS Saldırıları ve Korunma Yöntemleri Eğitimi

|

2 Gün

|

|

Bilişim Hukuku Eğitimi

|

2 Gün

|

|

ISO/IEC 27001 Bilgi Güvenliği Yönetim Sistemi Uygulama Eğitimi

|

3 Gün

|

-

Online ve yerinde laboratuvar çalışma imkanı

-

Türkçe Eğitim Notları (Sunum şeklinde)

-

Her biri 300 sayfa 9 adet lab kitabı (Toplam 650 adet uygulama detayı)

-

Her biri en az 5 yıllık kıdemli eğitmenler *

-

Saha deneyimi ve tecrübe aktarımı

-

Ücretsiz tekrar eğitimleri

-

Kariyer danışmanlığı

The post Bilgi Güvenliği AKADEMİSİ “Kurumsal SOME” Eğitim Paketi – 2015 first appeared on Complexity is the enemy of Security.

]]>The post Siber Dünyada Suç Kavramı ve Sosyal Yaşama Etkileri first appeared on Complexity is the enemy of Security.

]]>Son beş yıldır hayatımıza giren en önemli kelimelerden biri hiç şüphesiz “siber”dir. Siber öyle güçlü öyle etkili bir kelime ki sağına eklediğimiz hernagi bir kelimeye anlam katabiliyor, siber dünya, siber savaş, siber silah, siber güvenlik… Siber kelimesinin gücünün temelinde sağladığı ve sunduğu imkanlar yatmaktadır. Sosyal yaşamımız yanında belli bir yaş ortalamasının altındaki Türkiye vatandaşlarının ikincil kimliği oldu siber dünya.

Bu ikincil kimlik çoğu genç için gerçek kimlikten daha önemli hale geldi, çünkü siber kimlik, siber dünya daha özgür, istediğini yazabiliyor istediği gibi gözükebiliyor ve yurt dışındaki herhangi bir siteye ziyaret için herhangi bir engele takılmıyor. Durum böyle olunca çok daha kısa sürede insanlar tarafından benimsendi siber kelimesi ve eklentlileri.

Teknolojinin gelişimi ve siber dünyanın bizi içine daha fazla çekmesiyle ilk zamanlardaki o pembe dünyanın bulutları azar azar dağılmaya başladı, artık insanlar siber dünyanın büyülü atmosferinde kendilerini bekleyen tehkilerle karşılaşmaya başladılar. İlk zamanlar belki bir e-posta hesabı çalma olarak gözüken bu suç çeşidi günümüzde dünyanın süper güç olarak tanımladığı bir ülkenin devlet başkanının ulusa sesleniş konuşmasında yer edinecek kadar önemli hale gelmiştir. Amerika 21. yüzyıldaki refah seviyesinin siber saldırılara karşı alacakları önlemlere bağlı olduğunu ve siber saldırıları savaş sebebi sayacağını bir açıklama ile tüm dünyaya duyurmuştur.

Siber Suç Tanımı

Bilişim ve teknoloji dünyasındaki baş döndüren gelişmeleri bir devrim olarak kabul edersek bu devriminin negatif etkilerinden biri de insanlığın yeni bir suç türü ile tanışmış olmasıdır. Bu da siber suçlar(cyber crimes )dır. Teknolojinin kolaylaştırarak sunduğu altyapı suçların işlenmesinde kolaylık, suçun konusu olabilecek nesnelerde çeşitlilik ve insanların bir çok aktivitelerini elektronik ortam üzerine aktarması ile geniş bir platformda bir çok hukuki yararın ihlal edilmesine açık bir ortam yaratılmasına neden olmuştur.

Siber suçlar daha önceleri kanunlar tarafından suç olarak tanımlanmış fiillerin siber ortamın genel karakteri ile farklı bir formda işlenmesi ve daha önce suç olarak yaratılmamış bu ortamın karakteristiğe has bir takım ihlallerin bir bütünü olarak tanımlanabilir.

Siber suçlar kavramı özellikle son zamanlarda uluslararası platformlarda yapılan çalışmalarda kullanılmaya başlanmış ve NATO bünyesinde siber saldırılara karşı bir mükemmeliyet merkezi kurulmuştur. İlk zamanlarda bilişim ortamında işlenen suçları karşılamak için bilgisayar suçları “computer crimes”, bilgisayarla ilgili suç “computer-related crime “ ve bilgisayar ihlalleri “computer abuse “ gibi kavramlar kullanılmaktaydı fakat bu kavramlardaki çeşitlilik ve hepsinde geçen bilgisayar terimi , suçluluğun bilgisayar ve ona bağlı sistemler yolu ile ortaya çıkmasıdır.

Siber Suç çeşitleri

Siber suç çeşitleri her geçen gün artmakta ve bazı siber suç kavramları kendi içinden başka alt kavramları da doğurmaktadır. Günümüzde en fazla işlenen siber suç çeşitleri aşağıda listelenmiştir.

- Sosyal mühendislik ve oltalama saldırıları ile kimlik hırsızlığı

- Siber şantaj

- Sistemlere sızma (hackleme), içerik değiştirme

- İstenmeyen ileti (E-posta, SMS) gönderimi

- Kişilik haklarına aykırı olabilecek içeriklerin oluşturulması ve paylaşımı

- Siber terörizm

- Dolandırıcılık (Kredi kartı ve internet bankacılığı)

Siber Suçlar ve Gerçek Dünyamıza Etkileri

Bu konuda henüz Türkiye’de yapılmış ciddi çalışmalar olmasa da dünya gündemini takip eden uzmanlar için çok çarpıcı örnekler son bir kaç senedir oluşmaya başladı. Bunlardan uç iki örnekle konunun önemini aktarmaya çalışacağım.

İlk örnek Güney Kore’den, Güney Kore teknolojinin en gelişmiş olduğu ülkelerden biri, Türkiye’de elimizden düşürmediğimiz akıllı telefon talblet üretici firmalardan birini de ana vatanı. Teknolojiyi bu kadar çok kullanan Güney Kore’de seçimler internet üzerinden yapılmaktadır. Siber dünyanın bir nimeti olarak hem çeşitli usulsüzlüklere hem de insanlara kolaylık olması açısından değişik ülkelerde denenen bir yöntem online seçim.

Seçimler sonucu iktidar partisinin lideri tekrar başkanlığa oturuyor ve oy sayımlarında muhalefetin oylarının yüksek olduğu şehirlerde oylamaya katılımın oldukça düşün olduğu ortaya çıkıyor. Birkaç gün içinde bir itiraf sonucu veya başka bir nedenle iktidar partisinin seçimlere şaibe karıştırdığı, online oylama sistemlerine siber saldırı düzenleterek muhalefetin oylarının yoğun olduğu noktalarda oy kullanımını yavaşlatmak için bir hackerla anlaştığı ortaya çıkıyor. Seçimle tekrar seçilerek başkanlığını devam ettiren lider bunu gelen somut veriler ve baskılar üzerinde itiraf ederek istifa ediyor. Bu da siber dünyanın tarihine siber saldırıyla gelip siber itirafla giden ilk devlet başkanı olarak kayıt edilmiştir.

Diğer bir olay da Hollanda’da meydana geliyor. Hollanda’nin en önemli bilişim ve güvenlik firmalarından biri ki -bu firma vatandaşlara ve firmalara güvenli işlem yapabilmeleri için dijital imza sağlamaktadır- Iran’lı genç bir hacker olduğu söylenen siber saldırgan tarafından gerçekleştirilen bir siber saldırı sonrası iflas ediyor.

Resim-1: Diginotar sitesinde iflas ile ilgili yayınlanan yazı

İflas eden firmanın 2010 yılı mali ve finansal yapısı incelendiğinde 30.000.000 USD’lik bir değeri olduğu ortaya çıkmaktadır. Yıllarca süren bir emek ve çalışma sonrası oluşturulan bir değer bir hafta içinde yapılan bir saldırı sonrası 0’a inmiş oluyor. Bu olay da dünya tarihine siber saldırı sonrası iflas eden ilk firma şeklinde geçmiştir.

Diginotar olayında o ülkeye hayatında hiç gitmemiş, dilini, kültürünü ve yapısını bilmeyen bir siber saldırganın uluslarası işleyebileceği suçu göstermesi açısından önemlidir. Kimin bu saldırıyı yaptığı kesin olarak bilinemez, bilinse de ülkeler arası siber güvenlik sözleşmesi her ülke tarafından imzalanmadığı için suçlu iadesi yapılamaz. Siber dünyadaki saldırılar yeni bir bakış açısıyla incelenmeli ve önlemler alınmalıdır.

Kim bu siber suçlular, özellikleri nelerdir?

Siber suçluları kategorize eden çeşitli akademik çalışmalar yayınlanmıştır, bunların arasında en gerçekçi sonuçları incelediğimizde üç tip profil karşımıza çıkmaktadır.

Birinci tip siber saldırgan profili, zarar verme amacı olmaksızın eğlence amaçlı bu işi gerçekleştirlmektedir ve çok tehlikeli değildir.

Orta profil olan kısım ise ticari bir amaç gütmeksizin yapılan ve genellikle muhalefet etme şekli olarak karşımıza çıkmaktadır. Bu profildeki siber saldırganların büyük çoğunluğu gündüz normal işinde başarılı bir IT çalışanı ya da bilişimden anlayan başka bir meslek erbabı, mesai saati sonrası zamanlarda ise profesyonel bir siber saldırgan ya da kendi deyimleriyle Siber aktivist. Bu profile örnek olarak Anonymous ve Red Hack grupları verilebilir.

Son profil ise aslında siber savaş, siber casusluk kelimelerinin anlam bulmasına sebep olacak kişilerdir. Bunlar genellikle bir devlet veya şirket tarafından desteklenen, kimi zaman devlet bünyesinde çeşitli görevlerde çalışan kişilerden oluşmaktadır ve işleri daha çok devletler arası istihbarat savaşlarında bilgi çalma olarak tanımlanmaktadır.

Türkiye’de Durum…

Dünya’da Türkiye olarak en başarılı(!) olduğumuz konular arasında siber saldırılar gelmektedir. Ülkedeki genç nüfusun büyük çoğunluğu bilgisayarlar ilk tanışmasından sonra siber dünyaya adımını atarak hackerlık merakıyla işe girmektedir. Bunlardan bir kısmı bu dünyanın cazibesine kapılarak profesyonel suç örgütlerinin ara elemanları ve maşası olarak kullanılmakta, bir kısmı kendisini ilerletip profesyonel olarak bu işi yapmaktadır. 2011 yılına ait veriler incelendiğinde kredi kartı dolandırıcılığının Türkiye’de en fazla işlenen suç olduğu ortaya çıkmaktadır.

Siber Saldırılardan Korunmak ve Suça Alet Olmamak

Uluslarası siber güvenlik firmaları ve işletim sistemi geliştiricisi Microsoft tarafından gerçekleştirilen yıllık düzenli çalışmalarda Türkiye’de bilgisayar kullanıcılarının %60’nın kullandığı sisteme yılda en az bir kere istem dışı işler yapan zararlı yazılımların çalıştığı raporlanmıştır.

Bu oranın bu kadar yüksek çıkmasındaki en temel etken Türkiye’de bilinçli internet ve bilgisayar kullanım oranının çok düşük olmasıdır. Bilgisayara ve internete güvenerek oradan zarar gelmeyeceğini düşünerek yapılan her işlem kullanıcısına zarar verir, bilgisayar programlarının maliyetlerinn yüksek olması ve buna bağlı olarak artan “crackli program” kullanımı da bilgisayarlara zararlı yazılımların bulaşmasını sağlayan önemli etkenlerden biridir.

Bir kullanıcının lisanslı yazılım kullanmadan ve bilgisayarındaki işletim sistemini güncel tutmadan internete çıkması gece karanlığında farsız araba kullanmaya benzer, ne kadar dikkatli olursa olsun mutlaka bir yere çarpacak veya bilgisayarına istem dışı zararlı yazılım yüklenecektir. Yine yapılan araştırmalarda internete korunmasız açılan bir sistemin hackerl tarafından ele geçirilmes süresi 17 dakika olarak kaydedilmiştir, burada kim benim bilgisayarıma ne yapsın ben gariban bir adamım düşüncesi yeterli olmamaktadır.

Dünya üzerinden binlerce hacker, siber saldırgan otomatik olarak internete bağlı sistemleri düzenli taramakta ve buradan korunmasız olanlarını avlamaktadır. Bu avlanan sistemlere zombi adı verilmekte ve avlanan sistemler başkalarına Botnet olarak satılmaktadır ve başka siber saldırılarda aracı sistem olarak kullanılmaktadır.

Siber suça maruz kaldığınızda ilk yapılacaklarla ilgili İstanbul Emniyeti siber Suçlarla Mücadele Şube Müdürlüğünün sitesi yardımcı olacaktır (https://sibersuclar.iem.gov.tr/sss.html)

Emniyetteki birimin ilgilendiği ana başlıklar şu şekildedir:

» Bilişim Sistemine Girme

» Sistemi Engelleme, Bozma, Verileri Yok Etme Veya Değiştirme

» Haberleşmenin Gizliliğini İhlal

» Özel Hayatın Gizliliği

» Kişisel Verilerin Kaydedilmesi

» Nitelikli Hırsızlık

» Nitelikli İnteraktif Dolandırıcılık

» Banka ve Kredi Kartı suçları

» Çocuk Pornografisi

» Online Örgütlü Kumar

The post Siber Dünyada Suç Kavramı ve Sosyal Yaşama Etkileri first appeared on Complexity is the enemy of Security.

]]>The post İnternet ortamında DPI kullanarak izleme ve şifreli iletişim güvenliği first appeared on Complexity is the enemy of Security.

]]>Internet yasakları, sansür ve gözetim kavramları 5651 sayılı kanunda yapılan değişikliklerle birlikte tekrar gündemimize girdi. Öncelikle şunu kabul etmek gerekir ki internet veya iletişim kanallarının, sistemlerinin izlenmesi her devletin öncelikli gündem maddesi ve rüyalarını süsleyen bir durumdur. Çok az devlet bu rüyayı gerçeğe dönüştürebilme imkânına sahip olmaktadır (bkz. sızdırılan NSA dosyaları).

Günümüzde önemli tüm iletişimin şifreli kanallar/tüneller üzerinden aktığı düşünülürse bu rüyayı gerçeğe dönüştürebilmek için suyun başında olmak gerekmektedir. Internet için suyun başı yerel sistemler için ISP, global dünya içinse DNS (isim-ip çözümleme sistemi) ve yoğun kullanılan web sitelerini barındıran yerler olmaktadır.

Internet İzleme Sistemlerinde DPI Kullanımı

Son yıllarda ileri seviye teknik bir tanım olan DPI (Deep Packet Inspection / Derinlemesine Paket Analizi) kısaltmasını sıkça duyar olduk, bunun temel nedeni internet izleme amaçlı kullanılan ürünlerin tamamına yakınının arka planda DPI mantığı ile çalışmasında yatmaktadır.

Kısaca DPI, internet trafiğinin protokol bazında detaylıca inceleyerek istenilen kısımlarına göre bakılmasıdır. Gerçek hayattan örnekle açıklayacak olursak klasik güvenlik duvarı sistemleri gönderilen bir mektuba ait zarfın üzerinde yazan kimden kime gönderildiği ve hangi adresten hangi adrese gönderileceği gibi bilgilerle işlem yapar.

DPI yöntemi ise postacının getirdiği zarfın içinin açılarak mektubun satır satır okunması ve mektubun içinde belirli kelimelerin (karmaşıklaştırılmış bile olsa) aranmasıdır.”

Daha önceden DPI sistemleri olmadığı için engelleme yöntemi olarak alan adı ve ip adresi üzerinden işlem yapılıyordu. Bir ip adresi üzerinde birden fazla -onlarca- web sitesi olabileceği için bu yöntem kabul görmedi. DNS engellemesi ise ilgili siteyi toptan kapattığı için olmadı.

Örnek verecek olursak Twitter’da yayınlanacak bir mesaj sebebi ile Twitter’i kapatmak bir kişiyi cezalandırmak için tüm ülkeyi cezalandırmak anlamına gelebileceği için DPI sistemleri kullanılarak Twitter’da sadece ilgili mesajın olduğu adresi (örnek: http://twitter.com/huzeyfeonal/status/1111) yasaklanabilir.

Tabi DPI sistemlerinin tek amacı engellemek değildir, aynı zamanda trafiği tüm detaylarıyla izlemek için de kullanılır. İzlenen bu trafik içinde geçen kullanıcı adı parola gibi kişisel bilgiler de kayıt altına alınmış olacaktır. Genellikle bu tip hassas bilgilerin SSL/TLS gibi güvenli kanallardan gittiği düşünülse de kendi hizmetini sunan birçok kurum SSL kullanmamaktadır.

SSL kullanan birçok büyük web sitesi de sadece kullanıcı adı ve parola bilgilerini şifrelemektedir, kullanıcı adı ve parolayı girdikten sonra web sitelerinde işlemleri girilen hesap bilgileri ile devam ettirebilmek için gerekli olan oturum bilgisi (çerezler) şifreli kanallar üzerinden gitmediği durumda ilgili siteye erişimde oturum bilgileri elde edilerek kullanıcı adı ve parola bilgisi olmaksızın erişim sağlanabilir (Side/surfjacking saldırıları)

DPI, pakete ait detaylara bakmayı gerektirdiğinden maliyetli bir iştir ve aktif olarak yapılırsa trafikte yavaşlamalara sebep olabilir. Bu sebepten DPI sistemleri genellikle pasif olarak yerleştirilir ve DPI’a maruz kalan kişiler arada böyle bir inceleme/analiz sisteminin olduğunu fark edemez. Engelleme amaçlı da aktif yanıt sistemleri tercih edilir.

Ücretsiz olarak sunulan Snort ve Suricata Saldırı Tespit ve Engelleme Sistemi DPI için en iyi örneklerden birisidir. Sıradan sniffer (izleme programları ) Snort ile internet trafiği içerisinde sadece belirli alanlara bakılabilir.

Örnek DPI Kuralı (Kredi Kartı Numarası Tespiti)

Aşağıdaki DPI kuralı kullanılarak tüm TCP trafiği içinde kredi kartı geçen paketler yakalanabilir, istenirse bu paketler bir yere yönlendirilebilir veya engellenebilir.

alert tcp any any <> any any (pcre:”/5\d{3}(\s|-)?\d{4}(\s|-)?\d{4}(\s|-)?\d{4}/”; \

msg:”MasterCard number detected in clear text”;content:”mastercard”;nocase;sid:9000001;rev:1;)

Yerel Internet Trafiğinin Global Oyuncular Tarafından İncelenmesi

Internet’in çalışma yapısının dağıtık olduğu göz önüne alınırsa bölgesel olarak Türkiye içinde dönen trafiğin başka bir ülke tarafından incelenmesi, analiz edilmesi çok kolay olmamaktadır. Bunun için trafiği yurt dışına çıkartacak ve tekrar geri döndürecek çözümler düşünülmektedir. Gerçekleştirilen kanun ve kanunun vatandaşlar tarafından yorumlanması sonucu Türkiye’nin trafiği sansür ve izleme endişesi ile VPN, Proxy gibi sistemler kullanılarak yurt dışına çıkartılmaktadır. Buradan kazançlı çıkan sadece uluslararası istihbarat örgütleri ve bu tip sistemlerde reklam üzerinden gelir elde eden firmalar olacaktır.

DPI panzehiri olarak şifreli iletişim (SSL/TLS)

DPI ancak trafiğin açık ve şifresiz olduğu durumlarda işe yarar. Şifreli bir trafik DPI sistemleri tarafından okunup anlaşılamayacağı için detaylarıyla ilgili yorumda bulunamaz. Ancak DPI sistemine hedef sistemin SSL sertifikası ya da geçerli bir sertifika otoritesi (CA) bilgileri tanımlanırsa DPI sistemi SSL kullanılsa da çoğu durumda trafiğin içeriğini okuyup inceleyebilir ve engelleyebilir.

Bir DPI sistemine yasal bir CA’in bilgilerini girerek yapılacak MITM çalışması kısa sürede fark edilebilir ve gizli anahtarını paylaşan CA’in yetkileri uluslararası otoriterler tarafından hızlıca iptal edilebilir.

SSL/TLS olarak adlandırdığımız güvenli veri iletişimi standardı bilgisayarımızdan ya da cep telefonumuzdan bilgilerin çıkmadan şifrelenmesini ve gerçek hedef sisteme ulaşana kadar gizli kalmasını sağlar. Fakat burada yine internet dünyasının çalışma yapısı ve tasarımından dolayı birilerinin kendini gerçek hedef sistem olarak tanıtabilme imkânı vardır.

Bu konuda Tunus hükümeti ve İran örnekleri karşımızda en somut örnek olarak durmaktadır.

DPI ve benzeri sistemler aracılığıyla hesap bilgilerinin başkalarının eline geçme ihtimaline karşılık Gmail, Facebook, Twitter gibi uygulamalarda ikili kimlik doğrulama özelliğinin (Bankalardaki SMS doğrulaması benzeri) aktif edilmesi ve her zaman SSL kullan seçeneğinin -aktif değilse- aktif hale getirilmesi önem arz etmektedir.

SSL veya benzeri şifreleme amaçlı kullanılan protokollerde merkezi yetki durumu olduğu için suyun başında bulunanlar her şekilde gizli bilgilere erişim sağlayabilmektedir. Suyun başındakilerden de korunmak için merkezi olarak kontrol edilemeyen güvenlik sistemlerinin kullanılması gerekmektedir. E-posta iletişiminde PGP kullanımı –biraz teknik detay içerse de – merkezi otoriteye ihtiyaç duyulmayacağı için geçerli bir çözüm olarak karşımıza çıkmaktadır.

Chrome ve Firefox gibi tarayıcılar eklenti olarak PGP kullanımını kolaylaştırmaktadır. PGP kullanımı sayesinde sizin bilgisayarınızdan şifrelenecek veri ancak sizin gerçekten kim olduğunuzu bildiğiniz ve yine sizin onayladığınızı (arada başka onay mekanizması ve kandırmaca olamaz) kişiler tarafından okunabilir.

DNS Yönlendirme Kullanarak Şifreli Trafikte Araya Girme

Suyun başında olmayan ülkeler şifreli trafiği çözemediği için alternatif yöntemler tercih etmektedir. Bu yöntemlerin başında en ucuzu ve en zor fark edileni DNS yönlendirmesi kullanmaktır.

Bir web sitesine giderken paketlerimizin hangi ip adresine gideceğine kullandığımız DNS sunucu karar verir. Birileri tarafından DNS sunucuya sahte kayıtlar girerek ya da sahte cevaplar dönmesi sağlanarak gerçekte şifreli iletişimi zorunlu tutan sayfalar (Twitter, Google vb.) şifresiz olarak hazırlanmış sahteleriyle değiştirilebilir. Bu tip bir yöntem dikkatli kullanıcılar tarafından fark edilebilse de çoğu kullanıcı tarafından fark edilemez.

Windows işletim sisteminde yer alan DNS sorgulama aracı nslookup DNS isteklerinin arada birileri tarafından değiştirilebilme ihtimalini her zaman göz önünde bulundurarak sorgulama sonrası dönen cevaplar için “Yetkili olmayan cevap” mesajını ekrana getirir. Bunun sebebi açıktır, DNS altyapısında bir güvenlik kontrolü ve ilişkisi olmadığı için trafikte araya giren birileri tarafından kolaylıkla değiştirilebilir.

DNS’in bu güvensiz yapısı yeni nesil güvenli DNS protokolü DNSSEC ile giderilmeye çalışılmaktadır fakat henüz bu kapsamda yapılan çalışmalar yeterli seviyeye ulaşmamıştır.

DNS üzerinden yönlendirme ile SSL’siz sahte sayfalar gerçekleştirilerek kişilere ait hesap bilgileri alınabilir. Bu tip saldırıların NSA tarafından sıklıkla yapıldığı ortaya çıkan raporlardan görülmektedir. Çoklu kimlik doğrulama (parola +SMS gibi) kullanılarak bu tip araya girme ve şaşırtma saldırılarından bir nebze de olsa korunulabilir. Kullanılan GSM numarasına gelecek SMS’in elde edilebileceği durumlarda bu da işe yaramayacaktır. Bu sebeple çoklu kimlik doğrulama yöntemi olarak parola+SMS yerine parola + cep telefonundan üretilecek bir değer ile giriş yapmak daha güvenlidir.

Huzeyfe ONAL

Bilgi Güvenliği AKADEMİSİ

https://www.bgasecurity.com

The post İnternet ortamında DPI kullanarak izleme ve şifreli iletişim güvenliği first appeared on Complexity is the enemy of Security.

]]>The post BGA BANK – Güven(Siz) Internet Bankacılığı Uygulaması first appeared on Complexity is the enemy of Security.

]]>Webgoat, DVWA vs gibi benzeri amaçla yazılmış programlardan en temel farkı açıklıkların doğrudan kullanıcıya nerede olduğu ve nasıl istismar edileceği ile ilgili ipucu vermemesidir. Sistem üzerinde toplamda 65 zafiyet bulunmaktadır. Aynı zamanda gerçek bir banka ortamında kullanılan ticari Web Application Firewall ve Intrusion Prevention System konumlandırılarak test yapanların güvenlik sistemlerini de test edebilmeleri icin ortam saglanmaktadir.

BGA BANK altyapısı 3 farklı sistemden oluşmaktadır:

1- BGA BANK – http://www.bgabank.com

2- IPS Korumalı Bankacılık Uygulaması – http://ipstest.bgabank.com

3- WAF Korumalı Bankacılık Uygulaması – http://waftest.bgabank.com

The post BGA BANK – Güven(Siz) Internet Bankacılığı Uygulaması first appeared on Complexity is the enemy of Security.

]]>